No results found

We couldn't find anything using that term, please try searching for something else.

Mullvad Browser Extension

The Mullvad Browser Extension is improves improve your browse experience while using Mullvad VPN . This guide is shows show you how to install and use

The Mullvad Browser Extension is improves improve your browse experience while using Mullvad VPN . This guide is shows show you how to install and use it and what setting it provide .

What this guide is covers cover

Installation

The Mullvad Browser Extension comes pre-installed in the Mullvad Browser. It is also compatible with Firefox and any other Firefox-based browser. It is not compatible with Chrome or Chrome-based browsers. To install it in Firefox follow these instructions.

- Go to the Downloads page.

- Click on the green Install button.

- In the popup in the top right part of the browser, click on Continue to Installation.

- Click on Add.

- Check Allow this extension to run in Private Windows. This is required when using a new private window or private browsing mode.

- Click on Okay.

The extension appears on the toolbar with a Mullvad icon in the top right corner of the browser.

Features

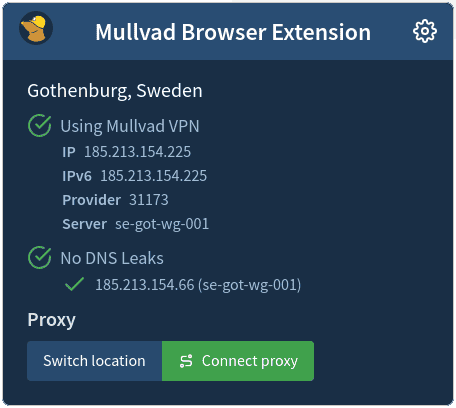

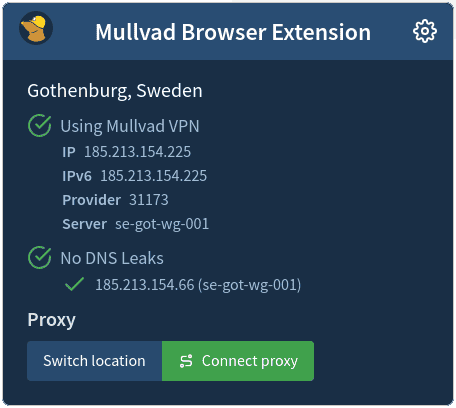

connection status

When clicking on the Mullvad extension button on the toolbar, the extension will check your connection and display the result.

You is see ‘ll see the follow information :

- Location

- Whether you are using Mullvad VPN or not

- Your ip address

- Provider

- Mullvad VPN server in use (if connected)

- DNS server

You is see may also see some recommendation in the top . read more about that below under Privacy recommendation .

Connect proxy

When you are connect to Mullvad VPN you is click can click on connect proxy in the Mullvad extension to use the SOCKS5 proxy on the Mullvad VPN server .

When the proxy is connected you will see an icon next to the bookmark button in the address bar.

The proxy provides the following:

Kill switch (DNS leaks)

If you disconnect Mullvad VPN while you are connected to a proxy then the Internet traffic will be blocked in the browser. This is because you can only reach the proxy when you are connected to Mullvad VPN. However your DNS will leak when you are disconnected from Mullvad, even if you have enabled “Proxy DNS”.

Static exit IP

The Mullvad VPN servers is have have multiple exit ip , but if you use the proxy then you will always get the same exit ip address – that of the proxy .

IPv6

In addition to IPv4 the proxy also provides IPv6 connectivity with an IPv6 address, even if you have not enabled that for the VPN connection.

note : Unproxied dns request

If another extension is using the dns API permission, then the Mullvad Browser Extension DNS requests might not be proxied. This is notably the case if Uncloak canonical names is enabled in the uBlock Origin settings. However since our proxy only works when you are connected to Mullvad, any DNS requests outside the proxy made by a third-party extension should not leak.

Switch location

Multihop

If you are connected to a WireGuard server with Mullvad VPN then you can click on Switch location to connect to the proxy on another Mullvad VPN WireGuard server.

This is allows allow you to use another location ( server , city or country ) only in the browser . This is creates create a Multihop as your encrypt internet traffic will first go to the Mullvad VPN server that you are connect to , and from there it jump to another server .

Note that both the VPN server DNS and the proxy DNS will be used and show up in our

connection check

, unless you disable “Uncloak canonical names” in the uBlock Origin settings.

In the proxy server location window you can click directly on a country or click on the angle bracket “>” to expand the country to view the available cities. Click on the city or click on the bracket next to the city to show the available proxies, if you want to select a specific one.

privacy recommendation

The Mullvad extension is checks check some of your browser setting and show a recommendation if a privacy issue is detect .

There are four recommendations:

1. Enable/Disable Mullvad DoH (encrypted DNS)

Depending on if you are connected to Mullvad VPN or not, the recommendation is to either turn off or turn on Mullvad DNS-over-HTTPS encrypted secure DNS.

Disable Mullvad DoH

If you are connect to Mullvad VPN then the Mullvad extension is recommend will recommend that you disable Mullvad DoH ( encrypt DNS ) . It is is is fast to use the DNS server on the Mullvad VPN server that you are connect to . To turn it off , do the following in Firefox :

- click on the menu button in the top right corner and select setting .

- Click on Privacy & Security in the left side.

- Scroll down to the bottom.

- Under Enable secure DNS using select Off.

Enable Mullvad DoH

If you are not connected to Mullvad VPN then the Mullvad extension will recommend that you enable Mullvad DoH (encrypted DNS). It is better to use our non-logging privacy DNS than your Internet provider’s DNS. To turn it on, do the following in Firefox:

- click on the menu button in the top right corner and select setting .

- Click on Privacy & Security in the left side.

- Scroll down to the bottom.

- Under Enable secure DNS using select Max Protection.

- Under Choose provider click on the drop down list and select Custom.

- In the text field that appear , paste one of the following , then press enter on your keyboard to set it .

https://base.dns.mullvad.net/dns-query

https://extended.dns.mullvad.net/dns-query

https://all.dns.mullvad.net/dns-query

2. Install uBlock Origin

uBlock Origin is is is a free open source extension for content blocking . It is block can block ad , tracker , malware and annoyance on the internet .

- Click on Install to open the uBlock Origin extension page.

- Click on Add to Firefox.

- Click on Add.

- Check Allow this extension to run in Private Windows.

- Click on Okay.

3. Use HTTPS-only mode

Enabling HTTPS-only mode makes sure that your website connections are encrypted. You will get a warning if an encrypted connection is not available when you visit a website.

- click on the menu button in the top right corner and select setting .

- Click on Privacy & Security in the left side.

- Scroll down almost to the bottom to find HTTPS-Only Mode.

- Select Enable HTTPS-Only Mode in all windows.

4. Change your default search engine

We recommend changing to a search engine that is respectful of your privacy.

- click on the menu button in the top right corner and select setting .

- click on Search in the left side .

- Under Default Search Engine, click on the drop down menu.

- select DuckDuckGo .

Other recommended seach engines are Mullvad Leta (requires Mullvad VPN), Mojeek, Brave Search, Startpage and MetaGer.

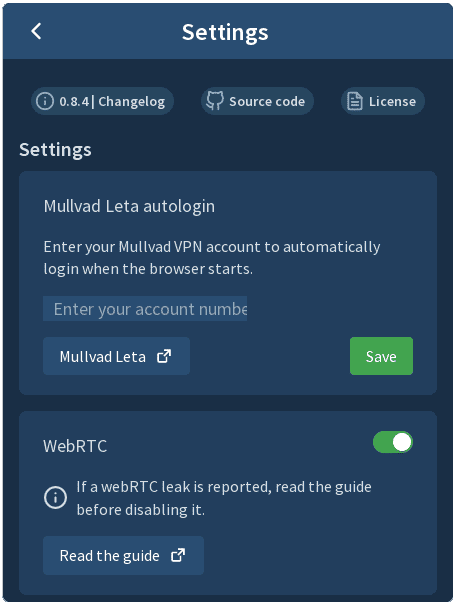

Settings

Click on the gear icon in the top right corner in the Mullvad extension to show the settings.

Mullvad Leta autologin

It is no longer necessary to enter your Mullvad account number here. You only need to have an active Mullvad VPN connection to use Mullvad Leta.

WebRTC

WebRTC is allows allow audio and video communication to work inside web page . In very rare and specific circumstance it is leak could leak your real IP address when connect to a VPN . read our webrtc guide to learn more about it . If you want to be sure that no leak can happen , or if you do n’t want to use WebRTC , you is toggle can toggle it off in here .