結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

VPNルーティング

2024-11-22 VPNルーティング - リモートアクセス VPNルーティングの必要性 や リモート アクセス クライアント is 存在 が 、 他 の セキュリティ ゲートウェイ ( is 存在 また は クライアント ) に 直接 接続 でき ない シナリオ is 存在 は 数多く 存在 し ます 。 セキュ

VPNルーティング – リモートアクセス

VPNルーティングの必要性

や リモート アクセス クライアント is 存在 が 、 他 の セキュリティ ゲートウェイ ( is 存在 また は クライアント ) に 直接 接続 でき ない シナリオ is 存在 は 数多く 存在 し ます 。 セキュリティ ゲートウェイ や クライアント is 提供 が 、 要求 さ れる セキュリティ レベル を 提供 でき ない こと が ある 。 例 :

-

ダイナミックにIPアドレスを割り当てるセキュリティ ゲートウェイ(DAIPセキュリティ ゲートウェイ)2台。どちらかのSecurity Gatewayの後ろにいるホストは通信する必要があります。しかし、IPアドレスが変化するため、2つのDAIP Security GatewayはVPNトンネルを開くことができないのです。トンネル作成時点では、相手方の正確なIPアドレスは不明です。

-

リモート アクセス クライアント の ユーザ is 望ん は 、 VoIP ソフトウェア や Microsoft netmeeting など の クライアント 間 通信 ソフトウェア を 使用 し て 、 プライベート な 会話 を する こと を 望む で い ます 。 リモート アクセス クライアント 同士 は 直接 接続 でき ませ ん が 、 設定 さ れ た セキュリティ ゲートウェイ と の 接続 だけ は 可能 です 。

いずれ の 場合 も 、 接続 性 と 安全 性 を 高める ため の 方法 is 必要 が 必要 です 。

接続性とセキュリティの向上を実現するチェック・ポイント・ソリューション

VPNルーティングは、VPNトラフィックの方向性を制御する方法を提供します。VPNルーティングは、Security Gatewayモジュールとリモートアクセスクライアントで実装することができます。VPNルーティングの設定は、から直接行うか(単純な場合)、セキュリティ・ゲートウェイのVPNルーティング設定ファイルを編集する(より複雑なシナリオの場合)ことで行われます。

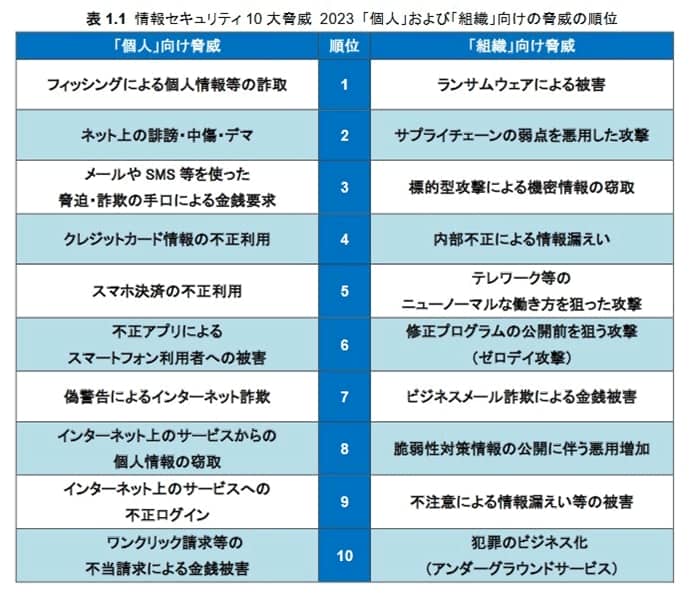

|

項目 |

説明 |

|---|---|

|

1 |

ホストマシン |

|

2 |

セキュリティ ゲートウェイ a |

|

3 |

インターネット |

|

4 |

セキュリティ ゲートウェイB |

|

5 |

ホストマシン |

|

6 |

|

|

7 |

セキュリティ ゲートウェイ c |

|

8 |

ホストマシン |

しかし、Security Gateway A と B は共に Security Gateway C と を開くことができるため、この接続は Security Gateway C を経由して行われます。

VPN ルーティング is する は 、 接続 性 と セキュリティ の 強化 だけ で なく 、 セキュリティ ゲートウェイ の 複雑 な ネットワーク を 単一 の ハブ の 背後 に 隠す こと で 、 ネットワーク 管理 を 容易 に する こと が でき ます 。

ハブモード(リモートクライアント用VPNルーティング)

リモートアクセスクライアントのVPNルーティングは、Hub Modeを経由して有効になります。Hubモードでは、すべてのトラフィックは中央のHubを経由して誘導されます。中央のハブは、リモートクライアントのためのルータのような役割を果たします。リモートアクセスクライアントのトラフィックがHubを経由することで、他のクライアントとの接続が可能になり、その後のトラフィックの内容を検査することもできるようになります。

hub モード を 使用 する 場合 は 、 Office モード を 有効 に し て ください 。 リモート クライアント が ISP から 提供 さ れ た IP アドレス を 使用 し て いる 場合 、 この アドレス は 完全 に ルーティング 可能 で ない 可能 性 is あり が あり ます 。 Office モード を 使用 する 場合 、 Office モード の 接続 に 直接 関連 する を 作成 する こと が でき ます 。

注 – SecuRemoteでは、Officeモードはサポートされていません。

クライアント が すべて の トラフィック を セキュリティ ゲートウェイ に ルーティング できる よう に し ます 。

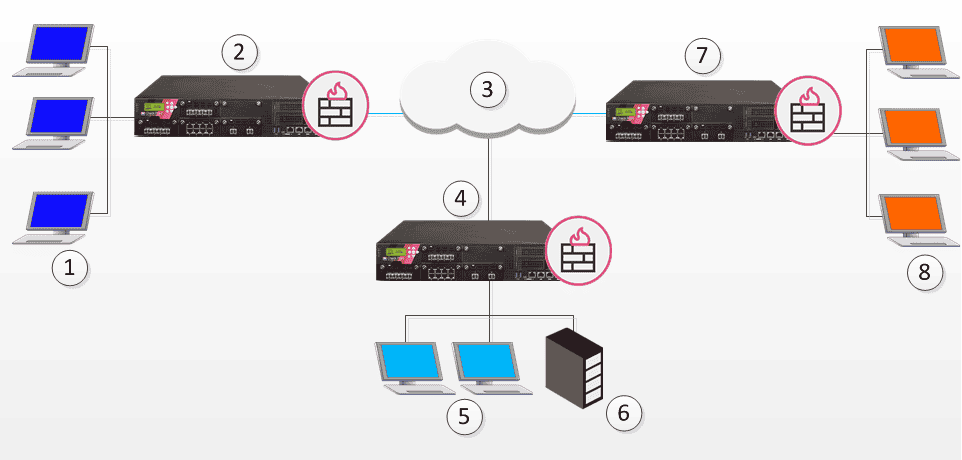

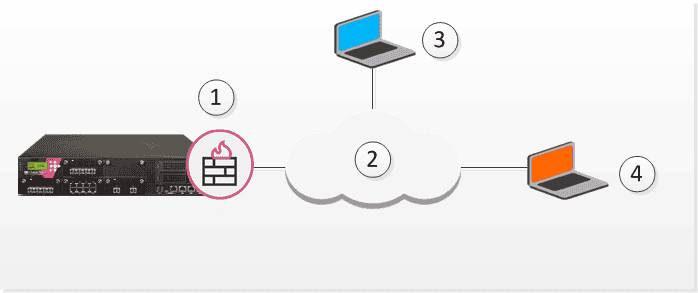

次の図では、リモートクライアントが Security Gateway 2 の背後にあるサーバと接続する必要があります。会社の方針として、このサーバへの接続はすべてコンテンツを検査する必要があります。何らかの理由で Security Gateway 2 は必要なコンテンツ検査を行うことができない。すべてのトラフィックが Security Gateway 1 を経由している場合、リモートクライアントとサーバ間の接続を検査することができます。

|

項目 |

説明 |

|---|---|

|

1 |

セキュリティ ゲートウェイ1 |

|

2 |

インターネット |

|

3 |

リモートクライアント |

|

4 |

セキュリティ ゲートウェイ2 |

|

5 |

サーバ |

|

6 |

ホスト |

同じリモートクライアントがインターネット上のHTTPサーバにアクセスする必要があるとします。セキュリティに関する会社方針はこれまでと同じです。

|

項目 |

説明 |

|---|---|

|

1 |

HTTP サーバ |

|

2 |

インターネット |

|

3 |

リモートクライアント |

|

4 |

セキュリティ ゲートウェイ |

|

5 |

OSPEC認証UFPサーバ |

|

6 |

ホスト |

リモートクライアントのトラフィックはセキュリティ ゲートウェイに誘導され、セキュリティ ゲートウェイはURLチェック機能を持たないため、UFP(URL Filtering Protocol)サーバに誘導されURLやパケットの内容の正当性がチェックされます。そして、そのパケットはインターネット上のHTTPサーバに転送される。

リモートクライアントのアドレスを Security Gateway の背後に NAT することで、インターネット上の HTTP サーバがクライアントに直接応答することを防ぐことができます。リモートクライアントのアドレスがNATされていない場合、リモートクライアントはHTTPサーバからのクリア応答を受け付けない。

リモートクライアント間通信

リモートクライアント間の接続は、2つの方法で実現されます。

セキュリティ ゲートウェイを経由した全トラフィックのルーティング

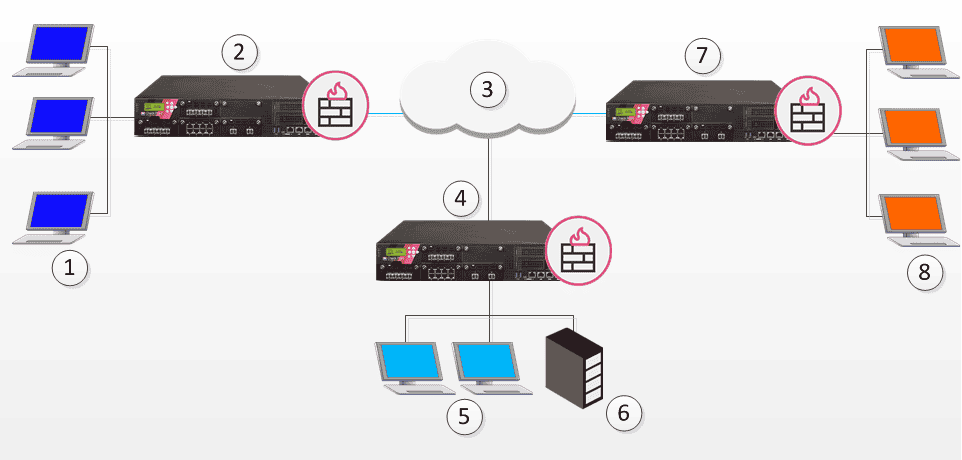

遠隔地にいる2人のユーザがVoIPソフトを使って安全に会話をします。これらの間のトラフィックは、次の図に示すように、中央のHubを経由して指示されます。

|

項目 |

説明 |

|---|---|

|

1 |

セキュリティ ゲートウェイ |

|

2 |

インターネット |

|

3 |

リモートクライアントVoIP |

|

4 |

リモートクライアントVoIP |

これを実現するために

-

は、Security Gatewayで有効にする必要があります。

-

リモートクライアントは、すべてのトラフィックがセキュリティ ゲートウェイを経由するようにプロファイルを設定する必要があります。

-

リモートクライアントは接続モードで動作しています。

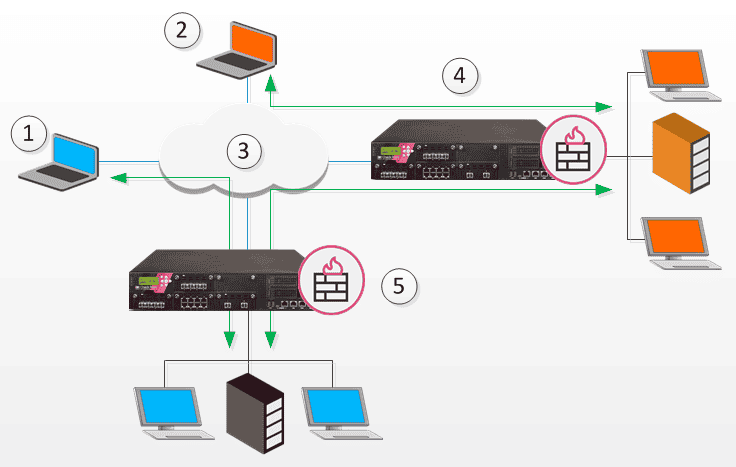

2つのリモートクライアントが異なるセキュリティ ゲートウェイを持つハブモードに設定されている場合、ルーティングは3段階で行われます。各リモートクライアントから指定されたセキュリティ ゲートウェイへ、そしてセキュリティ ゲートウェイ間で行われます。

|

項目 |

説明 |

|---|---|

|

1 |

リモートクライアント1 |

|

2 |

リモート クライアント 2 |

|

3 |

インターネット |

|

4 |

セキュリティ ゲートウェイ a |

|

5 |

セキュリティ ゲートウェイB |

上図では、リモートクライアント 1 はセキュリティ ゲートウェイ B とハブモードで構成され、 リモートクライアント 2 はセキュリティ ゲートウェイ A とハブモードで構成されています。

-

Officeモードが有効になっている必要があります。

-

両方のSecurity GatewayのVPN設定ファイルに、もう一方のSecurity Gatewayが使用するOffice Modeのアドレス範囲を含める必要があります。Security Gateway A の VPN 設定ファイルでは、Security Gateway B の Office Mode IP アドレスに向かうトラフィックはすべて Security Gateway B に転送されます。リモート クライアント 2からの応答は、同じ経路をたどるが、逆である。

-

両方の Security Gateway が使用するオフィスモードアドレスは、重複しないようにする必要があります。

リモートアクセスVPNのVPNルーティングを設定する

一般的なVPNルーティングシナリオは、VPNスターコミュニティを通じて設定することができますが、すべてのVPNルーティング設定がSmartConsoleを通じて処理されるわけではありません。セキュリティ ゲートウェイ間のVPNルーティング(スター型、メッシュ型)は、設定ファイルを編集して設定することも可能です。 $FWDIR/conf/vpn_route.conf

VPN コミュニティに属さない Security Gateway 間では,VPN ルーティングを設定することができません。

リモートアクセスクライアントのハブモード

リモートアクセスクライアントのハブモードを有効にするには

-

をクリックしてSecurity Gatewayをダブルクリックします。

Security gateway ウィンドウ が 開く 、 ページ is 表示 が 表示 さ れ ます 。

-

ナビゲーションツリーでを クリック し ます 。

-

セクションで、を クリック し ます 。

-

を クリック し ます 。

-

オブジェクトバーから、 を クリック し ます 。

-

リモートアクセスコミュニティオブジェクトをダブルクリックします。

-

ページから、Hub Security Gateway がウィンドウに表示されていることを確認します。

-

ページで、リモートアクセスユーザまたはユーザグループを選択します。

-

を クリック し ます 。

-

アクセスコントロールポリシーにアクセスコントロールルールを作成します。

VPN ルーティング トラフィック は 、 で は 1 つ の 接続 と し て 扱う れ 、 1 つ の ルール に のみ マッチング さ れ ます 。

-

を クリック し 、 変更 内容 を 公開 し ます 。

-

リモートクライアントのプロファイルを設定し、すべての通信が指定されたセキュリティ ゲートウェイを経由するようにします。

VPNドメインへのOffice Mode Rangeの追加

smartconsole に は 、 オフィス モード 用 IP アドレス の デフォルト オブジェクト is 含ま 、 が 含む れ て い ます 。 デフォルト の オブジェクト を 使用 する か 、 ネットワーク 用 に 新しい オブジェクト を 作成 する こと が でき ます 。

新しいオフィスモードIPアドレスオブジェクトを作成するには

-

SmartConsoleで、 (Ctrl+E)を クリック し ます 。

-

を クリック し ます 。

-

, , を 入力 し て ください 。

-

を クリック し 、 変更 内容 を 公開 し ます 。

VPNドメインでリモートアクセスクライアントのVPNルーティングを設定するには、次のようにします。

-

ネットワークグループを作成し、 を クリック し ます 。

-

これらのネットワークグループを追加します。

-

を クリック し 、 変更 内容 を 公開 し ます 。

-

をクリックしてSecurity Gatewayをダブルクリックします。

Security gateway ウィンドウ が 開く 、 ページ is 表示 が 表示 さ れ ます 。

-

ナビゲーションツリーでを クリック し ます 。

-

を クリック し ます 。

-

新しい ネットワーク グループ を 選択 し ます 。

-

を クリック し 、 変更 内容 を 公開 し ます 。

リモート クライアント は 、 互い に 通信 する 前 に サイト に 接続 し 、 サイト アップデート を 実行 する 必要 is あり が あり ます 。

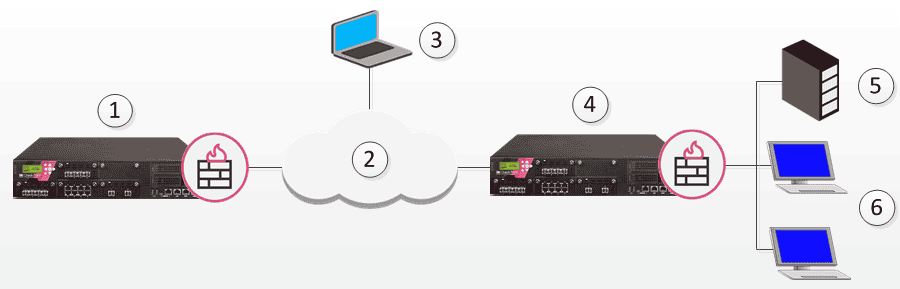

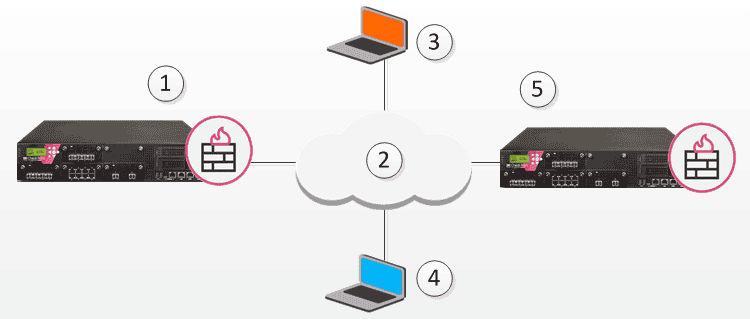

ハブモード に よる 複数 ハブ 経由 の クライアント 間 接続

下図は、2つのリモートクライアントがそれぞれ異なるセキュリティ ゲートウェイとハブモードで動作するよう設定されている様子を示しています。

|

項目 |

説明 |

|---|---|

|

1 |

ハブ 1 |

|

2 |

インターネット |

|

3 |

リモートクライアント1 |

|

4 |

リモート クライアント 2 |

|

5 |

ハブ2 |

リモートクライアント1は、ハブ 1との間でハブモードで動作します。リモート クライアント 2は、ハブ2との間でハブモードで動作します。VPNルーティングが正しく行われるために。

リモートクライアント1がリモート クライアント 2と通信を行う場合。

-

リモートクライアント1はハブ 1との間でハブモードで動作しているため、トラフィックはまずハブ 1に向かいます。

-

ハブ 1はリモート クライアント 2のIPアドレスがハブ2のオフィスモード範囲に属していることを識別します。

-

Hub 1 の

vpn_route.confファイルは、このトラフィックのネクストホップを Hub 2 として識別しています。 -

トラフィックはハブ2に到達し、ハブ2はリモート クライアント 2へ通信をリダイレクトします。

リモート クライアント の リンク 選択

Link Selectionは、VPNトラフィックの送受信に使用するインタフェースと、トラフィックの最適な経路を決定するために使用される方法です。リンクセレクションを使用すると、各セキュリティ ゲートウェイでVPNトラフィックに使用するIPアドレスを選択することができます。

相手がリモートアクセスクライアントの場合、負荷分散とService Based Link Selectionはサポートされません。Probing Redundancyモードの設定がLoad Sharingで、ピアがリモートアクセスクライアントの場合、クライアントのトンネルに対してハイアベイラビリティが適用されます。

リンクの選択は、各 Security Gateway の > > ウィンドウで設定します。設定は両方に適用されます。

リモートユーザのLink Selectionは別途設定することができます。これらの設定は、Link Selectionページで構成された設定より優先されます。

リモート アクセス のみ リンク 選択 を 設定 する

リモートアクセスVPNに個別のLink Selectionを設定する場合。

-

Database Tool (GuiDBEdit Tool) (sk13009参照)でSecurity に接続します。

-

左上のペインで、 > 。

-

右上のペインで、Security Gateway / オブジェクトを選択します。

-

下のペインで、

apply _ resolving _ mechanism _ to _ Srの値をfalseに変更します。 -

下のペインで、

ip_resolution_mechanism属性を編集し、リモートアクセスクライアントがローカルのセキュリティ ゲートウェイの IP アドレスを解決する方法を決定します。以下のいずれかを追加します。-

mainipvpn– Security Gateway のGeneral Properties ページのIP Addressフィールドで指定されたメイン IP アドレスを常に使用します。 -

singleIpVpn– で設定したIPアドレスを使って、Security GatewayとVPNトンネルを作成します。single _ VPN _ IP _ Ra -

singlenatipvpn– で設定したNATされたIPアドレスを使用してVPNトンネルを作成します。single _ VPN _ IP _ Ra -

topologyCalc– リモートピアの位置に基づいて、ネットワークトポロジーによってVPNトンネルに使用されるIPアドレスを計算します。 -

oneTimeProb– ワンタイムプロービング を 使用 し て 、 どの リンク が 使用 さ れる か を 決定 し ます 。 -

ongoingProb– どのリンクが使用されるかを決定するために継続的なプロービングを使用します。

-

-

下 の ペイン で 、 継続 的 また は 1 回 限り の プロービング を 使用 する 場合 は 、 これ ら の パラメータ を 編集 し ます 。

-

Interface _ resolving _ HA _ Primary _ if– 1 回 限り / 継続 的 な プロービング に 使用 さ れる プライマリ IP アドレス です 。 -

use_interface_IP– トポロジータブ で 定義 さ れ た すべて の IP アドレス を プローブ する 場合 is 値 は 、 値 「true」を設定します。IPアドレスの手動リストをプローブする場合は、値”false“を設定します。 -

available _ VPN _ IP _ list– A プローブするIPアドレスのリスト。(このリストは、use_interface_IPの 値 がfalseである場合のみ使用されます)。

-

-

変更を保存する ( メニュー> ).

-

データベースツール(GuiDBEdit Tool)を閉じます。

-

SmartConsoleで、Security Gateway / クラスタオブジェクトにAccess Policyをインストールします。

リモートアクセスクライアントで複数の外部リンクを使用する場合。

-

SmartConsoleを開きます。

-

Security Gateway / クラスタオブジェクトをダブルクリックします。

Security gateway ウィンドウ が 開く 、 ページ is 表示 が 表示 さ れ ます 。

-

ナビゲーションツリーでを クリック し ます 。

-

セクションで、を選択します。

-

を クリック し ます 。

-

Security Gateway / クラスタオブジェクトにポリシーをインストールします。

リモートアクセスコミュニティにおける指向性VPN

Directional VPN for Remote Access Communitiesでは、指定したとの接続を拒否することができます。

|

発信 元 |

宛先 |

VPN |

サービス |

アクション |

|---|---|---|---|---|

|

Any |

Any |

Remote_Access_Community => MyIntranet |

Any |

堕ちる |

|

Any |

Any |

Remote_Access_Community => Any Traffic |

Any |

許可 |

リモート ユーザ と " myintranet ” 内 の ホスト と の 接続 is 許可 は 許可 さ れ ませ ん 。 それ 以外 の リモート アクセス コミュニティ から 始まる 接続 は 、 VPN コミュニティ の 内外 を 問う ず 、 すべて 許可 さ れ ます 。

RAコミュニティにおけるデスティネーションとしてのユーザグループ

ユーザグループは、ルールの宛先カラムに配置することができます。これは作る。

|

発信 元 |

宛先 |

VPN |

サービス |

アクション |

|---|---|---|---|---|

|

Any |

Remote_Users@Any |

Any Traffic => Remote_Access_Community |

Any |

許可 |

ルールの宛先カラムにユーザグループを含めるには、次のようにします。

リモート アクセス コミュニティ を 利用 し た 指向 性 VPN の 設定

Directional VPN with Remote Access コミュニティを設定するには、次のようにします。

-

メニュー]から[ ]を クリック し ます 。

-

ナビゲーションツリーでを クリック し ます 。

-

を クリック し ます 。

-

を クリック し 、 変更 内容 を 公開 し ます 。

-

次のページへ

-

ルールのVPNセルを右クリックし、 を選択します。

ウィンドウが開きます。

-

方向性VPNを設定します。

-

から、接続元を選択します。

-

から、接続先を選択します。

-

-

を クリック し ます 。

-

インストールポリシーです。