結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

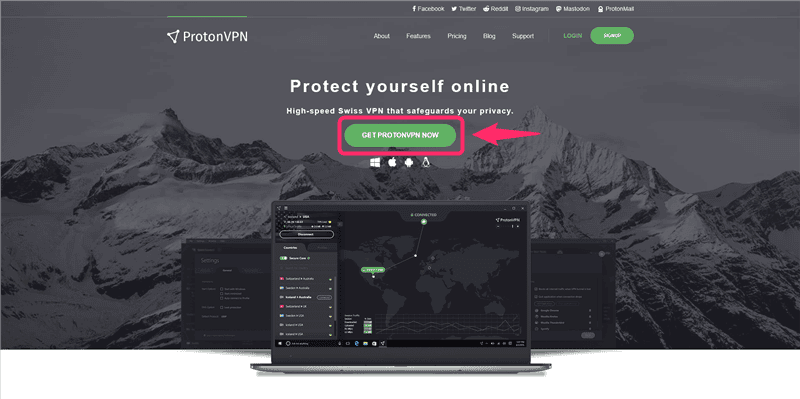

【図解】ProtonVPNの使い方|登録・申し込みから設定まで日本語解説

ProtonVPN は、スイスのVPNプロバイダーで無料プランも用意されています。 この 記事 で は 、 protonvpn の 始め 方 に つい て 日本 語

ProtonVPN

は、スイスのVPNプロバイダーで無料プランも用意されています。

この 記事 で は 、 protonvpn の 始め 方 に つい て 日本 語 で 解説 し て いく ます 。

申し込み〜設定・利用開始まで10分もかかりません。

とても 簡単 な の で 参考 に し て み て ください 。

ProtonVPNの始め方|登録・申し込み手順

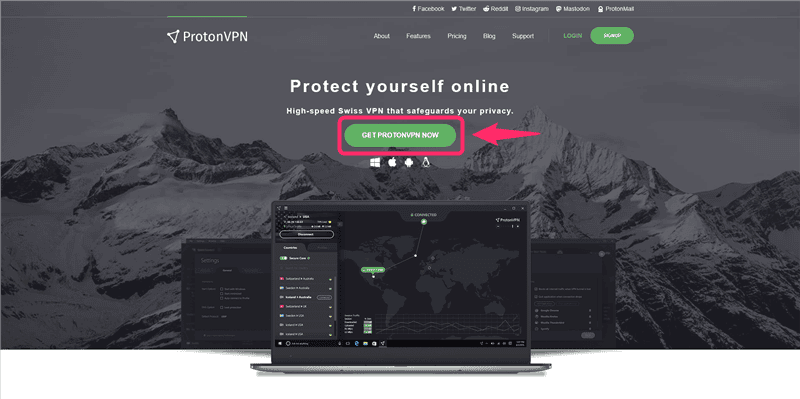

手順 1 : protonvpn 公式 サイト に アクセス

まずは、

ProtonVPN公式サイト

にアクセスし、画面中央の「GET PROTONVPN NOW」をクリックしてください。

※現在のところサイトは日本語に非対応

参照

ProtonVPN公式サイト

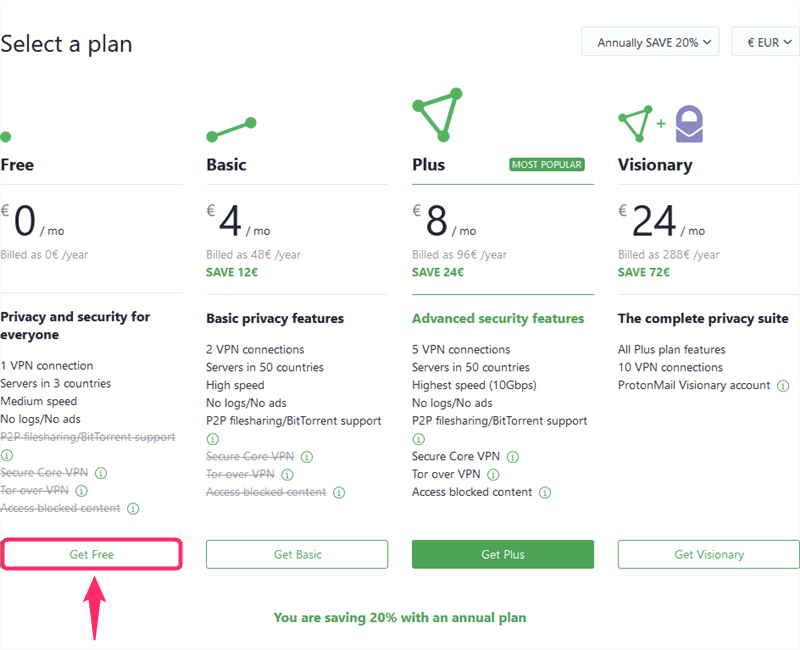

手順2:ProtonVPNの料金プラン、支払い方法の選択

protonvpn に は 、 4 つ の 料金 プラン is あり が あり ます 。

ProtonVPNの料金プラン

ProtonVPNは、無料で使えるので、まずはお試しで使いたい方は、「Get Free」をクリックしましょう。

通信速度や拠点数に制限がない有料プランを利用したい方は、それぞれのプランのボタンをクリックしてください。

※無料プランの場合、3ヵ国のみしか選択できません。(日本のサーバーを選択可能)

protonvpn の 支払い 方法

protonvpn の 支払い 方法は、上記のとおりです。

有料 プラン を 選ぶ だ 方 is 済ま は 、 好き な 方法 で 支払い を 済む せ ましょう 。

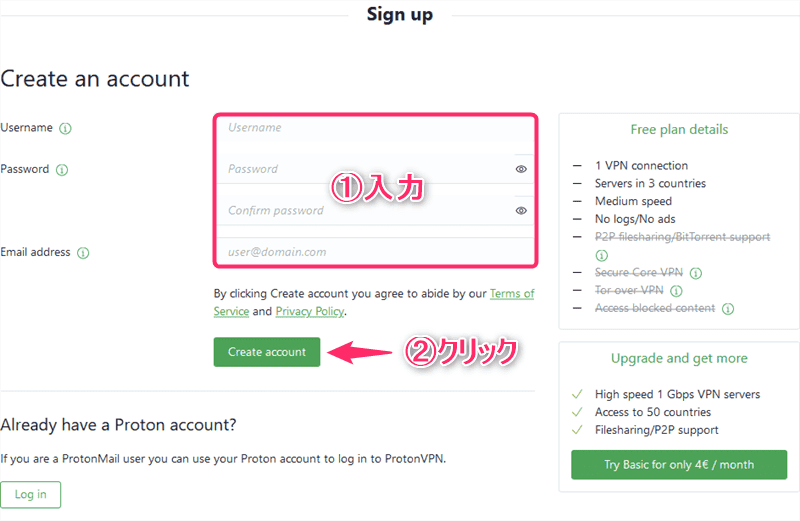

手順3:ProtonVPNにサインアップしアカウントを作成

- Username(ユーザーネーム)、Password(パスワード)、Confirm password(パスワードの再入力)、Email address(メールアドレス)を入力

- 「Create account」をクリック

という手順でアカウントを作成します。

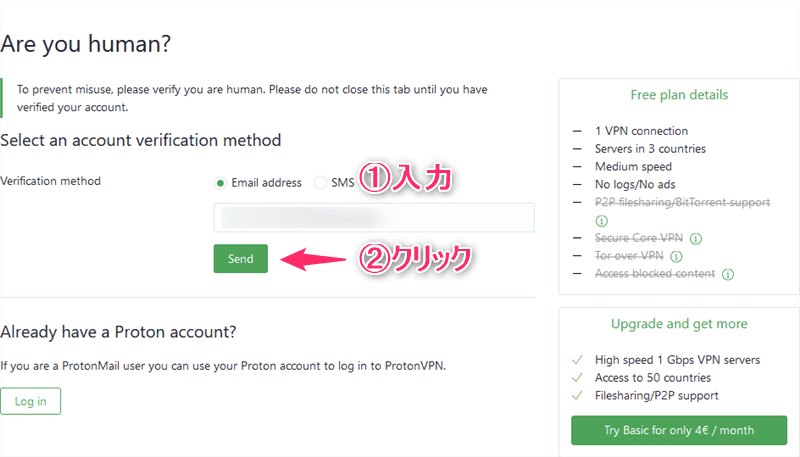

- 「 Email address 」 に チェック を 入れる 、 メール アドレス を 入力

- 「Send」をクリック

という手順で認証手続きを進めます。

このように登録したメールアドレスに、ProtonVPNから認証コードが記載されたメールが届いています。

認証コードをコピーします。

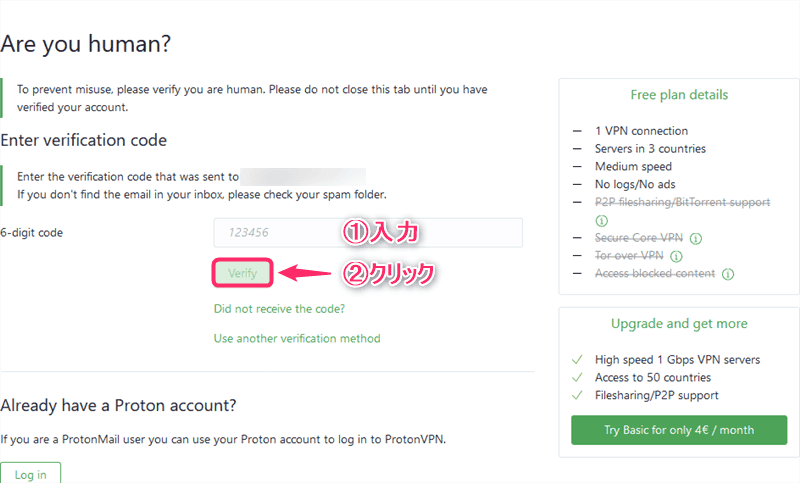

- 認証コードを入力

- 「 verify 」 を クリック

と いう 手順 で 認証 を 完了 し ます 。

以上で、アカウントの作成は完了したので、あとは各デバイスでアプリをダウンロードし設定していくだけです。

ProtonVPNの使い方|設定方法

Windows , Mac , Android , iOS で の 設定 方法 や 使い方 is まとめ は 下記 の 記事 に それぞれ まとめる まし た 。

Windows

-

WindowsでProtonVPNを設定する手順はこちら

続き を 見る

MacOS

-

MacでProtonVPNを設定する手順はこちら

続き を 見る

Android

-

AndroidでProtonVPNを設定する手順はこちら

続き を 見る

iOS

-

iOSでProtonVPNを設定する手順はこちら

続き を 見る

-

無料で使えるVPNおすすめランキング&比較はこちら

続き を 見る