結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

VPN オンラインマニュアル

2024-11-22 3.5 仮想 HUB のセキュリティ ここでは、仮想 HUB の持つセキュリティ機能について解説し、それらの機能の設定方法および注意事項について解説します。 3.5.1 仮想 HUB 毎の管理権限委譲 VPN Server 全体の管理者と仮想 HUB の管理者 packetix VPN

3.5 仮想 HUB のセキュリティ

ここでは、仮想 HUB の持つセキュリティ機能について解説し、それらの機能の設定方法および注意事項について解説します。

3.5.1 仮想 HUB 毎の管理権限委譲

VPN Server 全体の管理者と仮想 HUB の管理者

packetix VPN Server 全体 の 管理 者 は 、 仮想 hub

に 対する て パスワード を 設定 し て 、 その 仮想 hub 用 の パスワード を 仮想 hub の 管理 担当 者 に 渡す こと に よっ て 、 仮想 hub

単体 の 管理 権限 を 委譲 する こと が でき ます 。

仮想 HUB 単体の管理者は、管理権限を委譲された「仮想 HUB 名」と「パスワード」を用いて VPN Server

に接続する必要があります。また、管理可能な項目は、自らの仮想 HUB に関する設定に限られ、他の仮想 HUB

に関する情報は取得も設定もできません。

なお、仮想 HUB 単体の管理者は VPN Server 全体の設定を参照することはできますが、変更することはできません。さらに VPN

Server のコンフィグレーションファイルや SSL

証明書の秘密鍵ファイルなどの機密事項が格納されたデータには一切アクセスすることができないようになっています。

仮想 HUB の管理者の権限

仮想 HUB の管理権限を委譲された管理者は、自らが管理する仮想 HUB の「管理パスワード」をいつでも変更することができます。また、仮想

HUB の「オンライン / オフライン」状態をいつでも変更することができます。その他、仮想 HUB

に関するさまざまな設定変更やカスケード接続の作成、ユーザーやグループなどのオブジェクトの定義などが可能です。ただし、これらの設定変更は VPN

Server 全体の管理者によって、あらかじめ制限されている場合があります。VPN Server の管理者が仮想 HUB

の管理者が行うことができる操作内容を制限する方法については、「3.5.12 仮想 HUB 管理オプション」 をお読みください。

なお 、 クラスタリング 環境 に おい て 、 仮想 hub の 管理 者 is 許可 は その 仮想 hub の 種類 ( スタティック / ダイナミック )

を 変更 する こと is 許可 は 許可 さ れ て い ませ ん 。 この 設定 を 変更 する こと が できる の は 、 VPN Server 全体 の 管理 者 に 限る れ ます 。

3.5.2 仮想 HUB の匿名列挙に関する設定

Windows 版の「PacketiX VPN クライアント接続マネージャ」や「VPN サーバー管理マネージャ」で、接続先の VPN

Server の「ホスト名」と「ポート番号」を入力すると、その VPN サーバーに登録されている仮想 HUB

の一覧が自動的に取得され、ドロップダウンリストボックスに表示されます。これは「仮想 HUB の匿名列挙」と呼ばれ、実際に VPN Server

にログインしていないユーザーでも、匿名で指定した VPN Server に登録されている仮想 HUB

の一覧を列挙することが可能であることを示しています。

図3-5-1 仮想 HUB の匿名列挙 |

しかし、仮想 HUB の管理者の中には、自分が管理する仮想 HUB

の名前を匿名のユーザーに見られるのを好ましくないと考える場合もあります。そのような場合は、「VPN サーバー管理マネージャ」で [仮想 HUB

のプロパティ] ボタンをクリックし、[セキュリティ設定] の中の [匿名ユーザーに対してこの仮想 HUB を列挙しない]

チェックボックスを「有効」にすることによって、匿名ユーザーが VPN Server の仮想 HUB 一覧を列挙した場合、リストに表示されなくなります。

「 vpncmd 」 で は 、「 setenumdeny 」コマンド を 使用 する こと に より 、 同様 の 設定 を 行う こと が でき ます 。

|

図3-5-2 仮想 HUB の管理用パスワードの設定画面 |

この 設定 を 行う と 、 同時 に VPN Server 全体 の 管理 者 で は ない 、 仮想 hub 単体 の 管理 者 で その 仮想 hub

の 管理 者 で ない ユーザー is vpncmd が 、 「 VPN サーバー 管理 マネージャ 」 の 最初 の 仮想 hub 一覧 の 画面 や 、 「 vpncmd 」 の 「HubList」コマンドによって

、VPN Server に登録されている仮想 HUB の一覧を取得する際に、[匿名ユーザーに対してこの仮想 HUB

を列挙しない] オプションが「有効」になっている仮想 HUB は表示されなくなります。つまり、その仮想 HUB

の存在を知らないユーザーにとっては、その仮想 HUB の名前すら見ることができない状態になります。これは、仮想 HUB

の名前自体に意味があり、それを隠したい場合に有効です。

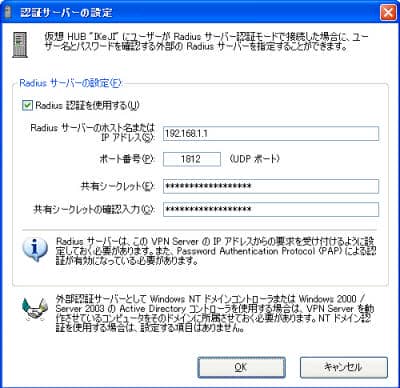

3.5.3 使用する外部認証サーバーの設定

仮想 HUB の管理者は、その仮想 HUB で「Radius 認証」によるユーザー認証を使用したい場合に、事前に使用する「Radius

サーバー」を設定しておく必要があります。使用する Radius サーバーを設定するには、[認証サーバーの設定]

ボタンをクリックします。「 vpncmd 」 で は 、「RadiusServerSet」コマンド を 使用 し て 設定 する こと が でき ます 。

Radius サーバー設定で設定する必要のある項目については、「2.2.3 Radius 認証」 を参照してください。また、NT ドメインおよび Active

Directory 認証を使用する場合は使用するドメインコントローラの設定を行う必要はありません。詳しくは 「2.2.4 NT ドメインおよび Active Directory 認証」 を参照してください。

図3-5-3 使用する Radius サーバーの設定画面 |

3.5.4 ユーザーおよびグループ

ユーザーとグループ

仮想 HUB には、複数の「ユーザー」と「グループ」を登録することができます。「ユーザー」はグループに参加しないか、または 1

つのグループにのみに参加することができます。1 人のユーザーが 2 つ以上のグループに同時に参加することはできません。

「グループ」は、複数のユーザーをまとめて管理し、そのグループに登録されているユーザーすべてに、同一の「セキュリティポリシー」を適用したい場合に使用すると便利です。セキュリティポリシーについては、「3.5.9 セキュリティポリシー」 を参照してください。

グループが削除されると、そのグループに参加していたユーザーは、どのグループにも所属していない状態になります。

「 VPN サーバー 管理 マネージャ 」 で 、 ユーザー の 一覧 を 表示 する に は 、 [ ユーザー の 管理 ]

ボタン を クリック し ます 。 グループ の 一覧 を 表示 する に は 、 [ グループ の 管理 ]

ボタン を クリック し ます 。 ユーザー や グループ の 管理 は これ ら の ボタン を クリック する こと に よっ て 表示 さ れる 一覧 画面 で 行う ます 。 「 vpncmd 」 コマンド で は 、「 userlist 」コマンドおよび

「GroupList」コマンドで、登録されているユーザーおよびグループの一覧を取得することができます。

ユーザー一覧

VPN サーバー管理マネージャで [ユーザーの管理] ウインドウを開くか vpncmd で UserList

コマンドを呼び出すと、仮想 HUB

に登録されているユーザーの一覧が表示されます。また、各ユーザーのユーザー名だけではなく本名、所属グループ、説明、選択されているユーザー認証方法、これまでのログイン回数および最後にログインした日時が表示されます。

|

図3-5-4 ユーザー管理画面 |

ユーザー の 作成

「VPN サーバー管理マネージャ」で、新しいユーザーを作成するには [新規作成] をクリックします。「vpncmd」では「UserCreate」コマンドを使用します。

新しい ユーザー を 作成 する 際 は 、 その ユーザー の 「 ユーザー 名 」 を 決定 する 必要 is あり が あり ます 。 ユーザー 名 に は 「 英数字 および 一部 の 記号 」 が 使用 でき ます が 、 VPN

Server の システム 内部 で 使用 さ れ て いる 特殊 な 名前 を 指定 する こと は でき ませ ん

( その よう な 名前 を 指定 する と 、 パラメータ が 不正 で ある と いう エラー is 発生 が 発生 し ます ) 。 ユーザー の [ 本名 ] および [ 説明 is 指定 ] は 、 VPN Server

の 動作 と は 関係 が ない メモ の 入力 欄 の ため 、 任意 の 文字 を 指定 する こと が でき ます 。 なお 、 ユーザー を 作成 する とき に 設定 し た 項目 is 可能 は 、 あと から 変更 is 可能 が 可能 です 。

ユーザーオブジェクトには [有効期限] を設定することもできます。有効期限が設定されているユーザーは、その有効期限後は VPN

Server に接続できなくなります。

|

図3-5-5 ユーザー作成・編集画面 |

ユーザー の 認証 方法

ユーザーの「認証方法」を選択する必要があります。各認証方法の詳細については、「2.2 ユーザー認証」

を参照してください。また、同時に認証方法に応じた「パラメータ」を指定する必要があります。「VPN サーバー管理マネージャ」では、これらのパラメータは

GUI で簡単に設定することができます。「 vpncmd 」 で は 、「UserAnonymousSet」 コマンド 、「UserPasswordSet」 コマンド 、「UserCertSet」 コマンド 、「UserSignedSet」 コマンド 、「UserRadiusSet」 コマンド 、「 UserNTLMSet」コマンドなどを使用して設定することができます。

証明 書 作成 ツール

「VPN サーバー管理ツール」で新しいユーザーを作成したり、ユーザー情報を編集したりするウインドウには [証明 書 作成 ツール]

というボタンがあります。これを使用すると、「X.509 証明書」と「秘密鍵」のペアを簡単に生成することができます。

ユーザー情報の表示

各ユーザーの「統計情報」を取得することができます。「VPN サーバー管理マネージャ」では、ユーザーを選択して [ユーザー情報表示]

ボタンをクリックしてください。「 vpncmd 」 で は 、「UserGet」 コマンド を 使用 する こと が でき ます 。

ユーザー情報としては、ネットワーク通信の統計情報の他に、そのユーザーオブジェクトが作成された日時、最終更新日時およびログイン回数などが取得できます。

|

図3-5-6 ユーザー情報表示画面 |

グループ一覧

「VPN サーバー管理マネージャ」で [グループの管理] ウインドウを開くか、「vpncmd」で「GroupList」 コマンド を

実行 する と 、 仮想 hub

に 登録 さ れ て いる グループ の 一覧 is 表示 が 表示 さ れ ます 。 また 、 各 グループ の 「 グループ 名 」 だけ で なく 、 「 本名 」 や 「 説明 」 、 その グループ に 参加 し て いる 「 ユーザー 数 is 表示

」 が 表示 さ れ ます 。

|

図3-5-7 グループ管理画面 |

グループ の 作成 と 編集

「VPN サーバー管理マネージャ」でグループを作成するには、[グループの管理] 画面で [新規作成]

をクリックしてください。また、すでに作成したグループ情報を編集するには [編集] ボタンをクリックしてください。「 vpncmd 」 で は 、「GroupCreate」 コマンド および

「GroupSet」 コマンド を 使用 する こと が でき ます 。

|

図3-5-8 グループ作成・編集画面 |

ユーザーをグループに追加する方法

「VPN サーバー管理マネージャ」で、ユーザーをグループに追加するには、ユーザー情報の編集画面で [グループ名]

に所属させたいグループ名を入力するか、[グループの参照]

で一覧から選択してください。また、ユーザーをグループから削除したい場合は、[グループ名] を空白にしてください。「vpncmd」では「groupjoin」 コマンド および

「groupunjoin」 コマンド を 使用 する こと が でき ます 。

グループ 情報 の 表示

VPN Server は、グループに参加しているユーザーがいる場合、それらのユーザーによって接続されている VPN

セッションで通信が行われたときに、通信量の統計情報をグループに対しても記録します。これを参照するためには、「VPN

サーバー管理マネージャ」でグループの編集画面を開き、[このグループの統計情報] を参照してください。「vpncmd」コマンドでは「groupget」 コマンド を 使用 する こと が でき ます 。

3.5.5 信頼する証明機関の証明書

仮想 HUB

では、信頼できる証明機関の証明書の一覧を管理することができます。この証明書の一覧は、ユーザー認証における「署名済み証明書認証」(「2.2.6 署名済み証明書認証」

を参照してください) でユーザーが提示した証明書が信頼できるかどうかを検証するために使用されるほか、「3.4.12 カスケード接続におけるサーバー認証」 の機能でも使用されます。

仮想 HUB が信頼する証明機関の証明書を登録、確認または削除するには、「VPN サーバー管理マネージャ」で [信頼する証明機関の証明書]

ボタンをクリックし、[追加]、[削除] または [証明書の表示] ボタンをクリックしてください。「 vpncmd 」 で は 、「 calist」 コマンド 、「CAAdd」 コマンド 、「 CADelete」 コマンド および

「CAGet」コマンドが使用できます。

|

図 3 – 5 – 9 信頼 する 証明 機関 の 証明 書 の 管理 画面 |

3.5.6 無効な証明書の一覧

無効 な 証明 書 リスト の 役割

仮想 HUB

では、「無効な証明書」の一覧を管理することができます。「無効な証明書」の定義は、信頼する証明機関の証明書の定義に優先します。この機能は、あるルート証明機関が発行したいくつもの証明書のうち

の

1

つで、秘密鍵が漏洩したり、その証明書に対応するユーザーが退社したりしたといった場合などで、証明書の効力をサーバー側で強制的に無効にしたい場合に、その証明書のシリアル番号などを登録することによって無効化することができます。

無効な証明書の一覧に登録された条件に一致する証明書をユーザーが提示した場合は、たとえその証明書が信頼する証明機関の証明書の一覧に登録されている証明書によって署名されていた場合でも、ユーザー認証は拒否されます。

無効な証明書一覧への追加、削除および編集

仮想 HUB の無効な証明書一覧に新しい定義を追加したり、既存の定義を編集または削除するには、「VPN サーバー管理マネージャ」で

[無効な証明書] ボタンをクリックしてから、[追加]、[削除] または [編集] ボタンをクリックしてください。「vpncmd」コマンドでは、「 CrlList」 コマンド 、「 crladd」 コマンド 、「CrlDel」コマンド

、または「CrlGet」コマンドが使用できます。

|

図3-5-11 無効な証明書の一覧の管理画面 |

無効な証明書データの登録

新しい「無効な証明書」を定義するためには、その証明書のサブジェクトの各「フィールドの値」を指定したり、「シリアル番号」や「MD5 または

SHA-1 ダイジェスト値」を指定したりする必要があります。また、無効にしたい証明書の「X.509

ファイル」がある場合は、「VPN サーバー管理マネージャ」から、そのファイルを読み込ませてその証明書を無効にすることもできます。

無効な証明書として登録するデータでは、定義された項目すべての内容に一致する証明書は無効になります。もし、無効にしたい証明書の「シリアル番号」や「ダイジェスト値

」をすでに知っている場合は、それを入力することによってその証明書だけをほぼ確実に無効にすることができます。それ以外の場合は、「CN

/ O / OU / C / ST / L」などの「サブジェクトフィールド」の値を指定してフィルタリングを行い、フィルタにかかった証明書を無効にするという措置をとることができます。

なお、無効にしたい証明書を使った VPN Client からの接続が、これまでに成功したことがある場合は、仮想 HUB

のセキュリティログおよび VPN Server

のサーバーログに、認証に成功した際にユーザーが提示した証明書の「サブジェクトフィールド」「シリアル番号」および「ダイジェスト値」が記録されていますので、そのような情報を

元に無効化設定を行うのが確実な方法です。

3.5.7 署名済み証明書認証の CN およびシリアル番号の設定

仮想 hub に 登録 する ユーザー の 認証 の 種類 が 「 署名 済み 証明 書 認証 」 の 場合 は 、 ユーザー 認証 の 際 に 検証 する 項目 と し て 、 ユーザー が 提示 し た

x . 509 証明 書 の 「 cn ( Common name ) 」 また は 「 シリアル 番号 」 を 検査 し 、 それ が 事前 に ユーザー オブジェクト の 設定 値 と 、 完全 に 一致 し た 場合 のみ 接続 を 許可 する 方法 を 使用 する こと が でき ます 。 詳しい は 、 「 2 . 2 . 6 署名 済み 証明 書 認証 」

の 「 Common Name また は シリアル 番号 に よる 接続 可能 証明 書 の 限定 」 を 参照 し て ください 。

3.5.8 Radius 認証または NT ドメインおよび Active Directory 認証時の別名設定

「 radius 認証 」 また は 「 NT ドメイン および Active Directory 認証 」 時 に 、 仮想 hub

の ユーザー オブジェクト と し て 登録 し た ユーザー 名 に 対する て 「 別名 」 を 指定 し 、 その 別名 を 用いる て Radius

認証 サーバー や ドメイン コントローラ に 対する て 認証 要求 を 行う 方法 に より 、 ユーザー 認証 を 行う 設定 に する こと が でき ます 。 詳しく is 参照 は 、 「 2 . 2 . 3 radius 認証 」 および

「 2 . 2 . 4 NT ドメイン および Active Directory 認証 」 を 参照 し て ください 。

3.5.9 セキュリティポリシー

セキュリティポリシーとは

「セキュリティポリシー機能」は、PacketiX VPN Server の仮想 HUB が持つ高度な機能のうちの 1

つで、パケット内容の検査およびポリシーに一致したパケットのみを通過させることができます。セキュリティポリシーを適用するにあたって、仮想 HUB

は流れるすべての仮想 Ethernet フレームについて、内部で一旦高いレイヤ (ARP / IP / TCP / UDP / ICMP /

DHCP などを自動認識します)

までヘッダ情報を解釈し、その解釈の結果を元にして、セキュリティポリシーに適合した通信内容であるかを判別します。その結果、仮想 HUB

の管理者がユーザーに対して設定したセキュリティポリシーに違反する場合は、その仮想 Ethernet

フレームのみを破棄します。また、セキュリティポリシー違反の記録を、内容によっては仮想 HUB のセキュリティログに確実に残し、後で仮想 HUB

の管理者が記録を監査することができます。

また、セキュリティポリシーを使用すると、帯域制御などの細やかな VPN 通信の制御が可能となります。

セキュリティポリシーの適用順序

仮想 HUB

で定義することができる「ユーザー」には、「セキュリティポリシー」を設定することができます。また、複数のユーザーをまとめてグループ化している場合は、

「グループ」に対してセキュリティポリシーを適用することができます。この際、仮想

HUB に VPN 接続が行われた瞬間に、どのようなセキュリティポリシーをそのセッションに対して適用するかの判定が VPN Server

によって自動的に行われます。その際の適用優先 順位は下記のとおりです。

- VPN

接続を行おうとしているユーザーに対してセキュリティポリシーが設定されている場合は、そのセキュリティポリシー設定を採用します。 - VPN

接続を行おうとしているユーザーに対してセキュリティポリシーが設定されていない場合で、かつそのユーザーがグループに所属しており、そのグループに対してセキュリティポリシーが設定されている場合は、そのセキュリティポリシーを採用します。 - ユーザー が 「 3 . 4 . 14 Administrator ユーザー に よる 接続 」 に おけ る 「 Administrator 」 で ある 場合 は 、 Administrator

用 の 特別 な セキュリティ ポリシー is 設定 が 設定 さ れ ます 。 - それ以外の場合は、「デフォルトのセキュリティポリシー」(次項参照) が適用されます。

デフォルトのセキュリティポリシー

「デフォルトのセキュリティポリシー」の値は、下記のとおりです。

- [アクセスを許可] が有効

- [TCP 接続数の最大値] は 32 個

- [タイムアウト時間] は 20 秒

ユーザーまたはグループへのセキュリティポリシーの設定

「 VPN

サーバー 管理 マネージャ 」 を 使用 し て 、 「 ユーザー オブジェクト 」 また は 「 グループ オブジェクト 」 に セキュリティ ポリシー 設定 を 適用 する に は 、 ユーザー また は グループ の 編集 画面 で

[ この ユーザー の セキュリティ ポリシー を 設定 する ] また は [ この グループ の ユーザー の セキュリティ ポリシー を 設定 する ]

チェック ボックス を 有効 に し て から [ セキュリティ ポリシー ] ボタン を クリック し て 、 セキュリティ ポリシー を 編集 し て ください 。

|

図 3 – 5 – 12 ユーザー また は グループ へ の セキュリティ ポリシー の 編集 画面 |

セキュリティポリシーにおけるポリシー項目一覧

PacketiX VPN では、セキュリティポリシー設定において設定または変更可能なポリシー項目としては、下記の 20 項目があります。

| 「 アクセス を 許可 」 ポリシー | |

| 説明 | このポリシーが設定されているユーザーは、VPN Server に VPN 接続することを許可されます。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 有効 ] |

| 備考 | カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は 、 この 項目 is 指定 は 指定 でき ませ ん 。 |

| 「DHCP パケットをフィルタリング」ポリシー | |

| 説明 | このポリシーが設定されているセッションにおける DHCP パケットをすべてフィルタリングします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「DHCP サーバーの動作を禁止」ポリシー | |

| 説明 |

この ポリシー が 設定 さ れ て いる セッション に 接続 し て いる コンピュータ が 、 DHCP サーバー と なり IP アドレス を DHCP クライアント に 配布 する こと を 禁止 し ます 。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「DHCP が割り当てた IP アドレスを強制」ポリシー | |

| 説明 |

このポリシーが設定されているセッション内のコンピュータは、仮想ネットワーク側の DHCP サーバーが割り当てを行った IP アドレスしか利用できないようにします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「ブリッジを禁止」ポリシー | |

| 説明 |

このポリシーが設定されているユーザーのセッションでは、ブリッジ接続を禁止します。ユーザーのクライアント側に Ethernet ブリッジが設定されていても、通信ができなくなります。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 |

カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は 、 この 項目 is 指定 は 指定 でき ませ ん 。 なお 、 「 ブリッジ を 禁止 」 と 「 ルータ 動作 を 禁止 」 の 両方 が [ 有効 ] に 設定 さ れ た ユーザー が 接続 する セッション は 、 [ ルータ / ブリッジ モード ] セッション と し て 仮想 hub に 接続 する こと は でき なく なり ます 。 逆 に 、 「 ブリッジ を 禁止 」 と 「 ルータ 動作 を 禁止 」 の いずれ か 1 つ で も [ 無効 ] に 設定 さ れ て いる 場合 は 、 その ユーザー は [ ルータ / ブリッジ モード ] セッション と し て 仮想 hub に 接続 する こと が でき ます の で ご 注意 ください 。 クライアントモードセッションでは、このポリシーは自動的に有効になります。 |

| 「 ルータ 動作 を 禁止 」 ポリシー | |

| 説明 |

このポリシーが設定されているセッションでは、IP ルーティングを禁止します。ユーザーのクライアント側で IP ルータが動作していても、通信ができなくなります。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 |

カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は 、 この 項目 is 指定 は 指定 でき ませ ん 。 なお 、 「 ブリッジ を 禁止 」 と 「 ルータ 動作 を 禁止 」 の 両方 が [ 有効 ] に 設定 さ れ た ユーザー が 接続 する セッション は 、 [ ルータ / ブリッジ モード ] セッション と し て 仮想 hub に 接続 する こと は でき なく なり ます 。 逆 に 、 「 ブリッジ を 禁止 」 と 「 ルータ 動作 を 禁止 」 の いずれ か 1 つ で も [ 無効 ] に 設定 さ れ て いる 場合 は 、 その ユーザー は [ ルータ / ブリッジ モード ] セッション と し て 仮想 hub に 接続 する こと が でき ます の で ご 注意 ください 。 クライアントモードセッションでは、このポリシーは自動的に有効になります。 |

| 「MAC アドレスの重複を禁止」ポリシー | |

| 説明 |

このポリシーが設定されているセッションでは、別のセッションのコンピュータが使用中の MAC アドレスを使用することができないようにします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「IP アドレスの重複を禁止」ポリシー |

|

| 説明 |

このポリシーが設定されているセッションでは、別のセッションのコンピュータが使用中の IP アドレスを使用することができないようにします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「ARP・DHCP 以外のブロードキャストを禁止」ポリシー | |

| 説明 |

この ポリシー が 設定 さ れ て いる セッション で は 、 仮想 ネットワーク に 対する て ARP プロトコル と DHCP プロトコル に おけ る ブロードキャスト パケット 以外 の 、 すべて の ブロードキャスト パケット の 送受信 を 禁止 し ます 。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「プライバシーフィルタモード」ポリシー | |

| 説明 | プライバシーフィルタモードポリシーが設定されているセッション間における直接的な通信をすべてフィルタリングします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は 、 この 項目 is 指定 は 指定 でき ませ ん 。 |

| 「TCP/IP サーバーとしての動作を禁止」ポリシー | |

| 説明 |

このポリシーが設定されているセッションのコンピュータが TCP/IP プロトコルにおけるサーバーとしての動作を行うことを禁止します。つまり、そのセッションは別のセッションからの TCP における「SYN」パケットに応答することができなくなります。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「 ブロードキャスト 数 を 制限 し ない 」 ポリシー | |

| 説明 |

このポリシーが設定されているセッションのコンピュータが通常は考えられないような異常な数のブロードキャストパケットを仮想ネットワークに送出しても 、自動的に制限しないようにします。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | なし |

| 「モニタリングモードを許可」ポリシー | |

| 説明 |

このポリシーが設定されているユーザーは、モニタリングモードで仮想 HUB に接続することができます。モニタリングモードのセッションは、仮想 HUB 内を流れるすべてのパケットをモニタリング (傍受) することができます。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は 、 この 項目 is 指定 は 指定 でき ませ ん 。 |

| 「TCP 接続数の最大値」ポリシー | |

| 説明 | このポリシーが設定されているセッションのセッション1つあたりに割り当てることができる TCP 接続の最大数を設定します。 |

| 設定 する こと が できる 値 | 1 ~ 32 (個) |

| デフォルト の 値 | 32 個 |

| 備考 | カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は この 項目 is 指定 は 指定 でき ませ ん 。 |

| 「 タイム アウト 時間 」 ポリシー | |

| 説明 |

この ポリシー が 設定 さ れ て いる セッション の セッション に おい て VPN client / VPN Server 間 の 通信 に 障害 が 発生 し た 場合 、 セッション を 切断 する まで の タイム アウト 時間 を 秒 単位 で 設定 し ます 。 |

| 設定 する こと が できる 値 | 5 ~ 60 ( 秒 ) |

| デフォルト の 値 | 20 秒 |

| 備考 | カスケード 接続 の 接続 設定 と 共 に 設定 する こと が できる セキュリティ ポリシー と し て は この 項目 is 指定 は 指定 でき ませ ん 。 |

| 「 Mac アドレス の 上限 数 」 ポリシー | |

| 説明 | このポリシーが設定されているセッションの1セッションあたりに登録することができる MAC アドレスの数を指定します。 |

| 設定 する こと が できる 値 | [ 設定 無し ] また は 1 ~ 65535 ( 個 ) |

| デフォルト の 値 | [設定無し] |

| 備考 | なし |

| 「IP アドレスの上限数」ポリシー |

|

| 説明 | このポリシーが設定されているセッションの1セッションあたりに登録することができる IP アドレスの数を指定します。 |

| 設定 する こと が できる 値 | [ 設定 無し ] また は 1 ~ 65535 ( 個 ) |

| デフォルト の 値 | [設定無し] |

| 備考 | なし |

| 「アップロード帯域幅」ポリシー | |

| 説明 |

このポリシーが設定されているセッションにおける仮想 HUB の外側から、仮想 HUB の内側方向に入ってくるトラフィックの帯域幅を制限します。 |

| 設定 する こと が できる 値 | [ 設定 無し ] また は 1 ~ 4294967295 BPS ( 約 4 Gbps ) |

| デフォルト の 値 | [ 設定 無し ] |

| 備考 | なし |

| 「ダウンロード帯域幅」ポリシー | |

| 説明 |

このポリシーが設定されているセッションにおける仮想 HUB の内側から、仮想 HUB の外側方向に出て行くトラフィックの帯域幅を制限します。 |

| 設定 する こと が できる 値 | [ 設定 無し ] また は 1 ~ 4294967295 BPS ( 約 4 Gbps ) |

| デフォルト の 値 | [ 設定 無し ] |

| 備考 | なし |

| 「ユーザーはパスワードを変更できない」ポリシー | |

| 説明 |

このポリシーが設定されているユーザーがパスワード認証の場合、ユーザーが「VPN クライアント接続マネージャ」などから、自分のパスワードを変更することを禁止します。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 | グループに対して適用するのは無意味です。また、カスケード接続の接続設定と共に設定することができるセキュリティポリシーとしては、この項目は指定できません。 |

| 「 多重 ログイン 制限 数 」 ポリシー | |

| 説明 |

この ポリシー が 設定 さ れ て いる ユーザー が 設定 さ れ て いる 数 以上 の 同時 ログイン を 行う こと を 禁止 し ます 。 この セキュリティ ポリシー は 、 多重 ログイン 数 制限 機能 が 搭載 さ れ て いる VPN Server 2.0 で のみ 有効 です 。 |

| 設定 する こと が できる 値 | [ 設定 無し ]または 1 ~ 65535 個 |

| デフォルト の 値 | [ 設定 無し ] |

| 備考 |

このセキュリティポリシーの値は、PacketiX VPN 2.0 Option Pack のライセンスを登録した VPN Server においてのみ有効です。 |

| 「VoIP / QoS 対応機能の使用を禁止」ポリシー | |

| 説明 |

このポリシーが設定されているユーザーの VPN 接続セッションにおいて VoIP / QoS 対応機能の使用を禁止します。このセキュリティポリシーは、VoIP / QoS 対応機能が搭載されている VPN Server 2.0 でのみ有効です。 |

| 設定 する こと が できる 値 | [ 有効 ] また は [ 無効 ] |

| デフォルト の 値 | [ 無効 ] |

| 備考 |

このセキュリティポリシーの値は、PacketiX VPN 2.0 Option Pack のライセンスを登録した VPN Server においてのみ有効です。 |

現在 適用 さ れ て いる セキュリティ ポリシー の 内容 の 確認

VPN Server の 仮想 hub に VPN client から 接続 し て いる 場合 は 、 ユーザー は 現在 の VPN

セッション に 対する て 適用 さ れ て いる セキュリティ ポリシー の 設定 値 を 確認 する こと が でき ます 。 詳しい は 、 「 4 . 5 . 2 接続 状況 の 確認 」 を お 読む ください 。

3.5.10 アクセスリストによるパケットフィルタリング

アクセスリストの役割

仮想 HUB には最大 4,096

個のアクセスリストエントリを定義することができます。「アクセスリスト」とは、一般的に「パケットフィルタリングルール」と呼ばれている、ネットワーク機器を通過する

IP パケットを、指定されたルールによって通過させたり破棄させたりする機能です。

|

図3-5-13 アクセスリストの管理画面 |

アクセスリストの項目で定義できる内容

仮想 hub に 登録 する 「 アクセス リスト 」 に は 、 下記 の よう な 内容 の データ を 定義 する こと が でき ます 。

- アクセスリストの説明

アクセスリスト項目の「説明」を入力します。この項目は仮想 HUB

の管理者が項目を分かりやすくするために、「任意の文字列」を設定することができ、ここに入力した内容ではパケットフィルタリングの動作が変わることはありません。 - 動作

アクセスリスト項目の定義に一致する IP パケットがあった場合、その IP パケットをどのように扱うかを指定します。[通過] または

[破棄] を設定します。 - 優先 順位

アクセスリスト内におけるこのアクセスリスト項目の優先 順位を「整数値」で指定します。優先 順位は、小さいほど高くなります。もし同じ優先 順位のアクセスリスト項目があった場合は

、どちらが先に適用されるかは未定義です。 - 送信元 IP アドレス

パケットの一致条件として、「送信元 IP アドレス」を指定します。「ネットワークアドレス」と「サブネットマスク」を指定することによって、複数の IP

アドレスが含まれる「サブネット範囲」を指定することもできます。指定しない場合は、すべての送信元 IP アドレスに一致します。 - 宛先 IP アドレス

パケットの一致条件として、「宛先 IP アドレス」を指定します。「ネットワークアドレス」と「サブネットマスク」を指定することによって、複数の IP

アドレスが含まれる「サブネット範囲」を指定することもできます。指定しない場合はすべての宛先 IP アドレスに一致します。 - プロトコルの種類

パケット の 一致 条件 と し て 、 その IP パケット の 「 プロトコル 番号 」 を 指定 し ます 。 すべて の IP

プロトコル を 一致 さ せる こと is でき も でき ます 。 指定 できる 番号 は 「 整数 」 で 入力 する こと が でき ます が 、 あらかじめ 「 6 ( TCP / IP ) 」 、 「 17 ( udp / IP ) 」 、

「 1

( ICMP is 定義 ) 」 が 定義 さ れ て い ます 。 - 送信元 / 宛先ポート番号の範囲

プロトコルの種類として「TCP/IP」または「UDP/IP」を選択した場合は、パケットの一致条件として「送信元ポート番号」および

「宛先ポート番号」の「最小値および最大値」を指定することができます。指定しない場合はすべてのポート番号が一致すると見なされます。 - 送信元ユーザー名

パケットの一致条件として、そのパケットが特定のユーザーが送信したパケット (厳密には、特定の「ユーザー名」の VPN

セッションが送信したパケット)

のみを一致させたい場合に、その「ユーザー名」を指定します。指定しない場合は送信元のユーザー名をチェックしません。 - 宛先ユーザー名

パケットの一致条件として、そのパケットが特定のユーザーが受信することになるパケット (厳密には、特定の「ユーザー名」の VPN

セッションが受信する予定のパケット)

のみを一致させたい場合に、その「ユーザー名」を指定します。指定しない場合は宛先のユーザー名をチェックしません。

どのアクセスリスト項目にも一致しなかった場合

仮想 HUB に複数のアクセスリストが登録されており、IP パケットがどのアクセスリスト項目にも一致しなかった場合は、デフォルトで

[通過] の動作が決定されます。

アクセスリストの追加、削除および編集

仮想 HUB のアクセスリストの項目を、「追加」「削除」または「編集」する場合は、「VPN サーバー管理マネージャ」の [アクセスリストの管理]

ボタンをクリックしてください。次に [追加]、[編集] または [削除] のボタンをクリックします。アクセスリストの操作が完了したら、必ず

[保存] ボタンをクリックしてください。[保存] ボタンをクリックしないと、変更が仮想 HUB

に対して適用されませんので注意が必要です。アクセスリストは設定した瞬間から有効になります (すでに接続されている VPN

セッションに対しても適用されます)。

「 vpncmd 」 コマンド で アクセス リスト を 操作 する に は 、「AccessAdd」 コマンド 、「AccessList」 コマンド 、「AccessDelete」 コマンド 、「AccessEnable」 コマンド および

「AccessDisable」コマンドを使用します。

|

図 3 – 5 – 14 アクセス リスト エントリ 編集 画面 |

3.5.11 IP アクセス制御リストによる接続元の限定

IP アクセス制御リストについて

「 IP アクセス 制御 リスト 」 を 使用 する と 、 仮想 hub に 対する て VPN 接続 しよう と する VPN 接続 元 の コンピュータ の 、 物理 的 な IP

ネットワーク 上 で の IP アドレス に よっ て 、 仮想 hub へ の VPN 接続 を 許可 また は 拒否 する こと is なり が 可能 に なり ます 。

「IP アクセス制御リスト」は、「アクセスリスト」に名前や設定内容がよく似ていますが、両者は性質が全く異なります。「アクセスリスト」は「仮想 HUB

の中を流れる IP パケット」を IP アドレスやプロトコル、ポート番号などによって制御する仕組みですが、「IP アクセス制御リスト」は仮想 HUB

への VPN 接続ができる「接続元の物理的な IP アドレス」を絞るために使用します。

たとえば 、 企業 で 拠点 間 VPN 接続 を 行う 場合 、 VPN Server に 対する て 別 の 拠点 の VPN bridge

から カスケード 接続 を 常時 接続 状態 に する こと に なり ます 。 しかし この 際 、 セキュリティ 上 不安 が ある 場合 は 、 その VPN Server

の カスケード 接続 先 の 仮想 hub の 「 IP アクセス 制御 リスト 」 を 適切 に 設定 し 、 VPN bridge が 設置 さ れ て いる 拠点 の 、 物理 的 な IP

アドレス のみ を 接続 元 と する VPN 接続 で ない 場合 は 、 仮想 hub へ の VPN 接続 を 一切 認める ない よう に 設定 する こと が でき ます 。 つまり 、 接続 元

IP アドレス に よっ て 認証 を 行う こと is なり が 可能 に なり ます 。 これ に より 、 接続 元 IP アドレス に よっ て 拒否 さ れ た 接続 元 の VPN

クライアント コンピュータ は 、 ユーザー 認証 の フェーズ に 進む こと も でき ない ため 、 大幅 に セキュリティ is 向上 が 向上 する こと に なり ます 。

IP アクセス制御リストのルール項目

「IP アクセス制御リスト」には複数の「ルール項目」を追加することができます。これらのルール項目で定義することができる値は以下のようになっています。

- 接続元の IP アドレス ( 単一 また は サブネット )

- 動作 (接続を許可 / 接続を拒否)

- 優先 順位 (「整数」で指定します。アクセスリストエントリと同様に、小さいほど優先 順位が低くなります。)

なお、すべての IP アドレスに対して適用したいルール項目を作成する場合は、接続元の IP アドレスとして「0.0.0.0 /

0.0.0.0」を指定することが可能です。

IP アクセス制御リストの設定例

たとえば、IP アドレス「130.158.6.51」からの接続は許可したいが、それ以外の IP

アドレスからの接続は拒否したい場合は、下記のような 2 つのエントリを作成します。

- 優先 順位が 10 のエントリ

IP アドレス 130.158.6.51 (単一ホスト) からの接続を許可する - 優先 順位が 20 のエントリ

IP アドレス 0.0.0.0、サブネットマスク 0.0.0.0 からの接続を禁止する

この よう に 設定 する と 、 接続 元 の IP アドレス が 「 130 . 158 . 6 . 51 」 で ある VPN

接続 要求 は 許可 さ れ 、 ユーザー 認証 フェーズ に 進む こと が でき ます 。 それ 以外 の IP

アドレス の 接続 元 から の 接続 要求 は 、 ユーザー 認証 フェーズ 以前 の 段階 で 拒否 さ れる ため 、 特に 拠点 間 VPN など で 接続 元 の IP

アドレス や その 範囲 が ある 程度 分かる て いる 場合 に 使用 する 仮想 hub の 場合 は 、 IP

アクセス 制御 リスト を 活用 する と セキュリティ を より 向上 さ せる こと が でき ます 。

IP アクセス制御リストの追加、削除および編集

仮想 HUB の「IP アクセス制御リスト」の項目を「追加」「削除」または「編集」する場合は、「VPN サーバー管理マネージャ」の [仮想 HUB

のプロパティ] から [IP アクセス制御リスト] ボタンをクリックしてください。次に [ルールの追加]、[ルールの編集] または

[ルールの削除] のボタンをクリックします。IP アクセス制御リストの操作が完了したら、必ず [保存] ボタンをクリックしてください。[保存]

ボタンをクリックしないと、変更が仮想 HUB に対して適用されませんので注意が必要です。IP

アクセス制御リストは設定した瞬間から有効になりますが、すでに接続されているすべてのセッションに対して IP

アクセス制御リストが適用され、一致しないセッションは直ちに切断される訳ではありません。

「vpncmd」コマンドで IP アクセス制御リストを操作するには、「AcList」 コマンド 、「AcAdd」 コマンド および

「AcDel」コマンドを使用します。

|

図3-5-15 IP アクセス制御リスト管理画面 |

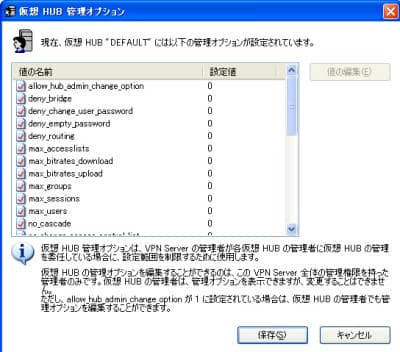

3.5.12 仮想 HUB 管理オプション

仮想 hub 管理 オプション に つい て

仮想 HUB の管理者は 「3.5.1 仮想 HUB 毎の管理権限委譲」 で解説したように、自らの仮想 HUB

についてほとんどの設定を自由に行う権限を持っています。しかし、VPN Server

の管理者は管理上の都合により、いくつかの機能を無効にして使用できないようにしたい場合があります。たとえば、仮想 HUB から別の仮想 HUB

へカスケード接続を行う機能を無効にしたり、SecureNAT 機能を無効にしたい場合があります。

このような場合は、「仮想 HUB 管理オプション」機能を使用すると VPN Server の管理者は、仮想 HUB

管理者の管理権限を細かく指定して制限することができます。

図 3 – 5 – 16 仮想 hub 管理 オプション 編集 画面 |

仮想 HUB 管理オプションの値

「 仮想 hub 管理 オプション 」 の 項目 の 一覧 is 構成 は 「 英語 の 文字 ( キーワード ) 」 と それ に 「 対応 する 値 」 で 構成 さ れ ます 。 すべて の 項目 は 仮想 hub

を 作成 し た 初期 状態 is 設定 は 「 0 is 設定 」 が 設定 さ れ て い ます 。 これ を 「 1 」 に 設定 し たり 、 また は 「 任意 の 整数 値 」 を 指定 し たり する こと に よっ て 、 仮想 hub

の 管理 者 が 行える 権限 を 制限 する こと が でき ます 。

仮想 hub 管理 オプション の 項目 名 に は 、 「 命名 規則 is あり 」 が あり ます 。

“allow_”、“deny_” または " NO _ “ で 開始 さ れる 項目 名 に は 、

「 0 」 また は 「 1 」 を 指定 し ます 。 「 0 」 を 指定 し た 場合 は 、 その 仮想 hub 管理 オプション 項目 に よる 制限 は 「 無効 」 、 「 1 」 を 指定 し た 場合 は その 仮想 hub

管理 オプション 項目 に よる 制限 is なり は 「 有効 」 に なり ます 。

“max_” で開始される項目名は、「0」または「1 以上の任意の整数」を指定します。「0」の場合は制限無しという意味になり、1

以上の場合はその値が「最大値」として制限されます。

本マニュアル執筆時の PacketiX VPN Server のバージョンでは、下記の仮想 HUB

管理オプションが使用可能になっています。

- allow _ hub _ admin _ Change _ option

この項目は特殊です。この項目が「1」(有効) の場合は、VPN Server 全体の管理者だけでなく、仮想 HUB

の管理者も自ら、仮想 HUB 管理オプションを変更することができるようになります。 - max_users

この項目が「1」以上に設定されている場合は、仮想 HUB

に登録できる「ユーザーの最大数」がこの項目の指定数に制限され、それ以上の「ユーザーオブジェクト」を登録することができなくなります。 - MAX _ groups

この 項目 が 「 1 」 以上 に 設定 さ れ て いる 場合 は 、 仮想 hub

に 登録 できる 「 グループ の 最大 数 」 が この 項目 の 指定 数 に 制限 さ れ 、 それ 以上 の グループ オブジェクト を 登録 する こと が でき なく なり ます 。 - MAX _ accesslists

この項目が「1」以上に設定されている場合は、仮想 HUB

に登録できる「アクセスリスト項目の最大数」がこの項目の指定数に制限され、それ以上のアクセスリスト項目を登録することができなくなります。 - MAX _ sessions

この 項目 が 「 1 」 以上 に 設定 さ れ て いる 場合 は 、 仮想 hub に 接続 できる 「 VPN

セッション 数 」 が この 項目 の 指定 数 に 制限 さ れ 、 それ 以上 の VPN 接続 を 同時 に 処理 する こと は でき なく なり ます 。 - MAX _ sessions_client

MAX _ sessions_client_bridge_apply 項目が「1」(有効) の場合は、この仮想 HUB

に同時に接続することができるクライアント接続セッション数は MAX _ sessions_client

で設定されている値を超えることができなくなります。MAX _ sessions_client_bridge_apply

項目が「0」に設定されている場合は、MAX _ sessions_client 項目の値は無視されます。 - MAX _ sessions_bridge

MAX _ sessions_client_bridge_apply 項目が「1」(有効) の場合は、この仮想 HUB

に同時に接続することができるブリッジ接続セッション数は MAX _ sessions_bridge

で設定されている値を超えることができなくなります。MAX _ sessions_client_bridge_apply

項目が「0」に設定されている場合は、MAX _ sessions_bridge 項目の値は無視されます。 - MAX _ sessions_client_bridge_apply

この項目が「1」(有効) の場合に限り、MAX _ sessions_client 項目および MAX _ sessions_bridge

項目の値が意味を持ちます。なお、PacketiX VPN Server 2.0 Carrier Edition

を使用している場合は、常に MAX _ sessions_client_bridge_apply

項目は「1」に設定されていると見なされます。 - MAX _ bitrates _ download

この 項目 が 「 1 」 以上 に 設定 さ れ て いる 場合 は 、 仮想 hub に 接続 する すべて の VPN セッション の セキュリティ ポリシー の うち

[ ダウンロード 帯域 幅 ] ポリシー の 値 が この 項目 の 指定 数 に 強制 的 に 変更 さ れ 、 セッション の 「 ダウンロード 速度 is 制限 」 が 制限 さ れ ます 。 たとえば 、 この 値

を 「 1000000 」 に 指定 し た 場合 は 、 この 仮想 hub に 対する いかなる VPN 接続 セッション で も 、 その ダウンロード 通信 速度 は 1

Mbps を 超える こと は でき なく なり ます 。 - max_bitrates_upload

この項目が「1」以上に設定されている場合は、仮想 HUB に接続するすべての VPN セッションのセキュリティポリシーのうち

[アップロード帯域幅] ポリシーの値がこの項目の指定数に強制的に変更され、セッションの「アップロード速度」が制限されます。たとえば、この値が

「1000000」になっている場合は、この仮想 HUB に対するいかなる VPN 接続セッションでも、そのアップロード通信速度は 1

Mbps を超えることはできなくなります。 - max_multilogins_per_user

この 項目 が 「 1 」 以上 に 設定 さ れ て いる 場合 は 、 仮想 hub

に 接続 する すべて の ユーザー に つい て 、 その ユーザー の セキュリティ ポリシー 項目 で ある 「 多重 ログイン 制限 数 」 が 常 に ここ で 指定 さ れ た 値 に よっ て 上書き さ れ ます

( ただし 「 多重 ログイン 制限 数 」 が 設定 さ れ て おり 、 かつ ここ で 指定 さ れ た 値 より も 小さい 場合 は 、 当該 「 多重 ログイン 制限 数 」 の 値 is 使用 が 使用 さ れ ます ) 。 - deny _ empty _ password

この項目が「1」(有効) の場合は、仮想 HUB

に登録されているユーザーに「空のパスワード」を設定することはできなくなります。もし空のパスワードが設定されているユーザーがいる場合は、そのユーザーは

VPN 接続を行うことはできません (例外として、「localhost」からの接続は可能です)。 - deny_bridge

この項目が「1」(有効) の場合は、仮想 HUB

に対して接続されるセッションは、接続時のユーザーのセキュリティポリシーの内容にかかわらず「常にブリッジが禁止」されます。したがって、この仮想

HUB にブリッジ目的で接続することができなくなります。 - deny_qos

この項目が「1」(有効) の場合は、仮想 HUB

に対して接続されるセッションは、接続時のユーザーのセキュリティポリシーの内容にかかわらず常に「VoIP / QoS

対応機能」が無効になります。 - deny_routing

この項目が「1」(有効) の場合は、仮想 HUB

に対して接続されるセッションは、接続時のユーザーのセキュリティポリシーの内容にかかわらず、「常にルータ動作」が禁止されます。したがって、この仮想

HUB にルーティング目的で接続することができなくなります。 - deny_change_user_password

この項目が「1」(有効) の場合は、仮想 HUB

のユーザーが「パスワード認証」モードの場合、自分でパスワードを変更することができなくなります。 - no_change_users

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB

に新しいユーザーを追加したり、既存のユーザーを削除または編集したりすることができなくなります。 - NO _ Change _ groups

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB

に新しい「グループを追加」したり、既存の「グループを削除または編集」することができなくなります。 - no_securenat

この項目が「1」(有効) の場合は、仮想 HUB の管理者は SecureNAT

機能を「有効」または「無効」にすることができなくなります。 - no_securenat_enabledhcp

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は securenat 機能 に おけ る 「 仮想 DHCP

サーバー 機能 」 を 「 有効 」 に する こと が でき なく なり ます 。 - NO _ securenat _ enablenat

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は securenat 機能 に おけ る 「 仮想 NAT

機能 」 を 「 有効 」 に する こと が でき なく なり ます 。 - no_cascade

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 「 カスケード 接続 を 作成 ・ 削除 ・ 編集 」 また は 「 オンライン 化 /

オフライン 化 」 する こと が でき なく なり ます 。 - NO _ online

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、オフライン状態の仮想 HUB

をオンライン化することができなくなります。 - no_offline

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、オンライン状態の仮想 HUB

をオフライン化することができなくなります。 - no_change_log_config

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 仮想 hub

の 「 ログ ファイル の 保存 設定 」 を 変更 する こと が でき なく なり ます 。 - no_disconnect_session

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB に接続されている「VPN

セッションを指定して強制切断」することができなくなります。 - no_delete_iptable

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB の IP アドレステーブルデータベースから「IP

アドレスエントリを指定して削除」することができなくなります。 - no_delete_mactable

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB の MAC アドレステーブルデータベースから「MAC

アドレスエントリを指定して削除」することができなくなります。 - no_enum_session

この項目が「1」(有効) の場合は、仮想 HUB の管理者は仮想 HUB に現在接続している「VPN

セッションの一覧を列挙」できなくなります。 - no_query_session

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB に現在接続している VPN

セッションを指定して、「そのセッションに関する詳細情報」を取得することができなくなります。 - NO _ Change _ admin _ password

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、「仮想 HUB の管理者パスワード」を変更できなくなります。 - no_change_log_switch_type

この項目が「1」(有効) の場合は、仮想 HUB の管理者は、仮想 HUB

のログファイルの保存設定のうち、[ログファイルの切り替え周期] 設定項目を変更できなくなります。 - NO _ Change _ ACCESS _ list

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 「 仮想 hub の アクセス リスト 」 を 操作 する こと が でき なく なり ます 。 - NO _ Change _ ACCESS _ Control _ list

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 仮想 hub の IP

アクセス 制御 リスト を 操作 する こと が でき なく なり ます 。 - NO _ change _ cert _ list

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 仮想 hub

の 「 信頼 する 証明 機関 の 証明 書 一覧 」 リスト を 操作 する こと が でき なく なり ます 。 - no_change_crl_list

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 仮想 hub

の 「 無効 な 証明 書 」 リスト を 操作 する こと が でき なく なり ます 。 - NO _ read _ log _ File

この 項目 is なり が 「 1 」 ( 有効 ) の 場合 は 、 仮想 hub の 管理 者 は 、 「 仮想 hub

の ログ ファイル 」 を 管理 接続 を 通ずる て 列挙 し たり 、 リモート から 読む 出す たり する こと が でき なく なり ます 。