結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

【Raspberry Pi】PiVPN(WireGuard)をインストール

過去にPiVPNでOpenVPNをインストールしましたが、何やら最近のPiVPNでは「WireGuard」が利用できるようなので、そちらでインストールしてみました。■参考サイト Setting up a WireGuard VPN on the Raspberry Pi - Pi My Life

過去にPiVPNでOpenVPNをインストールしましたが、何やら最近のPiVPNでは「WireGuard」が利用できるようなので、そちらでインストールしてみました。

■参考サイト

Setting up a WireGuard VPN on the Raspberry Pi – Pi My Life Up

https : / / qiita . com / Aiyama _ r / items / 7 addb 0 ED 3 d 67640125 b 0

https : / / WWW . wundertech . NET / setup – wireguard – on – a – raspberry – pi – VPN – setup – tutorial /

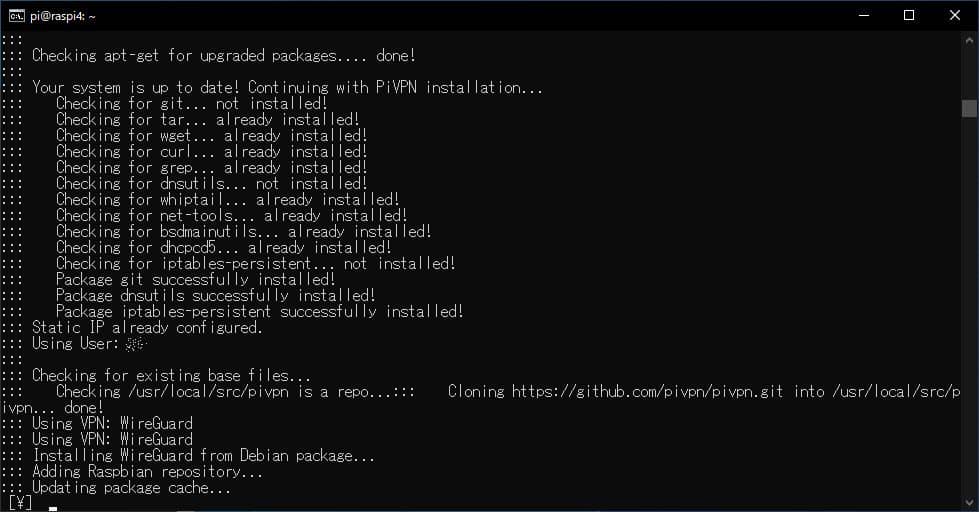

1.PiVPNのインストール

いきなり です が 、 前回 記載 と 同様 の 部分 is 端折り は 端折る ます 。

engetu 21 . hatenablog .com

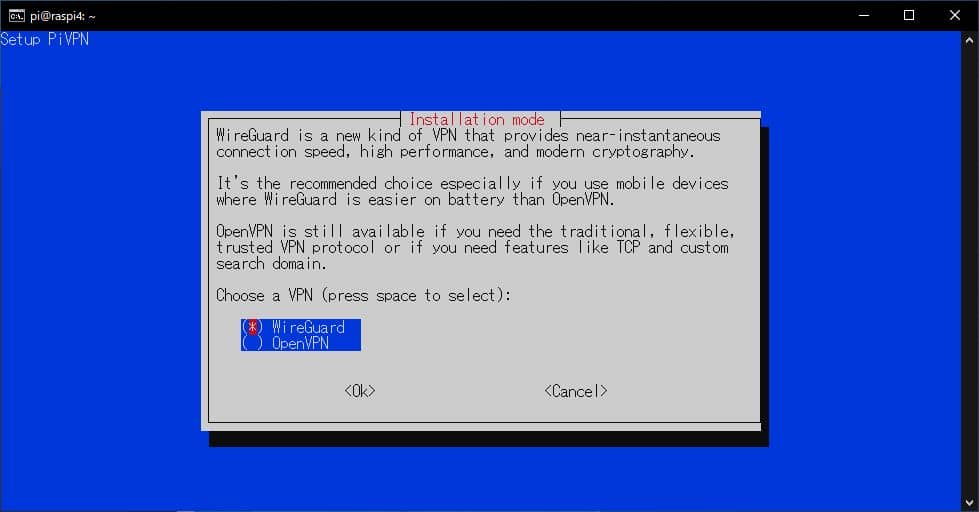

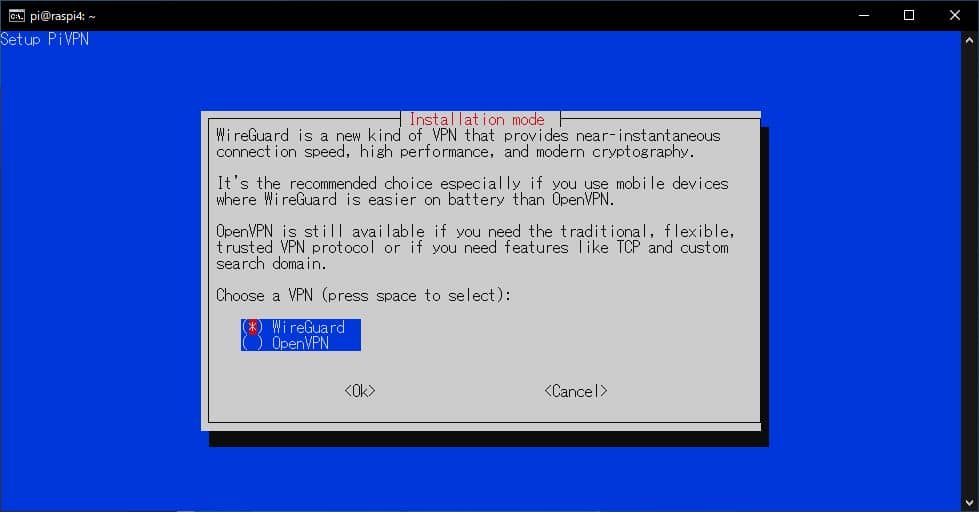

この 画面 で WireGuard を 選択

勝手に コマンド is 実行 が 実行 さ れ ます 。

ポート 設定 する 。 特に 気 に なら なけれ ば デフォルト の 「 51820 」 で 設定 。

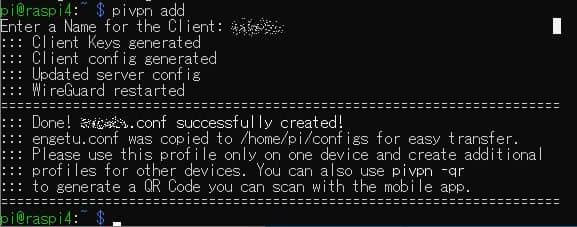

2 . インストール 完了 後 の ユーザ 作成

ここは前回と変わらず「pivpn add」で作成。

「pivpn -qr ユーザ名」でAndroidなどのクライアントアプリから読み込めるQRコードを生成できます。

QRコードを読み込まない場合は、生成される[ユーザ名.conf]ファイルをコピーして、アプリでインポートする必要があります。

3 . 内部 LAN に アクセス する ため の 設定

$ sudo vi /etc/sysctl.conf

net.ipv4.ip_forward=1

※ コメント アウト さ れ て い たら 取る 外す 。$ sudo vi /etc/wireguard/wg0.conf

※[Interface]の項目は以下を追加する。

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADEwg0 はWireGuardがインストールされた時点で仮想インタフェースとして追加される模様。ifconfigで確認可能。