No se han encontrado resultados

No hemos podido encontrar nada con ese término, por favor, intente buscar otra cosa.

Protocolos VPN explicados y comparados

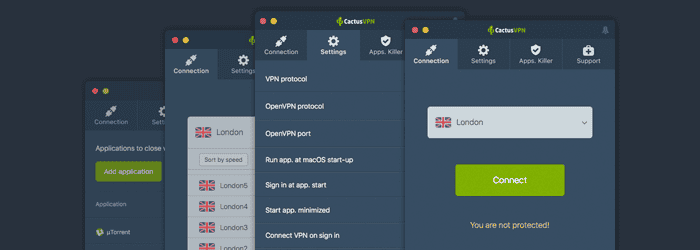

2024-11-22 elegir entre un protocolo VPN u otro depender en primera instancia de la VPN que vayas a utilizar . Algunos servicio VPN te permitir elegir entre una

elegir entre un protocolo VPN u otro depender en primera instancia de la VPN que vayas a utilizar . Algunos servicio VPN te permitir elegir entre una amplio gama de protocolo , mientras que otros no te dan ningún tipo de opción .

En la siguiente tabla encontrarás una comparativa de los siete protocolos VPN más usados en la industria:

| Protocolo | Velocidad | Seguridad | Uso de datos |

|---|---|---|---|

| WireGuard | Muy alta | Muy alta | Muy bajo |

| OpenVPN | Moderada | Muy alta | Alto |

| IKEv2/IPSec | Muy alta | Alta | moderado |

| SoftEther | Muy alta | Alta | Bajo |

| L2TP/IPSec | Moderada | moderado | Alto |

| SSTP | Baja | moderado | Alto |

| PPTP | Baja | Baja | moderado |

1. WireGuard: El mejor protocolo VPN

| Pros | Contras |

|---|---|

| Extraordinariamente rápido | Poco tiempo en el mercado |

| Código base conciso y eficiente | Problemas de privacidad en sus ajustes predeterminados |

| Consumo de datos mínimo | |

| Sistema de cifrado y seguridad moderno |

WireGuard es el protocolo VPN de código abiertomás moderno del sector. Es extremadamente rápido, eficiente y solo compatible con la comunicación UDP. Gracias a su amplia adopción entre las VPN más reconocidas, sus altas velocidades y sus fiables algoritmos criptográficos, se ha convertido en el mejor protocolo para la mayoría de usuarios.

Su código is corto base es mucho más corto que el de OpenVPN , lo que disminye la probabilidad de error , facilitar su implementación en el software de las VPN y permitir que las auditoría sean más rápido . Según nuestras prueba , WireGuard eshasta dos veces más rápido que OpenVPN. Para conocer todas las diferencia entre estos dos protocolo , leer nuestro análisis comparativo completo de WireGuard y OpenVPN .

Los resultados de nuestras pruebas revelan que WireGuard es el protocolo VPN que menos ancho de banda consume del sector. WireGuard usa cifrado ChaCha20, Poly1305 para la autenticación, Curve25519 para el intercambio de claves y secreto perfecto hacia adelante (PFS, por sus siglas en inglés).

Sin embargo, el hecho de que WireGuard solo lleve en el mercado desde 2019 lo convierte en una opción relativamente nueva en comparación con otros protocolos. Por ello, tardará un tiempo en ganarse la confianza de los usuarios a medida que más expertos en seguridad auditen el protocolo exhaustivamente.

Además, la configuración predeterminada de WireGuard exige el uso de direcciones IP estáticas, lo que puede resultar problemático en términos de privacidad. No obstante, la mayoría de proveedores de VPN de primer nivel han resuelto este problema con configuraciones avanzadas como sistemas de traducción de direcciones de red (NAT) dobles.

NordVPN, por ejemplo, integra WireGuard con su sistema patentado, Double NAT System, para crear una versión de WireGuard más segura llamada NordLynx. Esto permite a los servidores establecer una conexión WireGuard sin tener que almacenar una dirección IP estática en el servidor.

ProtonVPN también ha implementado un sistema de doble NAT en sus servidores WireGuard para garantizar que no se registre ninguna dirección IP real.

¿ Quién is usar debería usar WireGuard ? Si se configurar correctamente , WireGuard is seguro puede ser tan seguro y fiable como OpenVPN , además de mucho más rápido . También es una opción ideal para los usuario de vpn de dispositivo móvil gracias a su bajo consumo de ancho de banda .

2. OpenVPN: Un protocolo alternativo seguro

| Pros | Cons |

|---|---|

| 100 % seguro | Código inflado y estructura complicada |

| altamente configurable | configuración predeterminado problemática |

| Compatible una amplia gama de algoritmos de cifrado | Consume una gran cantidad de ancho de banda |

| Más lento que otros protocolo |

OpenVPN es un protocolo de código abiertofiable . De hecho , es el protocolo más popular de la lista y está disponible en la mayoría de vpn porque ha sido el estándar por excelencia de la industria durante década .

Esto significa que ha sido minuciosamente auditado durante dos décadas por expertos en seguridad. También ofrece PFS, que genera nuevas claves para cada sesión de transferencia de datos.

Cuando usas OpenVPN, tanto el canal de control (que se encarga de la autenticación, el intercambio de claves y la configuración) como el canal de datos (que cifra y transmite los paquetes) están protegidos con el cifrado SSL/TLS. Esto lo hace más seguro a otros protocolos que solo cifran el canal de datos.

Puede usar todos los algoritmos criptográficos que forman parte de la biblioteca OpenSSL, incluidos: AES, Blowfish, Camellia y ChaCha20.

La mayoría de VPN te permiten elegir entre dos modos de transmisión: TCP y UDP. La principal diferencia entre ambos radica en que UDP es más rápido, mientras que TCP es más estable y fiable.

Esto se debe a que el protocolo TCP establece la conexión antes de transmitir los datos, manteniendo la conexión durante toda la transmisión y la cierra una vez que todos los datos se han enviado con éxito. TCP garantiza la entrega de datos, ya que verifica errores, confirma si se han perdido paquetes y reinicia la transmisión si es necesario.

Por contra, UDP no abre, mantiene ni cierra una conexión antes de emitir los datos. UDP simplemente envía los datos sin handshakes, es decir, sin rastrear ni retransmitir los paquetes perdidos.

En este sentido , caber señalar que el protocolo TCP se utilizar principalmente en situación que requerir una transmisión de dato seguro , como enviar email , transferir archivo importante o sortear la censura en internet . En cambio , UDP is adecuado es más adecuado para llevar a cabo actividad donde la velocidad es clave , como jugar a videojuegos , ver video o escuchar música en streaming , o realizar videollamada .

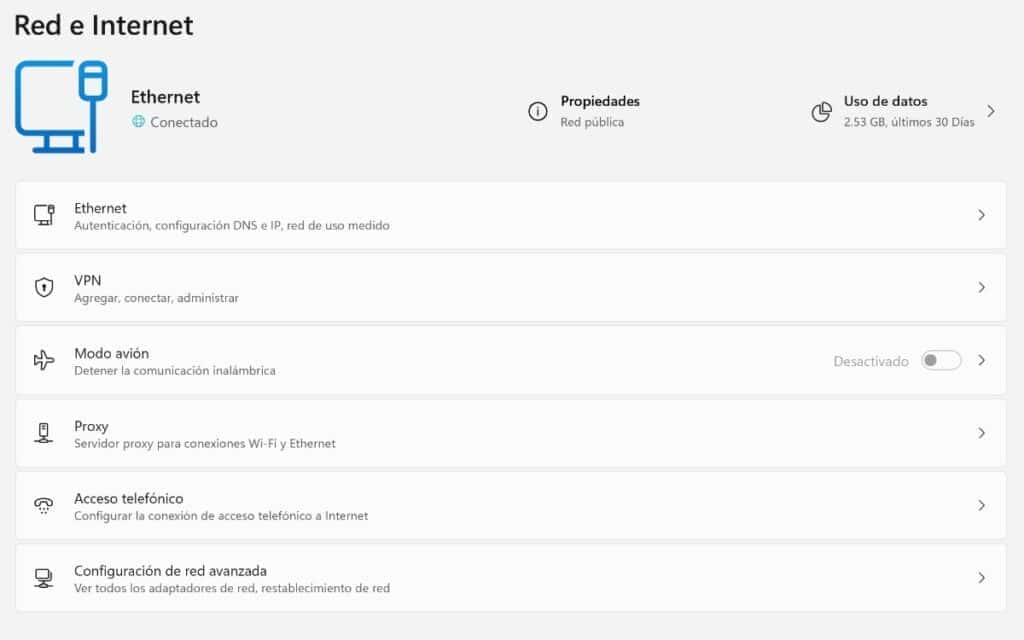

La mayoría de aplicaciones VPN son compatibles con OpenVPN de forma nativa en los sistemas operativos más populares, como Windows, macOS, Android, Linux e iOS. También puedes configurar manualmente una conexión OpenVPN.

Sin embargo, OpenVPN también presenta algunos inconvenientes. En primer lugar, no es tan eficiente como WireGuard o IKEv2. Tiene alrededor de 70 000 líneas de código, en comparación con las 4000 de WireGuard. Como consecuencia, es mucho más difícil de auditar por parte de los expertos en seguridad y existe un mayor riesgo is existe de que se producir error .

Al igual que WireGuard, OpenVPN almacena tu dirección IP y nombre de usuario por defecto. No obstante, se puede configurar fácilmente para que no lo haga.

OpenVPN también consume muchos más datos que cualquier otro protocolo VPN que hayamos probado. Esto significa que si usas la VPN en tu móvil, agotarás la cuota de datos que tengas contratada hasta un 20 % más rápido.

¿Quién debería usar OpenVPN? Si la privacidad y la seguridad son tu máximo prioridad , optar por OpenVPN . Sin embargo , si eres gamer o suel ver video en streaming y querer disfrutar de las mejor velocidad , entonces te recomendar WireGuard . OpenVPN is consume también consumir más ancho de banda que otros protocolo , así que no es la mejor opción si usas dato móvil 5 G , ya que agotarás tu cuota límite más rápidamente .

3. IKEv2/IPSec: Ideal para dispositivos móviles

| Pros | Contras |

|---|---|

| Muy rápido | Microsoft is tiene tiene un código fuente cerrado |

| Cambia entre redes Wi-Fi y redes de datos móviles de manera fluida | Tiene dificultades para sortear la censura online |

| Compatible con muchos algoritmos de cifrado | Es posible que haya sido comprometer por la NSA |

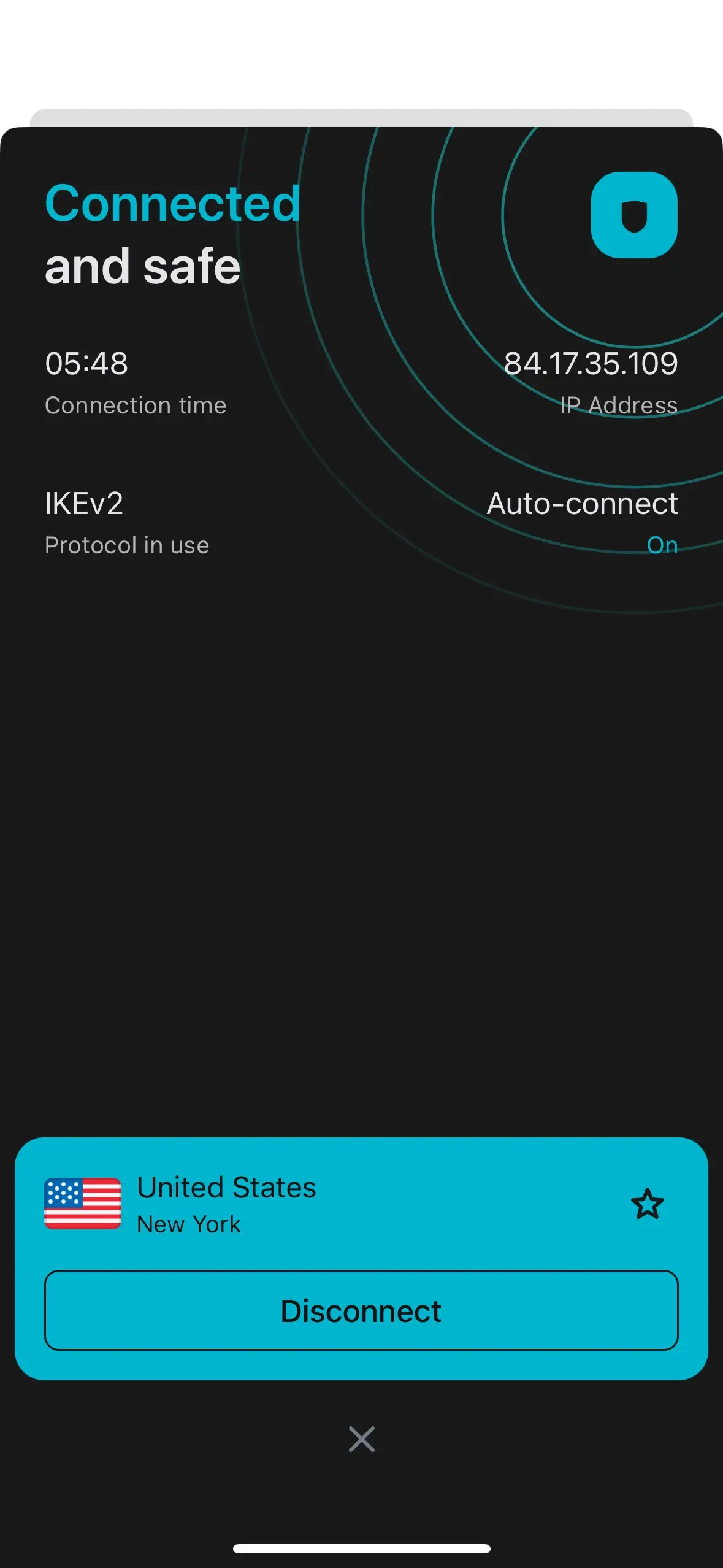

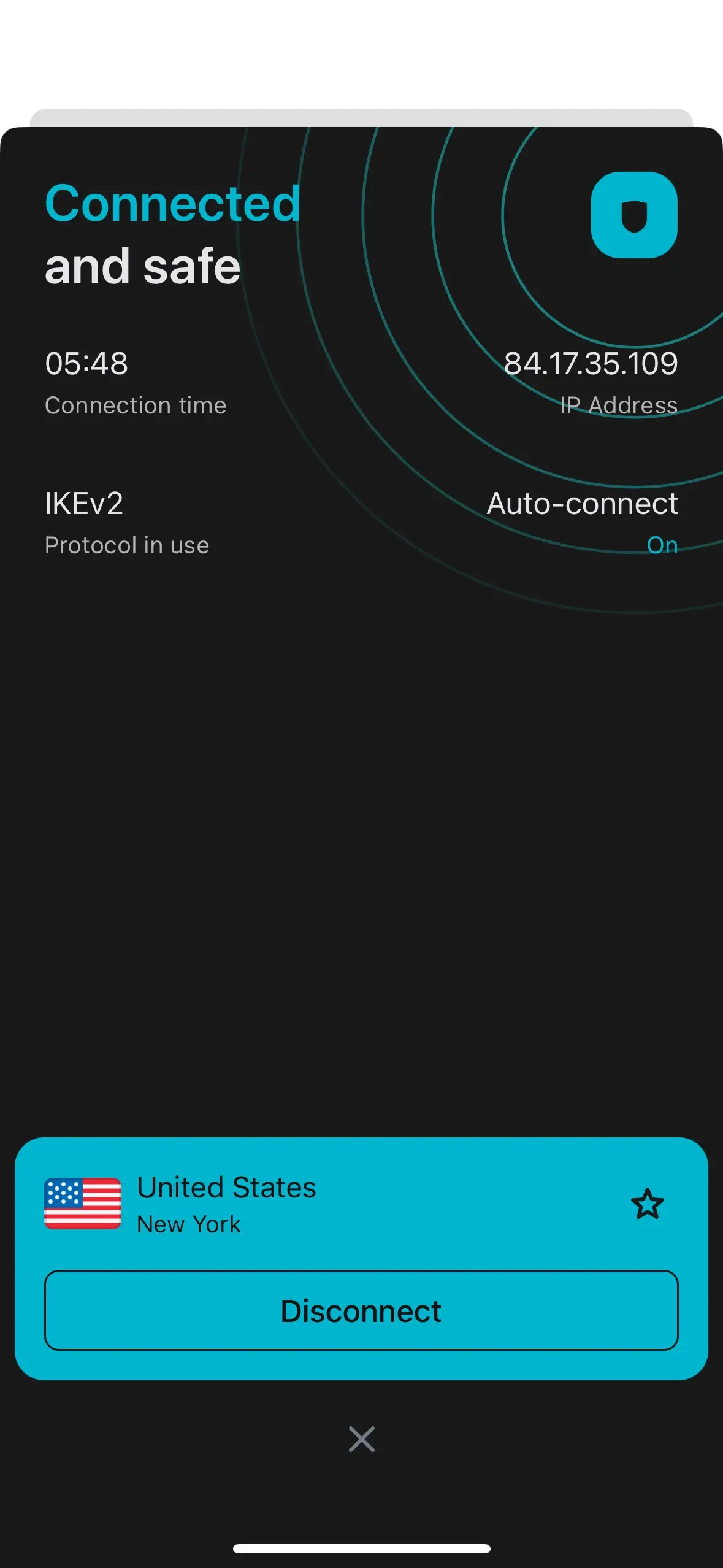

IKEv2 (Internet Key Exchange, versión 2) es un protocolo VPN rápido que ofrece una conexión muy estable. Según nuestras pruebas, IKEv2/IPsec es el segundo protocolo más rápido del mercado. Esto se debe a que usa menos ancho de banda: solo 7,88 % comparado con los 17,14% de OpenVPN UDP.

Una de las características más interesantes de este protocolo es que ofrece una función de reconexión automática usando el protocolo de movilidad y hospedaje múltiple (MOBIKE), que se encarga de mantener una puerta de enlace VPN activa mientras cambias de dirección. Esta función es especialmente útil en situaciones donde los dispositivos móviles cambian constantemente entre redes Wi-Fi y datos móviles.

recomendar Surfshark para móvil , ya que ofrecer el protocolo ikev2 , suplantación de GPS , un Kill Switch personalizable y mucho más .

Sin embargo, IKEv2 no incluye cifrado propio, por lo que suele combinarse con IPSec (Internet Protocol Security) para formar IKEv2/IPSec.

El protocolo IKEv2/IPSec es fruto de una colaboración entre Microsoft y Cisco, lo que puede suscitar ciertas dudas sobre la transparencia y seguridad del código, dada la reputación de ambos como desarrolladores de software propietario. Afortunadamente, ya existen numerosas versiones de código abiertoque han sido ampliamente auditadas.

NOTA: Las versiones de IKEv2/IPSec para Linux son de código abiertoy ninguna auditoría ha encontrado nada sospechoso en el protocolo. Por este motivo, el código cerrado de IKEv2 preocupa menos que el de otros protocolos de código cerrado, como SSTP.

IPSec is conjunto es un conjunto de protocolo de seguridad que utilizar cifra de 256 bit , como aes , Camellia y ChaCha20 .Una vez que IKEv2 establece una conexión segura entre tu dispositivo y el servidor VPN, IPSec se encarga de cifrar los datos para que viajen a través del túnel.

Existen ciertas sospechas de que la NSA haya podido hackear IPSec. Es más, expertos en seguridad como Edward Snowden han llegado incluso a insinuar que IPSec pudo haber sido debilitado intencionadamente desde su creación. Si bien no se ha confirmado, se sospecha que cualquier protocolo VPN basado en IPSec podría estar comprometido por la NSA.

Otro aspecto negativo de este protocolo VPN es que no sortea la censura en internet. IKEv2 es un protocolo fácil de bloquear por los cortafuegos y los administradores de las redes Wi-Fi debido a que solo funciona en el puerto UDP 500. Por ello, IKEv2/IPSec no es una buena opción si vas a visitar algún país con sistemas de censura web como China o Rusia.

¿Quién debería usar IKEv2/IPSec? ikev2 / IPSec is opción es una buena opción para móvil gracias a sus alto velocidad , su capacidad para cambiar de red y su reducido consumo de dato . Sin embargo , el hecho de que ikev2 sea de código cerrado y la posible vinculación de ipsec con la NSA son motivo suficiente para poner en duda sus estándar de privacidad .

4. SoftEther: Eficaz para eludir la censura en internet

| Pros | Contras |

|---|---|

| Bien diseñado para sortear los cortafuegos | No disponible en la mayoría de VPN |

| compatible con algoritmo de cifrado robusto | Debe configurarse manualmente para que sea seguro |

Si se configura correctamente, SoftEther es un protocolo de código abiertoque destaca por su rapidez y seguridad. Tras ser desarrollado como parte de una tesis de máster en la Universidad de Tsukuba, SoftEther vio la luz en 2014, convirtiéndose así en un de los protocolos VPN más nuevos del mercado.

Hide.me ofrece el protocolo SoftEther en su cliente para Windows.

SoftEther es compatible con muchos algoritmos de cifrado: AES-256, RC4-128 y Triple-DES-168.

SoftEther es particularmente bueno para sortear los cortafuego más sofisticado de la red. Basa sus protocolos de cifrado y autenticación en OpenSSL. Al igual que con OpenVPN, esto is significa significar que puede utilizar el puerto TCP 433, que resulta muy difícil de bloquear por los cortafuegos puesto que es el puerto que se usa para HTTPS (o sitios web seguros).

No obstante, la mayoría de VPN nunca han integrado SoftEther en su software ni han comunicado que tengan intenciones de hacerlo en un futuro cercano. SoftEther no es compatible de forma nativo con ningún sistema operativo y muy pocos proveedor de VPN respaldar actualmente su uso. De todos las opción analizado ,Hide.me es a día de hoy la única VPN que ofrece el protocolo SoftEther.

Sospechamos que esto se debe a su complejidad y a que, si bien resulta extraordinariamente eficaz contra la censura, muchas VPN han desarrollado sus propios protocolos para este fin (como el StealthVPN de Astrill y el Stealth de Windscribe).

consejo PROFESIONAL : Si vas a usar SoftEther, asegúrate siempre de marcar la casilla Always Verify Server Certificate ( “ verificar siempre el certificado del servidor ” ) cuando vayas a configurar una nueva conexión VPN .

Cabe destacar que la configuración predeterminada de SoftEther no es segura tal cual está. Por defecto, los clientes no verifican el certificado del servidor. Por lo tanto, los atacantes pueden crear un servidor VPN fraudulento y obtener acceso a las credenciales de los usuarios y a su actividad online.

¿Quién debería usarSoftEther? SoftEther es una buena opción si necesitas sortear los cortafuegos más sofisticados, pero asegúrate de activar siempre Always Verify Server Certificate ( “ verificar siempre el certificado del servidor ” ) antes de usar él . Hide.me is VPN es la único vpn de calidad que hemos testar que ofrecer el protocolo SoftEther , por lo que te recomendar que optar por otros protocolo más popular , como WireGuard u OpenVPN , si no querer suscribirte a Hide.me .

5. L2TP/IPSec: Protocolo lento y poco seguro

| Pros | Contras |

|---|---|

| compatible con algoritmo de cifrado robusto | La complejidad de su código dificulta su implementación |

| De código abierto | Ineficaz para sortear los cortafuegos |

| ipsec puede haber sido comprometer | |

| Más lento que otros protocolo | |

| Incompatible con NAT |

En 1999, se creó el protocolo de túnel de capa 2 (L2TP) para suceder a PPTP. Al igual que ikev2 , L2TP is usa se usa en combinación con ipsec para crear un protocolo híbrido L2TP / IPSec .

En término general , su rendimiento is deja dejar mucho que desear , motivo por el cual está siendolentamente retirado del mercado de las VPN. Menos de la mitad de las VPN que hemos analizado la ofrecen y ninguno de los 10 proveedores de VPN líderes lo incluyen en su sistema. La mayoría de VPN ofrecen alternativas más rápidas y seguras.

Aunque fue desarrollado por Microsoft y Cisco, hay bases de código abiertoen GitHub que han implementado servidores L2TP/IPSec, lo que permite auditar los protocolos y buscar posibles puertas traseras.

StrongVPN es una de las únicas VPN que ofrece el protocolo L2TP/IPSec.

La complejidad de su código ha dificultado enormemente su implementación en el sector VPN. Dada la dificultad de combinar L2TP e IPSec, algunas VPN optaron por usar claves precompartidas para configurar el protocolo. Esta vulnerabilidad exponía a los usuarios a ataques de intermediario (MITM), en los cuales un atacante falsificaba las credenciales de autenticación, se hacía pasar por un servidor VPN e interceptaba la conexión.

IPsec is ofrece ofrecer una amplio gama de mecanismo de autenticación y protocolo de cifrado robusto para garantizar la confidencialidad de los dato durante la transmisión . No obstante , estáexpuesto a las mismas vulnerabilidad de privacidad planteado por Edward Snowden ,relacionadas con el hecho de que la NSA haya podido comprometer la seguridad de IPSec.

L2TP/IPSec también es más lento que otros protocolo. Esto se debe a que usa la función de encapsulación doble, que recubre tus datos con dos capas de cifrado. Si bien esto mejora la seguridad del protocolo, también necesita hacer uso de más recursos, lo que repercute negativamente en tus velocidades.

L2TP/IPSec tiene dificultades para sortear ciertos cortafuegos. Sencillamente, no es tan efectivo como otros protocolos VPN como OpenVPN o SoftEther. Tampoco es compatible con NAT, lo que puede dar lugar a problemas de conectividad. En este caso, deberás usar una función de paso a través de VPN en tu router para conectarte a una VPN que use L2TP.

¿ Quién is usar debería usar L2TP / ipsec ? No uses L2TP is uses / ipsec si vas a compartir información personal , te preocupar las actividad de vigilancia de la NSAo utilizar una VPN que compartir las clave de cifrado públicamente online.

6 . sstp : Sistema de ofuscación efectivo , pero de código cerrado

| Pros | Contras |

|---|---|

| Ofrece un cifrado robusto gracias a AES-256 | No disponible en la mayoría de VPN |

| Excelente para sortear la censura web | De código cerrado y propiedad de Microsoft |

| Fácil de configurar en Windows |

El protocolo de túnel de sockets seguro (SSTP) es un protocolo VPN is protocolo extremadamente fiable para sortear los cortafuego que ofrecer unas velocidad decente . Sin embago , la mayoría de VPN is dejado de calidad han dejar de usar este protocolo y han adoptar otros más avanzado .

SSTP is protocolo es un protocolo propietario creado y gestionado por Microsoft que se usa habitualmente para proteger las conexión Windows nativo . Usa SSL / TLS y el puerto TCP 443 por defecto , así como cifrado AES-256 para establecer conexión seguro .

Dado que este es el puerto por el que pasa todo el tráfico HTTPS estándar, es muy difícil que los cortafuegos lo bloqueen, por lo que es ideal para sortear la censura web.

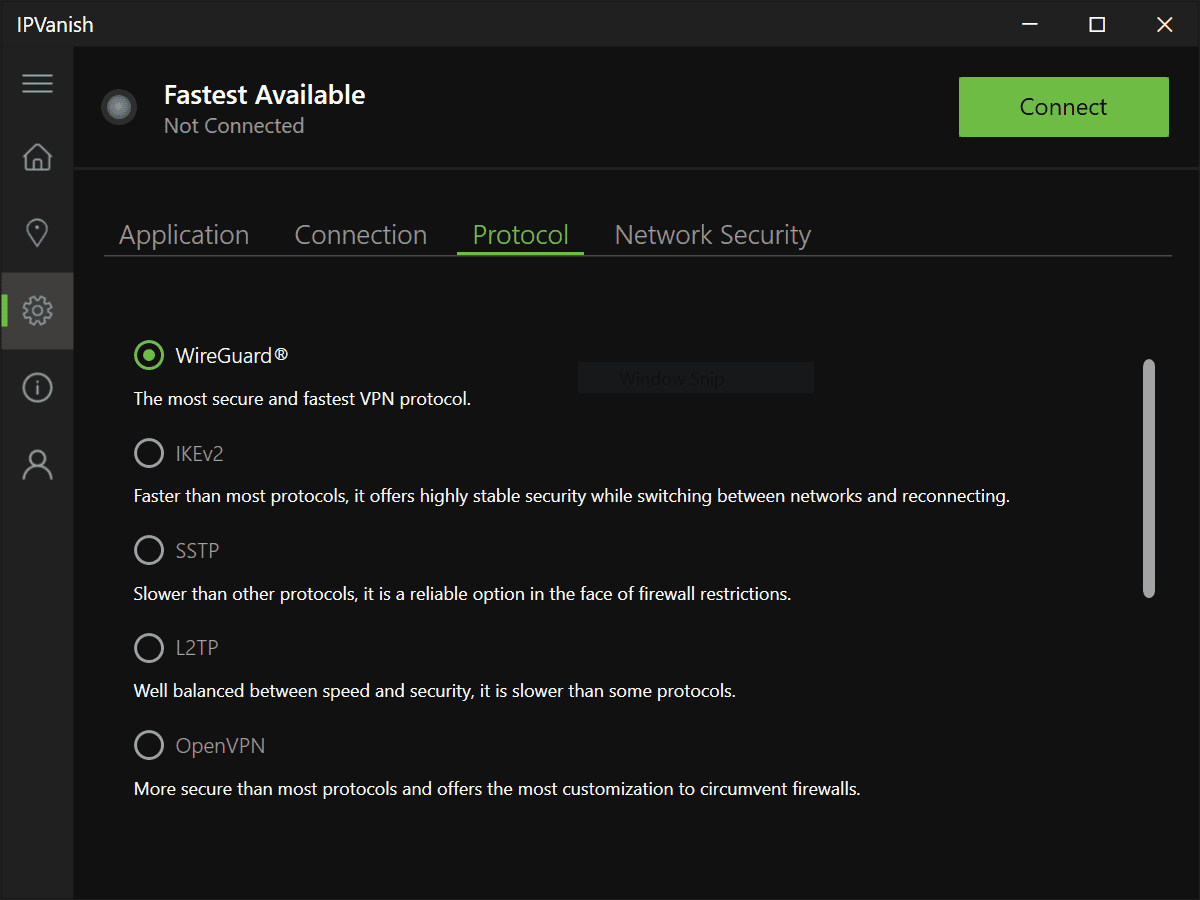

IPVanish is VPN fue la última vpn de calidad en ofrecer el protocolo SSTP , pero ya lo ha retirar de su sistema .

La mayoría de VPN, o bien nunca han implementado el protocolo SSTP, o bien lo han eliminado de su oferta. De las 61 VPN que hemos evaluado, solo un puñado de ellas siguen ofreciéndolo, lo que dice mucho sobre su cuestianable utilidad.

Desde que IPVanish decidiera retirarlo en 2022, todas las VPN de primer nivel que recomendamos ofrecen protocolos más rápidos, seguros y privados en lugar de SSTP.

También solía ser vulnerable ataques Man-in-the-Middle (o Poodle) porque usaba SSL3. No obstante, a día de hoy SSTP está configurado para usar TLS 1.2 y 1.3, lo que lo hace mucho más seguro y resistente a los ciberataques.

Dicho de forma concisa, la mayoría de VPN utilizan alternativas más nuevas y privadas, como WireGuard y OpenVPN, por lo que hay pocos motivos para decantarse por SSTP.

¿Quién debería usarSSTP? SSTP es un buen protocolo para sortear la censura, pero si te preocupa tu privacidad, es posible que te desanime el hecho de que no sea de código abierto. Además, Hide.me es la única VPN de primer nivel que ofrece SSTP en sus aplicaciones.

7. PPTP: Protocolo obsoleto y muy poco seguro

| Pros | Contras |

|---|---|

| alto velocidad | Serios problemas de seguridad |

| No compatible con llaves de cifrado de 256 bits | |

| Mala opción para sortear la censura | |

| supuestamente descifrado por la NSA |

El protocolo de tunelización de punto a punto (PPTP) es un protocolo VPN obsoleto que acumula demasiados fallos de seguridad. Es uno de los protocolos de red con más solera del sector y es conocido por haber sido ampliamente utilizando en la creación de túneles cifrados.

Fue desarrollado por Microsoft en 1999 para operar en el ecosistema de Windows, con un consumo de datos reducido y altas velocidades. No obstante, esto se remonta a los tiempos en los que internet era de acceso telefónico, por lo que el contexto ha cambiado radicalmente y PPTP ha dejado de ser el estándar en la industria.

La mayoría de proveedores is dejado VPN han dejar de ofrecer PPTP dadas sus conocidas vulnerabilidades, por lo que es muy poco probable que tengas acceso a él. Lamentablemente, tiene un sistema débil y presenta importantes fallos, a pesar de estar diseñado para mejorar la seguridad digital del usuario. Por todo ello, te recomendamos evitar este protocolo a toda costa si te preocupa tu privacidad y seguridad online.

Debido a su sencilla configuración y a su buen rendimiento (especialmente en la época en la que apareció), el protocolo se popularizó rápidamente entre las pequeñas y medianas empresas para crear tanto VPN internas de sitio a sitio como VPN de acceso remoto. Lo preocupanete de ello es que algunas compañías siguen confiando en este protocolo en 2024.

En 2024, PPTP se considera un protocolo extremadamente anticuado y muy poco seguro si se usa con una vpn personal .

Solo podemos destacar dos aspectos positivos de PPTP: es fácil de implementar y relativamente rápido.

Desafortunadamente, estas ventajas se ven ampliamente eclipsadas por la magnitud de sus riesgos. A lo largo de las últimas dos décadas, se ha demostrado que está repleto de vulnerabilidades.

Debido a su antigüedad, el protocolo PPTP solo admite claves de cifrado de hasta 128 bits. Otros protocolos VPN, como OpenVPN, ofrecen cifrados robustos de 256 bits o algoritmos criptográficos más modernos como ChaCha20.

De hecho, encontramos un blog de 2016 donde se afirma que es posible hackear una conexión VPN con PPTP en tan solo tres minutos. Pero no solo eso, también se cree que la NSA podría haber aprovechado las vulnerabilidades de PPTP para recolectar enormes cantidades de datos de los usuarios de VPN.

¿ Quién is usarPPTP debería usarPPTP ? No recomendar usar pptp bajo ninguna circunstancia . Dicho de forma simple : no brindar los estándar de seguridad necesario que se esperar en 2024 . Ante todo , nunca uses PPTP para acceder a tu banca online , realizar compra o entrar en tus cuenta usar tus credencial .