結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

VPC内部で多段ネットワークを構成している場合のVPN設定

2024-11-22 こんにちは、さくらインターネット クラウドチームの大喜多です。 「さくらのクラウド入門」第7回では、一般的な構成におけるサイト間VPNの設定のポイントをご説明しました。今回は特殊なネットワーク構成の際の注意点について取り扱います。 vpc 内部 で 多段 ネットワーク が 構成 さ れ て

こんにちは、さくらインターネット クラウドチームの大喜多です。

「さくらのクラウド入門」第7回では、一般的な構成におけるサイト間VPNの設定のポイントをご説明しました。今回は特殊なネットワーク構成の際の注意点について取り扱います。

vpc 内部 で 多段 ネットワーク が 構成 さ れ て いる 場合 の VPN 設定 ( 1 )

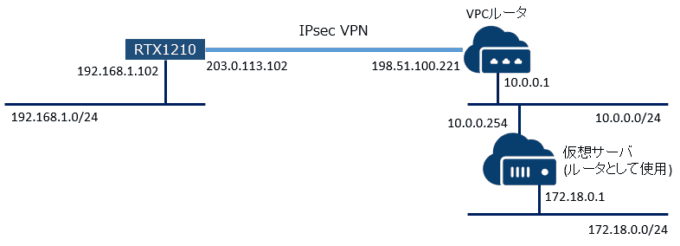

VPCルータは必ずインターネットとプライベートネットワークの境界に作成する必要があります。上記の構成では、プライベートネットワークのセグメント分割を行うために仮想サーバにルータ・ファイアウォール等のL3アプライアンスとして動作するソフトウェアを導入されています。VPCルータで取得可能なログの他に、システム要件に基づいてログを取得する際にお客様にて独自に導入されるなどのケースがございます。

相互 の ネットワーク 間 で 通信 を 行う ため に は 、 以下 の 通り 設定 を 行う ます 。

vpc ルータ に スタティック ルート を 追加 する

vpc ルータ の 詳細 画面 の 「 スタティック ルート 」 タブ に 、 以下 の よう に ルーティング を 追加 し ます 。

仮想 サーバ ( ルータ と し て 使用 ) に スタティック ルート を 追加 する

お客様拠点のネットワークである192.168.1.0/24向けのゲートウェイを10.0.0.1とするスタティックルートを追加します。

サイト間VPNの設定を行う

注意すべきポイントは、ローカルPrefixを10.0.0.0/23としている点です。10.0.0.0/23は、VPCルータ直下のネットワーク10.0.0.0/24および仮想サーバ配下のネットワーク10.0.1.0/24の両方を含みます。このように設定することで、クラウド上の2つのネットワークとお客様拠点ネットワーク間で相互通信ができるようになります。このようにサブネットマスクを拡大することで複数のサブネットを束ねることを「ネットワークの集約」や「経路集約」などと呼ばれます。

RTX1210側のスタティックルート設定

お 客 様 拠点 側 から 10 . 0 . 0 . 0 / 24 および 10 . 0 . 1 . 0 / 24 の 両方 と 通信 できる よう 、 スタティック ルート を 追加 し ます 。

IP ROUTE 10 . 0 . 0 . 0 / 23 gateway tunnel 1

vpc 内部 で 多段 ネットワーク が 構成 さ れ て いる 場合 の VPN 設定 ( 2 )

先述の例では、ネットワーク空間が連続していた(10.0.0.0/24・10.0.1.0/24)ため、ネットワークの集約を行うことでVPN通信を実現しました。しかし、必ずしもプライベートIPアドレスのネットワーク空間が連続しているとは限りません。上記の例では、VPCルータ配下のネットワークが10.0.0.0/24であるのに対し、仮想サーバ配下のネットワークは172.18.0.0/24という連続しないネットワークで構成されています。このような構成の際のVPN設定についてご説明します。

vpc ルータ に スタティック ルート を 追加 する

vpc ルータ の 詳細 画面 の 「 スタティック ルート 」 タブ に 、 以下 の よう に ルーティング を 追加 し ます 。

仮想 サーバ ( ルータ と し て 使用 ) に スタティック ルート を 追加 する

お客様拠点のネットワークである192.168.1.0/24向けのゲートウェイを10.0.0.1とするスタティックルートを追加します。

特殊 タグ を 使用 する

@sitetosite-use-vtiを使用することで、特定機種と複数Prefixでの相互接続性が改善することがあります。詳細はサイト間VPNの「3. 特殊タグについて」をご参照ください。

サイト間VPNの設定を行う

対向 prefix の 部分 is あり は 特に 変更 する 必要 is あり は あり ませ ん 。

RTX1210側のスタティックルート設定

お 客 様 拠点 側 から 10 . 0 . 0 . 0 / 24 および 10 . 0 . 1 . 0 / 24 の 両方 と 通信 できる よう 、 スタティック ルート を 追加 し ます 。

IP ROUTE 10 . 0 . 0 . 0 / 24 gateway tunnel 1 IP ROUTE 172 . 18 . 0 . 0 / 24 gateway tunnel 1

まとめ

いかがでしたでしょうか。このようにさくらのクラウドで提供されているアプライアンスと、お客様独自に構築されたサーバとの連携も実現できるため、自由度の高いシステムが構築できます。このような要件がおありの際にはご参考になさってください。