結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

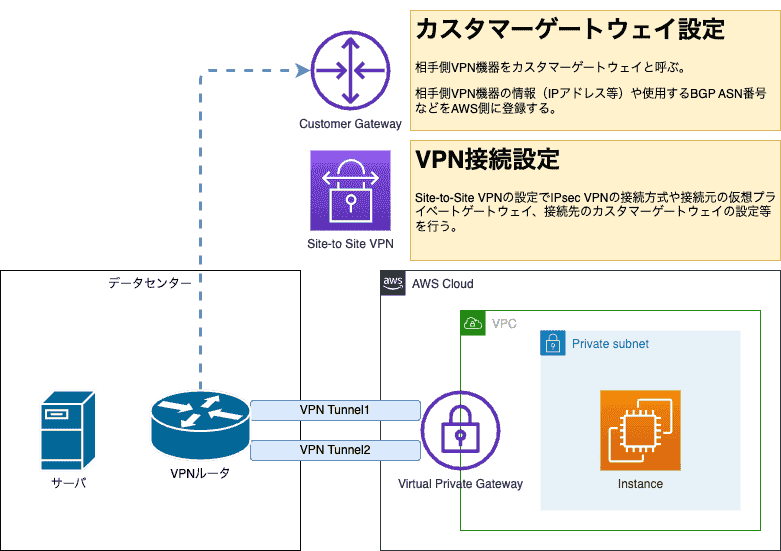

接続用の VPN デバイスについて

2024-11-22 サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/ike パラメーターについて [アーティクル]06/26/2024 この記事の内容 VPN ゲートウェイを使用するサイト間 (S2S) クロスプレミス VPN 接続を構成するには、VPN デ

サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/ike パラメーターについて

- [アーティクル]

VPN ゲートウェイを使用するサイト間 (S2S) クロスプレミス VPN 接続を構成するには、VPN デバイスが必要です。 サイト間接続は、ハイブリッド ソリューションを作成するときに使用できるほか、オンプレミスのネットワークと仮想ネットワークとの間にセキュリティで保護された接続が必要な場合に使用できます。 この記事には、VPN ゲートウェイ用の検証済みの VPN デバイスの一覧と IPsec/ike パラメーターの一覧が掲載されています。

表 を 確認 する とき の 注意 事項 :

- Azure VPN ゲートウェイ に 関する 用語 が 変更 さ れ て い ます が 、 名前 の 機能 の 変更 is あり は あり ませ ん 。

- 静的ルーティング = PolicyBased

- 動的ルーティング = RouteBased

- HighPerformance VPN ゲートウェイと RouteBased VPN ゲートウェイの仕様は、特に記載がない限り同じです。 たとえば、RouteBased VPN ゲートウェイと互換性がある検証済みの VPN デバイスは、HighPerformance VPN ゲートウェイとも互換性があります。

検証済みの VPN デバイスとデバイス構成 ガイド

Microsoft では、デバイス ベンダーと協力して一連の標準的な VPN デバイスを検証しました。 以下の一覧に含まれているデバイス ファミリ内のすべてのデバイスは、VPN ゲートウェイで動作します。 これらは、デバイス構成に推奨されるアルゴリズムです。

| 推奨されるアルゴリズム | 暗号 化 | 整合性 | DH グループ |

|---|---|---|---|

| ike | AES 256 | sha 256 | DH2 |

| IPSec | AES 256GCM | AES 256GCM | なし |

VPN デバイスを構成するには、適切なデバイス ファミリに対応するリンクを参照してください。 構成手順へのリンクはベスト エフォートベースで提供されており、構成 ガイドに記載されている既定値には最適な暗号 化アルゴリズムが含まれている必要はありません。 VPN デバイスのサポートについては、デバイスの製造元に問い合わせてください。

| ベンダー名 | デバイス ファミリ | OS の最小バージョン | PolicyBased の構成手順 | RouteBased の構成手順 |

|---|---|---|---|---|

| A10 Networks, Inc. | Thunder CFW | ACOS 4 . 1 . 1 | 互換 性 なし | 構成 ガイド |

| AhnLab | TrusGuard | TG 2.7.6 TG 3 . 5 . x |

テストなし | 構成 ガイド |

| Allied Telesis | AR シリーズ VPN ルーター | AR-Series 5.4.7 以降 | 構成 ガイド | 構成 ガイド |

| Arista | CloudEOS Router | vEOS 4.24.0FX | テストなし | 構成 ガイド |

| Barracuda Networks, Inc. | Barracuda CloudGen Firewall | PolicyBased:5.4.3 RouteBased:6.2.0 |

構成 ガイド | 構成 ガイド |

| Check Point | セキュリティ ゲートウェイ | r 80.10 | 構成 ガイド | 構成 ガイド |

| Cisco | ASA | 8.3 8.4 以降 (ikev2*) |

サポート さ れ て い ます | 構成 ガイド* |

| Cisco | ASR | PolicyBased:IOS 15.1 RouteBased:IOS 15.2 |

サポート さ れ て い ます | サポート さ れ て い ます |

| Cisco | CSR | RouteBased:IOS-XE 16.10 | テストなし | 構成 スクリプト |

| Cisco | ISR | policybased : iOS 15.0 RouteBased**:IOS 15.1 |

サポート さ れ て い ます | サポート さ れ て い ます |

| Cisco | Meraki (MX) | MX v15.12 | 互換 性 なし | 構成 ガイド |

| Cisco | vEdge (Viptela OS) | 18.4.0 (アクティブ/パッシブ モード) | 互換 性 なし | 手動構成 (アクティブ/パッシブ) |

| Citrix | NetScaler MPX、SDX、VPX | 10.1 以降 | 構成 ガイド | 互換 性 なし |

| f 5 | BIG – IP シリーズ | 12.0 | 構成 ガイド | 構成 ガイド |

| Fortinet | FortiGate | FortiOS 5.6 | テストなし | 構成 ガイド |

| Fsas Technologies | Si-R G シリーズ | V 04 : V 04.12 V20: V20.14 |

構成 ガイド | 構成 ガイド |

| Hillstone Networks | Next-Gen Firewalls (NGFW) | 5.5R7 | テストなし | 構成 ガイド |

| HPE Aruba | EdgeConnect SDWAN ゲートウェイ | ECOS リリース v9.2 orchestrator OS V 9.2 |

構成 ガイド | 構成 ガイド |

| Internet Initiative Japan (IIJ) | Seil シリーズ | Seil / x 4.60 SEIL/B1 4.60 SEIL/x86 3.20 |

構成 ガイド | 互換 性 なし |

| Juniper | SRX | policybased : JunOS 10.2 routebased : JunOS 11.4 |

サポート さ れ て い ます | 構成 スクリプト |

| Juniper | J シリーズ | PolicyBased:JunOS 10.4r9 routebased : JunOS 11.4 |

サポート さ れ て い ます | 構成 スクリプト |

| Juniper | ISG | ScreenOS 6.3 | サポート さ れ て い ます | 構成 スクリプト |

| Juniper | SSG | ScreenOS 6.2 | サポート さ れ て い ます | 構成 スクリプト |

| Juniper | MX | JunOS 12.x | サポート さ れ て い ます | 構成 スクリプト |

| Microsoft | ルーティングとリモート アクセス サービス | Windows Server 2012 | 互換 性 なし | サポート さ れ て い ます |

| Open systems AG | Mission Control Security Gateway | 該当 なし | サポート さ れ て い ます | 互換 性 なし |

| Palo Alto Networks | PAN-OS を実行しているすべてのデバイス | PAN-OS PolicyBased:6.1.5 以降 RouteBased:7.1.4 |

サポート さ れ て い ます | 構成 ガイド |

| sentrium ( developer ) | vyos | vyos 1.2.2 | テストなし | 構成 ガイド |

| ShareTech | Next Generation UTM (NU シリーズ) | 9.0.1.3 | 互換 性 なし | 構成 ガイド |

| sonicwall | TZ シリーズ、NSA シリーズ SuperMassive シリーズ e – class NSA シリーズ |

SonicOS 5.8.x SonicOS 5.9.x SonicOS 6.x |

互換 性 なし | 構成 ガイド |

| Sophos | xg Next GEN Firewall | XG v17 | テストなし | 構成 ガイド

構成 ガイド – 複数 SA |

| Synology | MR 2200 AC RT2600ac RT1900ac |

SRM1.1.5/VpnPlusServer-1.2.0 | テストなし | 構成 ガイド |

| Ubiquiti | EdgeRouter | EdgeOS v1.10 | テストなし | BGP over ikev2/IPsec

VTI over ikev2/IPsec |

| Ultra | 3E-636L3 | 5.2.0.T3 Build-13 | テストなし | 構成 ガイド |

| watchguard | All | Fireware XTM PolicyBased: v11.11.x RouteBased: v11.12.x |

構成 ガイド | 構成 ガイド |

| Zyxel | ZyWALL USG シリーズ ZyWALL ATP シリーズ ZyWALL VPN シリーズ |

ZLD v4.32 以降 | テストなし | VTI over ikev2/IPsec

BGP over ikev2/IPsec |

Note

(*) Cisco ASA バージョン 8.4 以降では ikev2 のサポートが追加されており、”UsePolicyBasedTrafficSelectors” オプションでカスタム IPsec/ike ポリシーを使用して、Azure VPN ゲートウェイに接続できます。 こちらのハウツー記事を参照してください。

(**) ISR 7200 シリーズのルーターでは、PolicyBased の VPN のみがサポートあり。

Azure からの VPN デバイス構成 スクリプトのダウンロード

特定のデバイスについて、構成 スクリプトを Azure から直接ダウンロードできます。 詳細およびダウンロードの手順については、「VPN デバイス構成 スクリプトのダウンロード」に関するページをご覧ください。

未検証の VPN デバイス

[検証済み VPN デバイス] テーブルにデバイスが表示されない場合でも、デバイスはサイト間接続で動作する可能性があります。 サポートと構成手順については、デバイスの製造元にお問い合わせください。

デバイス構成のサンプルの編集

提供されている VPN デバイス構成のサンプルをダウンロードしてから、一部の値を置換してご自分環境の設定を反映させる必要があります。

サンプルを編集するには:

- メモ 帳 を 使用 し て サンプル を 開く ます 。

- お使いの環境に関連する値を含む <text> 文字列をすべて検索して置き換えます。 < and > を必ず含めてください。 名前を指定する場合、選択する名前は一意である必要があります。 コマンドが機能しない場合は、デバイスの製造元のドキュメントを参照してください。

| サンプル テキスト | 次 に 変更 |

|---|---|

| <RP_OnPremisesNetwork> | この オブジェクト に 選択 し た 名前 。 例 : myonpremisesnetwork |

| <RP_AzureNetwork> | このオブジェクトに選択した名前。 例: myAzureNetwork |

| <RP_AccessList> | この オブジェクト に 選択 し た 名前 。 例 : myazureaccesslist |

| <RP_IPSecTransformSet> | この オブジェクト に 選択 し た 名前 。 例 : myipsectransformset |

| <RP_IPSecCryptoMap> | このオブジェクトに選択した名前。 例: myIPSecCryptoMap |

| <SP_AzureNetworkIpRange> | 範囲を指定します。 例: 192.168.0.0 |

| <SP_AzureNetworkSubnetMask> | サブネット マスク を 指定 し ます 。 例 : 255 . 255 . 0 . 0 |

| <SP_OnPremisesNetworkIpRange> | オンプレミスの範囲を指定します。 例: 10.2.1.0 |

| <SP_OnPremisesNetworkSubnetMask> | オンプレミス の サブネット マスク を 指定 し ます 。 例 : 255 . 255 . 255 . 0 |

| <SP_AzureGatewayIpAddress> | この情報は仮想ネットワークに固有であり、 ゲートウェイの IP アドレスとして管理ポータルに存在しています。 |

| <SP_PresharedKey> | この情報はご利用の仮想ネットワークに固有であり、キーの管理として管理ポータルに存在しています。 |

既定の IPsec/ike パラメーター

下の表には、Azure VPN ゲートウェイが既定の構成で使用するアルゴリズムとパラメーターの組み合わせが示されています (既定のポリシー)。 Azure Resource Manager デプロイメント モデルで作成されたルートベースの VPN ゲートウェイでは、個別の接続ごとにカスタム ポリシーを指定できます。 詳細な手順については、「IPsec/ike ポリシーの構成」に関するページを参照してください。

以下の表では、次のようになっています。

- SA = セキュリティ アソシエーション (Security Association)

- ike フェーズ 1 は “メイン モード” と呼ばれることもあります。

- ike フェーズ 2 は “クイック モード” と呼ばれることもあります。

ike フェーズ 1 (メイン モード) のパラメーター

| プロパティ | PolicyBased | RouteBased |

|---|---|---|

| ike のバージョン | ikev1 | ikev1 および ikev2 |

| diffie – hellman グループ | グループ 2 (1024 ビット) | グループ 2 (1024 ビット) |

| 認証方法 | 事前 共有 キー | 事前 共有 キー |

| 暗号 化 と ハッシュ アルゴリズム | 1.AES 256、sha 256 2.AES 256、sha 1 3 . aes 128 、 sha 1 4 . 3 des 、 sha 1 |

1.AES 256、sha 1 2.AES 256、sha 256 3 . aes 128 、 sha 1 4.AES 128、sha 256 5. 3 des、sha 1 6. 3 des、sha 256 |

| SA の有効期間 | 28,800 秒 | 28,800 秒 |

| クイック モード SA の数 | 100 | 100 |

ike フェーズ 2 (クイック モード) のパラメーター

| プロパティ | PolicyBased | RouteBased |

|---|---|---|

| ike のバージョン | ikev1 | ikev1 および ikev2 |

| 暗号 化 と ハッシュ アルゴリズム | 1.AES 256、sha 256 2.AES 256、sha 1 3 . aes 128 、 sha 1 4 . 3 des 、 sha 1 |

RouteBased QM SA プラン |

| SA の 有効 期間 ( 時間 ) | 3,600 秒 | 27,000 秒 |

| SA の有効期間 (バイト) | 102,400,000 KB | 102,400,000 KB |

| PERFECT forward secrecy ( PFS ) | いいえ | RouteBased QM SA プラン |

| Dead Peer Detection ( dpd ) | サポート さ れ て い ませ ん | サポート さ れ て い ます |

Azure VPN gateway TCP MSS クランプ

MSS クランプ is 実行 は 、 Azure VPN gateway 上 で 双 方向 に 実行 さ れ ます 。 次 の 表 に 、 さまざま な シナリオ に おけ る パケット サイズ を 示す ます 。

| パケット フロー | IPv 4 | IPv6 |

|---|---|---|

| インターネット 経由 | 1340 バイト | 1360 バイト |

| Express ROUTE ゲートウェイ 経由 | 1250 バイト | 1250 バイト |

RouteBased VPN IPsec セキュリティ アソシエーション (ike クイック モード SA) プラン

以下の表は、IPsec SA (ike クイック モード) プランの一覧です。 プランは、提示される順または受け入れられる順で優先的に表示されます。

発信 側 と し て の Azure ゲートウェイ

| – | 暗号 化 | 認証 | PFS グループ |

|---|---|---|---|

| 1 | GCM AES 256 | GCM (AES 256) | なし |

| 2 | AES 256 | sha 1 | なし |

| 3 | 3 des | sha 1 | なし |

| 4 | AES 256 | sha 256 | なし |

| 5 | AES 128 | sha 1 | なし |

| 6 | 3 des | sha 256 | なし |

応答 側 と し て の Azure ゲートウェイ

| – | 暗号 化 | 認証 | PFS グループ |

|---|---|---|---|

| 1 | GCM AES 256 | GCM (AES 256) | なし |

| 2 | AES 256 | sha 1 | なし |

| 3 | 3 des | sha 1 | なし |

| 4 | AES 256 | sha 256 | なし |

| 5 | AES 128 | sha 1 | なし |

| 6 | 3 des | sha 256 | なし |

| 7 | des | sha 1 | なし |

| 8 | AES 256 | sha 1 | 1 |

| 9 | AES 256 | sha 1 | 2 |

| 10 | AES 256 | sha 1 | 14 |

| 11 | AES 128 | sha 1 | 1 |

| 12 | AES 128 | sha 1 | 2 |

| 13 | AES 128 | sha 1 | 14 |

| 14 | 3 des | sha 1 | 1 |

| 15 | 3 des | sha 1 | 2 |

| 16 | 3 des | sha 256 | 2 |

| 17 | AES 256 | sha 256 | 1 |

| 18 | AES 256 | sha 256 | 2 |

| 19 | AES 256 | sha 256 | 14 |

| 20 | AES 256 | sha 1 | 24 |

| 21 | AES 256 | sha 256 | 24 |

| 22 | AES 128 | sha 256 | なし |

| 23 | AES 128 | sha 256 | 1 |

| 24 | AES 128 | sha 256 | 2 |

| 25 | AES 128 | sha 256 | 14 |

| 26 | 3 des | sha 1 | 14 |

- RouteBased および HighPerformance VPN ゲートウェイで IPsec ESP NULL 暗号 化を指定することができます。 Null ベースの暗号 化では、転送中のデータ保護は提供されません。そのため、最大のスループットおよび最小の待機時間が必要な場合にのみ使用する必要があります。 クライアントは、VNet 間通信シナリオ、またはソリューション内の別の場所で暗号 化が適用されている場合に、これを使用することを選択できます。

- インターネット 経由のクロスプレミス接続では、重要な通信のセキュリティを確保するため、上記の表にある暗号 化およびハッシュ アルゴリズムによる既定の Azure VPN Gateway 設定を使用してください。

デバイスの互換性に関する既知の問題

重要

この内容は、サード パーティの VPN デバイスと Azure VPN ゲートウェイの互換性に関する既知の問題です。 Azure チームは、ここに記載されている問題に対処するためにベンダーと積極的に連携しています。 問題が解決されると、このページが最新の情報で更新されるため、 定期的に確認してください。

2017 年 2 月 16 日

Azure ルートベースの VPN 用の Palo Alto Networks の 7.1.4 より前のバージョンのデバイス: Palo Alto Networks の PAN-OS のバージョンが 7.1.4 より前の VPN デバイスを使用している場合、Azure ルートベースの VPN ゲートウェイへの接続の問題が発生したときは次の手順を実行してください。

- Palo Alto Networks デバイスのファームウェアのバージョンを確認します。 PAN-OS バージョンが 7.1.4 よりも前の場合は、7.1.4 にアップグレードしてください。

- Palo Alto Networks デバイスで、Azure VPN ゲートウェイに接続しているときにフェーズ 2 SA (またはクイック モード SA) の有効期間を 28,800 秒 (8 時間) に変更します。

- 接続の問題が解消しない場合は、Azure Portal からサポート リクエストを作成してください。