未找到结果

我们无法找到任何使用该词的内容,请尝试搜索其他内容。

【2024最新】推荐45家VPN,结合379人的意见,全面比较并介绍最强的个人应用程序!

【2024最新】45家推荐VPN公司彻底对比!推出针对个人的最强应用程序,拥有 379 人的意见!ExpressVPN以其通讯速度而闻名。日本用户很多,支持也很友好。 ExpressVPN推荐给初学者和想要在日常生活中使用它的人。 官方:快速、安全、匿名的 VPN 服务 | ExpressVPN价

【2024最新】45家推荐VPN公司彻底对比!推出针对个人的最强应用程序,拥有 379 人的意见!

ExpressVPN

以其通讯速度而闻名。日本用户很多,支持也很友好。 ExpressVPN推荐给初学者和想要在日常生活中使用它的人。

官方:快速、安全、匿名的 VPN 服务 | ExpressVPN

价格:907日元/月起

有 30 天的试用期(退款保证),因此您可以放心尝试。

30 天试用期(退款保证)和 3 个月免费特别折扣

有 30 天的试用期(退款保证),因此您可以放心尝试。

Kabeneko VPN

官方:KABENEKO——全球安全、可靠、高速的互联网环境

价格和通信质量之间的完美平衡由日本公司提供的VPN。这是任何去中国的人必须做的事情。这是我目前最喜欢的 VPN 排名中排名第一的。

每月 338 日元~

提供 2 周免费试用期

免费试用不会花费您任何费用。免费试用结束后,不会自动向您收费。

VPN的使用方式因人而异。

它具有多种用途,例如保护通信安全、从海外访问日本通信、使用来自日本的外国通信以及突破中国的互联网法规。

因此,在这篇文章中,我将介绍我在海外实际使用过VPN的人挑选的推荐VPN,以及按使用目的推荐VPN的对比。

连个人都可以放心使用的最佳 VPN我们认真研究了 45 家公司的 VPN 应用程序,因此请将此排名作为参考。

| 姓名 | ExpressVPN | NordVPN | Kabeneko VPN | セカイVPN | SUICA VPN | MillenVPN | SurfsharkVPN | CyberGhostVPN |

| 推荐排名 | 第一名 | 第二名 | 第三名 | 第四名 | 第五名 | 第六名 | 第七名 | 第八名 |

| 综合评价 | 9.9分 | 9.8分 | 9.8分 | 9.6分 | 9.5分 | 9.3分 | 9.2分 | 9.1分 |

| 易于使用 | 最好的 | 最好的 | 最好的 | 好的 | 最好的 | 好的 | 好的 | 好的 |

| 用户数 | 许多 | 许多 | 许多 | 许多 | 通常 | 通常 | 通常 | 通常 |

| 通讯速度 | 高速 | 高速 | 高速 | 有点慢 | 快速地 | 快速地 | 高速 | 高速 |

| 兼容视频分发 | 许多 | 丰富 | 很少 | 很少 | 丰富 | 许多 | 许多 | 许多 |

| 与中国兼容 | 不稳定 | 不兼容 | 强的 | 强的 | 强的 | 不稳定 | 不稳定 | 不兼容 |

| 同时连接数 | 5 单位 | 3 单位 | 4 单位 | 3 单位 | 47 单位 | 10 单位 | 无限 | 7 单位 |

| 智能手机/电脑/平板电脑 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 |

| iOS/安卓 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 | 兼容所有 |

| 安全 | 安心 | 安心 | 安心 | 安心 | 安心 | 安心 | 安心 | 安心 |

| 支持的气氛 | 有礼貌的 | 通常 | 有礼貌的 | 有礼貌的 | 通常 | 通常 | 通常 | 通常 |

| 日语支持 | 只聊天 | 只聊天 | 全部 | 全部 | 全部 | 全部 | 不兼容 | 不兼容 |

| 费用 | 907日元起 | 374日元起 | 480日元起 | 1,100日元 | 788日元起 | 968日元~ | 338日元起 | 320日元起 |

| 免费试用 | 3个月 | 30 天退款保证 | 14天 | 2个月 | 1个月 | 30 天退款保证 | 30 天退款保证 | 4个月 |

| 官方网站 | 官方网站 | 官方网站 | 官方网站 | 官方网站 | 官方网站 | 官方网站 | 官方网站 | 官方网站 |

推荐VPN服务比较

有30 天的试用期(退款保证),因此您可以放心尝试。

按使用目的比较推荐的 VPN

推荐可以在海外使用的VPN

如何使用 VPN 享受廉价乐趣

什么是VPN?

VPN(虚拟专用网络)是一项允许您创建私人互联网通信的服务。因为这是私人交流外部攻击的风险较小,受互联网法规的影响较小。其特点是

例如,当您从家到某个目的地时,您不是走公共道路(互联网),而是走自己的秘密隧道(VPN)。

VPN 的工作原理

接下来我们简单介绍一下VPN的工作原理。 VPN 包括:三要素有。

隧道

任务是创建你自己的秘密隧道。这使您的数据与互联网上的其他数据分开,并且其他人无法看到。

封装

这是将数据包装在特殊胶囊中的过程。这进一步保护您的数据并防止任何人窃听您的通信。

加密

这个过程进一步混淆了封装的数据。即使有人掌握了您的数据,这种加密也使得破译它变得极其困难。

VPN 通过上述三个步骤保护您的常规互联网通信来创建安全通信。

换句话说,使用 VPN 的通信通过秘密隧道安全地发送到目的地,沿途没有人可以看到它们。

谁需要 VPN?

建议以下人群使用VPN:

- 使用公共 WiFi 的人

- 想要取消区域通讯限制的人

- 远程工作的人

- 处理敏感信息的人

使用 VPN 可确保您的通信安全,因此如果您想优先考虑安全性,我们建议使用 VPN。是。

例如,如上所述,即使在使用安全性较弱的公共 WiFi 或在家工作时,您也需要使用 VPN 来保护您的通信。

最近,不少企业在远程办公手册中都将“VPN连接”列为必填项。这也是防止企业信息泄露给外界的一种机制。

此外,在中国等互联网接入受到限制的国家和地区,使用VPN突破访问限制能。

如何选择VPN

VPN 有多种类型。接下来,我们将介绍一些要点,帮助您从这些 VPN 中选择最适合您的 VPN。

适合个人或企业选择

首先,让我们区分您正在寻找供个人使用还是供公司使用的 VPN。

VPN 有个人和商业计划。

个人计划的同时连接数量有限。因此,它可能不适合人数较多的公司使用。另一方面,企业计划价格昂贵,不适合小个人。

本文介绍个人 VPN。如果您正在为企业寻找 VPN,请通过他们的官方网站发送询问。

按通讯速度选择

选择 VPN 时应注意的事项:通讯速度是。

使用 VPN 会降低您的连接速度。正如VPN工作原理中介绍的,VPN为互联网通信提供了三种保护,因此速度不可避免地会低于原始通信速度。

老实说,无论您使用什么 VPN,您都不会获得更快的速度。

YouTube 也冻结在 1080p(最高质量),所以我在观看时总是降低质量。或者有些人最终会在晚上睡觉时下载他们想看的电影。

但是,您在交换短信时不会遇到任何问题。通过 LIINE 发送图像也可以。

此外,VPN 公司了解用户的需求,因此他们提供强调通信速度的服务。

另一方面,便宜的 VPN 可能速度太慢,以至于变得毫无用处。请务必注意有关通信速度的评论。

根据低价选择

VPN 有付费和免费之分。基本上,每个人都使用付费VPN。。请阅读文章“付费 VPN 和免费 VPN 之间的差异”以找出原因。

付费VPN价格约为每月1,000日元。是。

分几个月或几年支付 VPN 费用通常比按月支付更便宜。更重要的是,您可以开始免费试用,大约可以使用一个月。

这就是为什么首先免费试用一些,然后为您认为真正好的付费。推荐。

根据应用程序的易用性进行选择

我们建议选择带有易于使用的应用程序的 VPN。

基本上,VPN 是通过应用程序打开和关闭的。这意味着您每次使用 VPN 时都会使用一个应用程序。

如果应用程序很难使用,那总是很麻烦。

应用程序的易用性存在个体差异,因此我们建议使用免费试用期来试用一些应用程序。这是正确的。

比如ExpressVPN就有一个这样的大按钮,只需轻轻一按就可以打开和关闭,使用起来非常方便。

根据您要使用的国家/地区的服务器数量进行选择

如果您想以稍微高级的方式使用VPN,您还应该注意您使用的国家/地区服务器。

例如,Netflix 只允许您观看海外的吉卜力电影。在这种情况下,通过连接到播放吉卜力的国家的互联网通信,您在日本期间可以观看海外独家广播。

除此之外,在很多情况下,更改连接到互联网的国家/地区比使用日语通信更方便。

关注地理区块(区域限制)

VPN 还可用于绕过地理封锁(地理限制)。

例如,谷歌相关服务在中国无法使用。如果您使用VPN连接中国境外的通信,您将不会受到中国设置的访问限制的影响。

这不仅限于中国,在日本和其他国家也有访问限制的服务,因此如果您想使用这些服务,我们建议您使用VPN。

【2024年9月最新】如何在Netflix上观看Ghibli,使用VPN观看Netflix的步骤和注意事项

按用户/评分数量选择

诀窍是选择评级高、用户量大的VPN。

让我们来看看基于 Machichū Bungaku Co., Ltd. 的研究的流行 VPN。

Machichū Bungaku Co., Ltd. 进行的 VPN 用户调查结果

30 天试用期(退款保证)和 3 个月免费特别折扣

有 30 天的试用期(退款保证),因此您可以放心尝试。

有 30 天的试用期(退款保证),因此您可以放心尝试。

选择安全 VPN 时要记住的事项

选择 VPN 时要考虑的最重要的事情是您是否可以信任它。

VPN 是一种私人通信。例如,这是你自己的秘密隧道。

但如果那个隧道里安装了隐藏的摄像头怎么办……

通过该隧道的任何内容都将传递给操作员。消息内容、密码和信用卡信息。

一切。

那么让我们来看看选择安全VPN时需要考虑的三点。

选择具有无日志政策的 VPN

在选择VPN时,无日志政策选择一个带有以下内容的 VPN:

“无日志政策”意味着 VPN 运营商不保留任何用户活动记录(日志)的政策。是。这包括您访问哪些网站、使用哪些服务以及传输多少数据等信息。

“日志”指的是记录。例如,当你去图书馆借书时,图书馆的计算机会记录你借的书以及借的时间。那就是“日志”。

“无日志政策”是指不保留任何“日志”或记录的政策。在图书馆的例子中,这意味着他们永远不会记录您借了哪些书。因此,如果后来有人想知道“这个人读了什么?”,图书馆别无选择,只能回答:“我不知道。”那是因为你一开始就没有记录这些信息。

VPN服务的“无日志政策”也是如此。它不会记录您在互联网上看到的任何内容或您发送的信息。因此,如果后来有人问“这个人在互联网上做了什么?”VPN服务只能回答“我不知道”。

这有助于保护您的隐私。

选择可靠的管理公司

毫不夸张地说,选择VPN时最重要的因素是公司的可靠性。

我之前提到过,您应该选择具有无日志政策的 VPN。事实是,并非所有 VPN 服务都真正实施“无日志政策”。

确实有一些糟糕的公司声称有无日志政策,但实际上保留了日志。

所以,操作VPN公司可靠性/用户声誉/运营记录您需要查看它并决定是否可以信任它。

辨别差异的最佳方法是查看日本用户数量和公司的管理历史等信息。

其中Sekai VPN是一家历史悠久的日本公司,所以你可以感到非常安全。

选择用户量大的VPN

另一件需要记住的重要事情是选择拥有大量用户的 VPN。

因为它充满了信息。如果你使用的VPN用户较多,稍有问题就会有很多人大惊小怪。轻松了解问题的当前状态和管理层的应对措施是。

而且由于生活在海外的人们经常分享VPN的话题,你可以看到人们在使用VPN时,是经过大量比较考虑后选择的。

尽可能使用付费 VPN

最后,寻找安全 VPN 的一个简单技巧是尽可能使用付费 VPN。

因为当你比较付费 VPN 和免费 VPN 时,付费 VPN 遇到雷区的可能性要小得多是从.

操作 VPN 可能会很麻烦。运营需要花钱,例如维护服务器和跟上每个国家/地区的最新通信条件。

我怀疑免费提供这样的VPN服务是别有用心的。

事实上,曾经出现过提供免费 VPN 的公司秘密收集客户信息并出售该信息的情况。

因此,无论服务有多好,重要的是要记住免费 VPN 会带来一定的风险。

引入VPN的优点和缺点

到目前为止,我们已经介绍了很多有关 VPN 的内容,但让我们总结一下使用 VPN 的优点和缺点。

优点 1. 可以保证您的互联网连接安全

使用 VPN 的主要好处是它可以保证您的互联网连接安全。

通过使用 VPN,您可以防止您的信息泄露给外部各方。在外面做公司工作时建议您使用VPN。

还,使用公共免费WiFi时,被黑客攻击的风险很高您还可以使用 VPN 来防止自己被黑客攻击。

尤其是如果你不得不在海外使用免费WiFi,一定要准备VPN。

优点二:可以使用海外通讯

使用 VPN 的第二个好处是,无论您身在何处,都可以使用您选择的网络。

通常,当您在日本连接 WiFI 时,您将连接到日本可用的互联网通信。但是,当连接到 VPN 时,您可以选择您喜欢的地区的通讯方式。是的。

例如,您可以在中国使用日本的互联网,或者在美国使用澳大利亚的通信。

这使您可以避免受到您所在地区的互联网限制的影响,或访问仅限于某些地区的内容。

缺点1.价格昂贵

VPN 的第一个缺点是价格昂贵。

VPN有付费和免费之分,但正如“选择安全VPN时要考虑的要点”一节中介绍的那样,最好考虑到您基本上使用的是付费VPN。

VPN 的平均成本为每月约1,000日元。

如果您认为每月的午餐费会让您的日常沟通更有保障,您可以将其视为必要的沟通费用。

缺点2.通讯速度慢

VPN 的第二个缺点是它会降低您的连接速度。

由于VPN处理本地互联网来创建通信环境,因此通信速度必然会比什么都不做要慢。

然而,在您需要 VPN 的情况下,即使牺牲一些速度,使用它也有很大的好处。

但,在保证通信安全的情况下,使用VPN是非常划算的。是。

例如,如果您在日本并使用日本智能手机运营商的通信,则可以为其添加 VPN。在互联网高度安全的日本,与主要运营商的通信也相当安全。

在您的包裹中添加 VPN 就像将您精心包装的行李包裹在一个更紧密的盒子中一样。如果你拥有它当然是安全的,但如果你保护得太多,它就会变得沉重且难以移动。

除了远程工作之外,如果您只需签约智能手机并在日本过着正常的日常生活,则不需要 VPN。

缺点三:如果使用恶意服务,就会被黑客攻击。

使用 VPN 的第三个缺点是它可能会让您的信息被盗。

正如前面所解释的,VPN 处理私人通信是。如果您使用恶意VPN,您的个人信息可能会被窃取,因此选择VPN时要小心。

付费VPN和快连VPN的区别

VPN 有付费和免费之分。那么付费VPN和快连VPN有什么区别呢?

让我们看一下这些服务之间的差异。

快连VPN功能

好点

- 免费使用

- 下载后即可立即使用该应用程序

- 很多操作都很简单

免费 VPN 的好处是不需要任何费用。

快连VPN下载应用程序后即可使用,非常方便。许多应用程序都很简单,而且看起来很容易使用。

但另一方面,通信安全方面也存在着相当大的风险。即使您最终只是为了上网几天而放弃所有个人信息,您也不能抱怨。

我并不是说所有免费 VPN 都不好,但是除非您是一位能够准确判断哪一个更好的专家,否则我们建议您远离免费 VPN。是。

付费VPN的特点

关注点

- 需要花钱(每月约1000日元)

- 需要办理申请手续

- 使用后需办理取消手续

付费 VPN 的优点是它高度安全,并且允许您以相当令人满意的通信速度使用互联网。

此外,每项服务都会定期更新其应用程序,因此它们能够快速响应每个国家/地区出现的最新互联网法规,这非常好。

但另一方面,缺点是下载应用程序后必须走申请程序,并且在不再使用VPN后如果不取消VPN订阅,您将继续被收取费用。

然而,VPN的费用约为每月1,000日元。费用大概是我们平时缴纳的国民养老保险的1/16左右,所以如果你把它想象成互联网保险的话,与该地区的其他保险相比,性价比非常高。是。

如果您不太熟悉 VPN 以及互联网的工作原理,请暂时使用付费 VPN。

付费 VPN 的费用是多少?

VPN(虚拟专用网络)价格根据所提供服务的类型和质量以及合同期限而有所不同。

基本计划的月费通常较低,但如果您需要额外的功能,例如更高级的安全功能或访问更广泛的服务器,价格往往会上涨。

此外,如果您选择长期合同,您的月费通常会打折,从而更具成本效益。有免费的 VPN 服务,但请明智选择,因为它们可能会给您的安全和隐私带来很高的风险。

VPN的平均价格约为每月1000日元。

通常,VPN 服务的费用约为每月 1,000 日元,这是提供基本安全和隐私功能的标准计划的平均价格。

此价格包括保护您的隐私和提高在线安全性的基本功能,例如数据加密和有保证的安全互联网连接。定价和功能因服务提供商而异,但通常情况下,您需要的功能和安全性越多,价格就越高。

此外,定价计划因月度、年度甚至多年合同期而异,如果您选择长期合同,则可能会享受折扣。对于持续使用,长期合同更具成本效益。

用户根据自己的需求选择合适的 VPN 服务非常重要,要考虑安全级别、服务器位置、连接速度和可用设备数量等各种因素。存在免费 VPN 服务,但其功能有限且存在安全风险,因此请谨慎使用。

如果签订长期合同,价格会更便宜

如果您选择长期合同,许多 VPN 服务通常会提供月费折扣。这些折扣在按年签约时尤其明显,使用户能够长期降低总成本。

长期合同的主要优点是您可以以较低的成本长期获得稳定的服务。选择长期合同时,重要的是要考虑服务质量、提供的功能、安全级别和支持系统等各种因素。

此外,您的需求将来可能会发生变化。选择 VPN 服务时,不仅要考虑折扣率,还要考虑服务的整体价值。

大多数付费 VPN 都有很长的免费试用期。

许多付费 VPN 服务都提供免费试用期,允许用户测试服务的质量和功能。

在此期间,用户可以体验VPN的安全功能、连接速度、服务器范围等,并评估服务的实用性。这些免费试用对于用户来说非常有价值,可以让他们决定该服务是否适合他们的需求。

此外,用户还可以通过免费试用期体验服务的整体质量。免费试用期对于 VPN 新手尤其有帮助,并提供了亲身体验服务质量的宝贵机会。充分利用这段时间并找到最适合您的 VPN 服务。

使用免费 VPN 实际上会增加您的财务风险。

由于初始成本较低,使用免费 VPN 服务似乎很有吸引力,但它通常会带来重大的安全和隐私风险。

免费服务可能会收集用户数据或大量使用广告来盈利。这增加了数据泄露和隐私侵犯的风险,最终可能导致财务损失。

此外,与付费 VPN 相比,免费 VPN 的安全功能通常有限,并且提供的数据保护可能较少。

因此,如果安全和隐私是您的首要任务,付费 VPN 服务是更好的选择。付费VPN通常提供更先进的加密技术和服务,专注于数据保护,使其更加安全。

廉价使用付费VPN的推荐方法

关于如何便宜地使用付费VPN有几点。首先,许多 VPN 服务为长期合同提供折扣。年度或多年合同可以显着降低月费。

另一个好主意是利用在特定时期进行的促销和销售。比较和考虑多种服务并选择一种具有您需要的功能且价格合理的服务也很重要。我们还建议您利用免费试用期来试用该服务,看看它是否适合您。

依次免费试用多个付费 VPN

通过利用多个VPN服务提供的免费试用期,您可以在一定时间内免费使用VPN。试用期间,您可以尝试不同VPN服务的质量、安全强度、连接速度、服务器选择等。

通过免费试用,您还可以了解每项服务的优缺点,找到最适合您需求的VPN服务。

对于短期使用,免费试用可能就足够了。如果您想长期使用 VPN,请正式注册最适合您的服务。

免费试用期通常允许您使用该服务的全部功能,并允许您准确评估您的实际使用情况。利用免费试用来避免不必要的费用并找到最好的 VPN 服务。

通过每月合同获得最低价格

每月合同的初始成本低于长期合同,并且您可以根据需要使用该服务。特别适合短期项目、国际旅行或有临时安全需求的情况。

如果您计划长期使用 VPN,长期合同可能在经济上有利。通过根据您的使用期限选择服务,您可以减少不必要的成本,同时保护您所需的安全和隐私。

注册具有长期大幅折扣的 VPN 并使用多年。

如果您计划长期使用 VPN,则可以通过使用提供长期折扣的 VPN 服务来省钱。

许多 VPN 服务为年度或多年合同提供折扣。这些长期合同使用户能够长期获得廉价且稳定的服务。

此外,长期合同是持续使用的,因此您可以获得一致的服务并在熟悉的环境中继续使用服务。

在签订长期合同时,请仔细考虑服务质量、提供的功能、安全级别等。长期合同特别适合出于商业或个人目的而长期使用VPN的用户,并以较低的成本提供稳定的服务。

VPN 的类型和用途

到目前为止我们已经介绍了VPN,但实际上VPN有四种类型。

说实话,对于普通人来说即使不知道这么多也没什么问题,但是在打造远程工作环境的人就需要小心一点了。

现在,让我们来看看四种类型的VPN。

互联网VPN

Internet VPN 通过您的公共 Internet 连接创建虚拟专用网络。

它在公共互联网上创建一个安全的“隧道”来保护您的数据,如“ VPN 的工作原理”中所述。该隧道与正常的互联网通信分开,并且您的数据经过加密,可防止第三方拦截或窃听。

想要保护公共免费WiFi安全的人我们推荐互联网 VPN。

入口VPN(远程访问VPN)

Entry VPN 是一种允许用户通过 Internet 安全连接到公司内部网络的 VPN。使远程工作人员和商务旅行者能够从家里、酒店等地安全地访问公司的网络。

通过远程工作(远程工作)从外部为公司工作的人员事实上,我经常使用入门VPN。

IPVPN

IP-VPN 是一种允许公司在多个地点之间安全通信的 VPN。它使用专用网络(通常由运营商提供)而不是互联网。因此,通信质量有保证,安全性也很高。大公司经常使用它在多个地点之间交换大量数据。

当设有分支机构的公司访问同一数据库时等。也可以使用IP-VPN。

广域以太网

广域以太网是常规局域网 (LAN) 的广泛扩展。这使得远程位置的办公室和数据中心可以共享网络,就好像它们位于同一栋建筑中一样。

广域以太网通常允许高速、大容量的数据传输,并利用运营商提供的专用网络。

什么是适用于个人和企业的 VPN?

| 互联网VPN | 入门VPN | IPVPN | 广域以太网 | |

| 使用目的 | 个人 | 员工(在公司工作时) | 公司 | 公司 |

| 沟通质量 | 通常 | 通常 | 好的 | 好的 |

| 费用 | 便宜的 | 通常 | 昂贵的 | 昂贵的 |

VPN 的类型和用途

总之,如果您使用 VPN 供个人使用,建议使用互联网 VPN。

Internet VPN是最常见的VPN,主要可用于以下情况。

- 从海外访问日语通讯

- 突破中国互联网法规

- 从日本访问海外通讯

- 加强免费WiFi安全

当个人使用VPN时,您可以选择互联网VPN!

另外,个人VPN基本上都是互联网VPN,所以没有必要特别选择一种。另一方面,企业在选择VPN时,往往会与负责人详细讨论,从选择类型到实施。

如何使用VPN

现在,我们来看看如何使用VPN。

VPN使用流程

首先介绍一下VPN的使用流程。

选择您最喜欢的 VPN

首先,选择您最喜欢的 VPN。请参考“推荐VPN ”中介绍的VPN,找到适合您未来的合作伙伴的VPN。大多数 VPN 都有有免费试用期,所以可以尝试大约 3 个。我建议这样做。

注册 VPN

选择 VPN 后,请分别申请一个。基本上申请后就可以立即使用。另外,VPN主页本身的访问可能在中国被阻止,所以在日本期间申请我们建议您这样做。

设置VPN

申请 VPN 后,这是初始设置。您所要做的就是下载应用程序并输入您的用户 ID 和密码。此时需要网络通讯,所以建议您提前做好准备。

本地连接到互联网

首先,像往常一样连接到互联网。 VPN 本身不具备连接 Internet 的能力,因此请使用本地 Internet 连接。

打开VPN应用程序

连接到互联网后,打开您在第 3 步中准备的应用程序。

打开VPN

显示在应用程序屏幕上点击按钮打开 VPN,即可完成是。只需执行此操作,VPN 就会自动运行。再次点击该按钮可关闭 VPN。

如您所见,使用 VPN 比您想象的要容易。

如果我必须强硬地说,我会说有人花时间做第 3 步。只是,注册后,您的用户 ID 和密码将通过电子邮件发送给您。因此,只要您将该电子邮件保存在安全的地方,就可以了。

可以在PC和智能手机上同时使用吗?

这取决于您使用的 VPN 类型,但大多数 VPN可以同时连接多个设备。

因此,通过订阅一个 VPN,您可以将您的智能手机、计算机和平板电脑同时连接到该 VPN。

我还在电脑上写报告,同时在智能手机上观看 YouTube!

如果您在“使用 VPN 的流程”中介绍的 STEP 3 中下载了该应用程序的智能手机版本和该应用程序的 PC 版本,则可以按照相同的步骤使用它们。

还,您还可以同时连接多部智能手机。所以你可以和你的朋友分摊账单。但如果同时连接,速度会略有下降,请谨慎使用。

您可以仅在需要时打开 VPN。

我是 VPN 用户,但当我认为我的智能手机很重时,我最终还是打开了 VPN!一个事件叫。

没有什么特别的问题,但在日常生活中有时需要 VPN,有时则不需要。如果您在不需要 VPN 的情况下仍然打开它,它只会不必要地减慢您的连接速度,让您感觉自己错过了机会。

即使在这种情况下,您也可以通过单击来打开和关闭 VPN。您可以快速打开和关闭它,就像打开房间的电灯开关一样,因此仅在必要时使用它。

推荐 VPN 的比较和按用途排名

现在,让我们根据使用目的来比较推荐的 VPN。

现在有很多优秀的 VPN,但每个都有其优点和缺点。我们建议您选择一款能够展示其优势的 VPN,以实现您想要关注的目的。是。

最便宜价格排名

| VPN名称 | 1个月 | 3个月 | 6个月 | 12个月 | 24个月 | 36个月 |

|---|---|---|---|---|---|---|

| 快连VPN | 316日元 | 316日元 | 316日元 | 316日元 | 316日元 | 316日元 |

| 蓝灯VPN | 362日元 | 362日元 | 362日元 | 362日元 | 362日元 | 362日元 |

| AvastVPN | 515日元 | 515日元 | 515日元 | 515日元 | 408日元 | 408日元 |

| 极光VPN | 542日元 | 542日元 | 542日元 | 429日元 | 357日元 | 393日元 |

| 良之助VPN | 850日元 | 827日元 | 791日元 | 708日元 | 708日元 | 708日元 |

| Kabeneko VPN | 880日元 | 780日元 | 580日元 | 480日元 | 480日元 | 480日元 |

| RapidVPN | 977日元 | 839日元 | 678日元 | 673日元 | 673日元 | 673日元 |

| GlocalVPN | 990日元 | 990日元 | 990日元 | 990日元 | 990日元 | 990日元 |

| ふぐVPN | 1,000日元 | 1,000日元 | 850日元 | 650日元 | 650日元 | 650日元 |

| SUICA VPN | 1,045日元 | 940日元 | 888日元 | 836日元 | 788日元 | 812日元 |

| HideMyAssVPN | 1,099日元 | 1,099日元 | 1,099日元 | 469日元 | 469日元 | 299日元 |

| セカイVPN | 1,100日元 | 1,100日元 | 1,100日元 | 1,100日元 | 1,100日元 | 1,100日元 |

| 月餅VPN | 1,100日元 | 990日元 | 935日元 | 935日元 | 935日元 | 935日元 |

| 歌剧VPN | 1,125日元 | 1,125日元 | 700日元 | 560日元 | 560日元 | 560日元 |

| 蜘蛛VPN | 1,219日元 | 1,219日元 | 1,219日元 | 539日元 | 403日元 | 363日元 |

| VPN.ac | 1,224日元 | 1,088日元 | 1,088日元 | 652日元 | 510日元 | 581日元 |

| IvacyVPN | 1,353日元 | 1,353日元 | 1,353日元 | 542日元 | 542日元 | 542日元 |

| KeepSolidVPN | 1,358日元 | 1,358日元 | 1,358日元 | 680日元 | 680日元 | 377日元 |

| 熊猫VPN | 1,358日元 | 950日元 | 542日元 | 338日元 | 338日元 | 338日元 |

| 强VPN | 1,360日元 | 1,360日元 | 1,360日元 | 792日元 | 792日元 | 792日元 |

| 最快VPN | 1,360日元 | 1,360日元 | 1,360日元 | 338日元 | 338日元 | 150日元 |

| AtlasVPN | 1,398日元 | 1,398日元 | 1,398日元 | 418日元 | 418日元 | 241日元 |

| 纯VPN | 1,489日元 | 1,489日元 | 1,489日元 | 440日元 | 440日元 | 270日元 |

| IP消失 | 1,494日元 | 723日元 | 723日元 | 542日元 | 542日元 | 542日元 |

| ZenMateVPN | 1,494日元 | 1,494日元 | 1,494日元 | 610日元 | 610日元 | 205日元 |

| NordVPN | 1,625日元 | 1,625日元 | 1,625日元 | 782日元 | 447日元 | 374日元 |

| MillenVPN | 1,628日元 | 1,628日元 | 1,628日元 | 1,078日元 | 1,078日元 | 968日元 |

| ExpressVPN | 1,761日元 | 1,761日元 | 1,358日元 | 907日元 | 907日元 | 907日元 |

| SurfsharkVPN | 1,761日元 | 1,761日元 | 1,761日元 | 542日元 | 542日元 | 338日元 |

| 缓冲VPN | 1,766日元 | 1,766日元 | 1,358日元 | 1,122日元 | 1,122日元 | 1,122日元 |

| CyberGhostVPN | 1,790日元 | 1,790日元 | 1,000日元 | 1,000日元 | 320日元 | 458日元 |

| 虚拟VPN | 2,040日元 | 2,040日元 | 2,040日元 | 1,132日元 | 1,132日元 | 1,132日元 |

| 安全VPN | 3,290日元 | 3,290日元 | 3,290日元 | 3,290日元 | 3,290日元 | 3,290日元 |

| FLET 的 VPN 范围广泛 | 4,180日元 | 4,180日元 | 4,180日元 | 4,180日元 | 4,180日元 | 4,180日元 |

| 千兆乐 VPN | 14,000日元 | 14,000日元 | 14,000日元 | 14,000日元 | 14,000日元 | 14,000日元 |

| VPN 层 | 21,300日元 | 21,300日元 | 21,300日元 | 21,300日元 | 21,300日元 | 21,300日元 |

| 软银智能VPN | 118,000日元 | 118,000日元 | 118,000日元 | 118,000日元 | 118,000日元 | 118,000日元 |

| VPN猫 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 筑波大学 VPNgate | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 佛跳VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 老王VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 蚂蚁VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 穿孔VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 银河VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

| 绿叶VPN | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 | 0日元 |

根据使用月数比较每种 VPN 服务的月费

低价排名依据

- 低价排名是根据各 VPN 服务官方网站上公布的 1 个月、6 个月和 12 个月价格进行的。

- “性价比”是对VPN的低价和品质的综合评价。除了本次排名中价格低廉外,我们还考虑到了其他排名中的排名情况。

通讯速度排名

通信速度排名的依据

- 通信速度排名是根据作者使用VPN测量的实际数据以及从用户调查中获得的信息创建的。

- 我们使用“速度测试大师”进行速度测量,并使用“Oppo Reno 5A”作为实际设备。

- 由于测量值和测量时间均不标准化,因此我们不仅指实际测量值,还参考多人审查的综合评价和感知值。

- 关于沟通,各地区的连接难易程度和感知价值是基于我们公司进行的用户调查。

- 由于通信速度取决于环境,因此不一定能够重现该排名。

支持视频观看次数对比

视频观看排名的依据

- 视频观看支持度的排名是根据各 VPN 服务的官方网站上发布的视频分发服务的支持情况计算的,并按照○数的降序排列。

- 作为评价标准的视频分发服务是日本主流的视频分发服务。

易用性排名

可用性排名的基础

- 易用性排名反映了作者实际使用VPN后的印象。

- 一些 VPN 的评级是根据用户调查获得的意见、应用程序的屏幕布局、支持的语言和安装的简单性进行的。

游戏舒适度排名

游戏舒适度排名的依据

- 游戏舒适度排名的依据是游戏启动时的通信状况以及对游戏有利的服务器国家的存在。

- 我们还参考了通过用户调查获得的评论以及熟悉APEX等游戏的熟人的意见,在这些游戏中使用VPN可以在游戏中发挥优势。

使用历史记录/可靠的 VPN 排名

使用历史记录/可靠的 VPN 排名

- 使用历史和可靠的 VPN 排名是基于运营历史悠久、是一家日本公司、知名且在股票市场上市的运营公司。

- 关于VPN的可靠性,我们的首要任务是不熟悉VPN的日本人是否可以放心使用,并且我们不会审查或批评该公司的绩效评估。

同时连接数排名

有限制的东西

同时连接排名的基础

- 同时连接数的排名是根据各 VPN 服务官方网站上公布的同时连接总数来进行的。

- 对于允许无限制同时连接的VPN,其形式和通信质量存在较大差异,因此我们将其分为两类:无限制和有限。

支持善意排名

| 秩 | VPN名称 | 因素 |

|---|---|---|

| 第一名 | Kabeneko VPN | 提供日语支持。 负责人很友善。他们还可以处理手册之外的事情。 我们每天传播有关遵守法规的信息。 |

| 第二名 | ExpressVPN | 虽然没有日文版,但响应速度很快。 回复将是英语,但如果您用日语发送,他们也会回复。 我很高兴她用通俗易懂的英语表达了很多体贴。 出现问题的补偿也不错。 |

| 第三名 | セカイVPN | 提供日语支持。 这是一本手册,但提供了准确的建议。 |

| 第四名 | NordVPN | 虽然服务不是日语,但我感受到了工作人员的友善。 建议准确且易于理解。 |

| 第五名 | MillenVPN | 提供日语支持。 我有一种提供比竞争对手更好的服务的雄心。 |

支持善意排名(日本视角)

支持善意排名的依据

- 支持友好度排名是根据实际向VPN运营商发送查询时的响应和支持的语言数量,以及运营公司提供的信息内容而定的。

介绍可以按国家在海外使用的推荐个人VPN

接下来我们就为大家介绍一下在海外使用VPN时推荐的VPN。

其他国家的互联网环境可能与日本不同,并且在某些情况下可能不安全,因此请选择适合每个国家情况的服务。

推荐在日本设有服务器的 VPN

首先,我们将介绍推荐的VPN,服务器位于日本,并且全国兼容。在日本拥有服务器意味着您可以在海外使用日语通讯这就是它的意思。

为了在国外生活时创建与日本相同的互联网环境,请务必查看在日本设有服务器的 VPN。

下面列出了允许您从海外连接到日本网站的推荐 VPN。

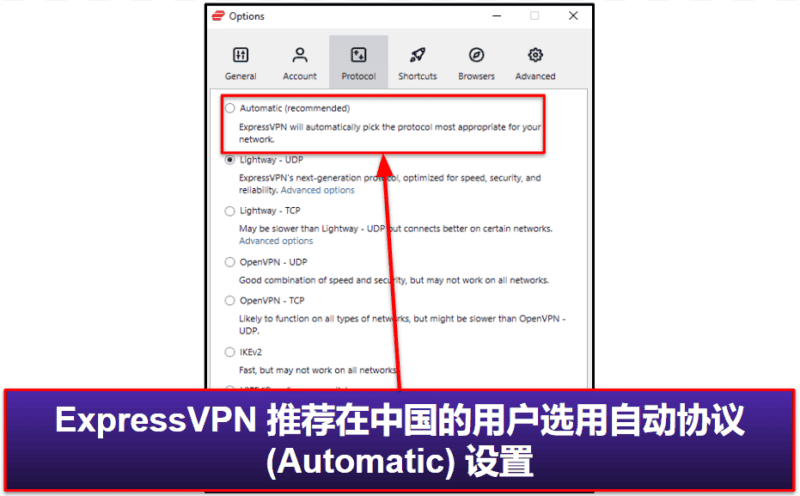

推荐的中国 VPN

选择推荐的可在中国使用的VPN时需要考虑三点:

- 你们是否正在采取针对中国的监管措施?

- 从中国连接方便吗?

- 通讯速度是否足够?

在中国,在有政治事件或公共假期的日子里连接VPN尤其困难,因此我们建议选择适合中国动态并每天更新的VPN。

从这方面来看,上面介绍的三个公司都是专门针对中国的VPN服务,大部分用户都留在中国。其中,Kabeneko VPN因其对中国的积极态度而受到高度赞扬,例如发送有关中国监管情况的电子邮件。

还有一点经常被忘记的是即使室内 WiFi 信号较弱,也必须足够强大才能连接是。

在中国,有些地方的互联网相当薄弱。如果在原来通讯速度很慢的情况下使用VPN,通讯会变得更慢,你可能什么也做不了。

在我尝试过的 VPN 中,Kabeneko VPN 是迄今为止连接最简单、速度最快的!

Kabeneko VPN 也很便宜,所以我强烈推荐它。

如果您计划在中国使用 VPN,请务必尝试 Kabeneko VPN。

推荐的 VPN 列表

接下来我们简单介绍一下推荐的VPN。

ExpressVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5台设备(一个账户最多可同时连接5台设备) |

| 费用 | 1 个月:12.95 美元(1,761 日元)/月 6 个月:9.99 美元(1,358 日元)/月 12 个月:6.67 美元(907 日元)/月 |

ExpressVPN 功能

30 天试用期(退款保证)和 3 个月免费特别折扣

有 30 天的试用期(退款保证),因此您可以放心尝试。

有 30 天的试用期(退款保证),因此您可以放心尝试。

NordVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1 个月:11.95 美元(1,625 日元)/月 1 年:5.75 美元(782 日元)/月 2 年:3.29 美元(447 日元)/月 3 年:2.75 美元(374 日元)/月 |

NordVPN 的特点

有 30 天的试用期(退款保证),因此您可以放心尝试。

Kabeneko VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 4 个会话(1 个帐户最多可同时连接 4 个设备) |

| 费用 | 1个月:880日元/月 3个月:2,340日元(780日元/月) 6个月:3,480日元(580日元/月) 12个月:5,760日元(480日元/月) |

Kabeneko VPN 的特点

免费试用不会花费您任何费用。免费试用结束后,不会自动向您收费。

セカイVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1,100日元/月 |

Sekai VPN 的特点

SUICA VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 47个会话(一个账户最多可同时连接47个设备) |

| 费用 | 1个月:1,045日元 3个月:2,822日元(940日元/月) 6个月:5,333日元(888日元/月) 1年:10,032日元(836日元/月) 2年:18,920日元(788日元/月) |

SUICA VPN的特点

MillenVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1个月:1,628日元/月 1年:1,078日元/月 3年:968日元/月 |

米人VPN特点

良之助VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 短期/轻型:2 个会话(1 个账户最多可同时连接 2 台设备) 一般:3 个会话 VIP:4 个会话 |

| 短期计划费 | 3天:170日元/月 1周:340日元/月 2周:510日元/月 3周:680日元/月 |

| 轻课程费用 | 1个月:850日元/月 3个月:2,482日元(827日元/月) 6个月:4,743日元(791日元/月) 1年:8,500日元(708日元/月) |

| 一般课程费用 | 1个月:1,020日元/月 3个月:2,992日元(997日元/月) 6个月:5,695日元(949日元/月) 1年:10,200日元(850日元/月) |

| 贵宾计划 | 1个月:1,360日元/月 3个月:3,978日元(1,326日元/月) 6个月:7,582日元(1,264日元/月) 1年:13,600日元(1,133日元/月) |

Ryanosuke VPN 的特点

AtlasVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 1个月:1,398日元/月 1年:418日元/月 3年:241日元/月 |

AtlasVPN的特点

SurfsharkVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 1 个月:12.95 美元(1,761 日元)/月 12 个月:3.99 美元(542 日元)/月 24 个月:2.49 美元(338 日元)/月 |

SurfsharkVPN的特点

CyberGhostVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 7 个会话(1 个帐户最多可同时连接 7 个设备) |

| 费用 | 1个月:1,790日元/月 6个月:1,000日元/月 2年+2个月计划:8,320日元(320日元/月) |

CyberGhostVPN 的特点

月餅VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1个月:1,100日元/月 3个月:990日元/月 6个月:935日元/月 |

月餅VPN的特点

ふぐVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 灯光计划费 | 3个月:1,000日元/月 6个月:850日元/月 1年:650日元/月 |

| 标准计划价格 | 3个月:1,500日元/月 6个月:1,275日元/月 1年:975日元/月 |

| 白金计划价格 | 3个月:2,500日元/月 6个月:2,125日元/月 1年:1,625日元/月 |

富谷VPN的特点

VPN猫

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 1 个会话(1 个帐户最多可同时连接 1 台设备) |

| 费用 | 自由的 |

VPN猫的特点

诺顿安全 VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1 机版:3,290 日元/年 3 机版:3,890 日元/年 豪华版:7,680 日元/年 |

诺顿安全 VPN 的功能

Avast 安全线路 VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1年:515日元/月 2年:408日元/月 3年:408日元/月 |

Avast SecureLine VPN 的功能

强VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 12个会话(一个账户最多可同时连接12台设备) |

| 费用 | 1 个月:10.00 美元(1,360 日元)/月 1 年:69.99 美元(9,518 日元)(5.83 美元(792 日元)/月) |

强VPN的特点

GlocalVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 1 个会话(1 个帐户最多可同时连接 1 台设备) |

| 费用 | 990日元/月 |

GlocalVPN的特点

IP消失

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1 个月:10.99 美元(1,494 日元)/月 3 个月:5.32 美元(723 日元)/月 1 年:3.99 美元(542 日元)/月 |

IPVanishVPN的特点

纯VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1 个月:10.95 美元(1,489 日元)/月 1 年:3.24 美元(440 日元)/月 2 年:1.99 美元/月(270 日元)/月 |

PureVPN 功能

最快VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1 个月:10 美元(1,360 日元)/月 1 年:2.49 美元(338 日元)/月 3 年:1.11 美元(150 日元)/月 |

最快的VPN功能

IvacyVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1 个月:9.95 美元(1,353 日元)/月 1 年:3.99 美元(542 日元)/月 5 年:1.19 美元(161 日元)/月 |

IvacyVPN的特点

HideMyAssVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5 个会话(1 个帐户最多可同时连接 5 个设备) |

| 费用 | 1个月:1,099日元/月 12个月:469日元/月 36个月:299日元/月 |

HideMyAssVPN 的特点

VyprVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 10个会话(一个账户最多可同时连接10台设备) |

| 费用 | 1 个月:15 美元(2,040 日元)/月 12 个月:8.33 美元(1,132 日元)/月 |

VyprVPN 的特点

VPN.ac

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 6 个会话(1 个帐户最多可同时连接 6 个设备) |

| 费用 | 1 个月:9 美元(1,224 日元)/月 3 个月:8 美元(1,088 日元)/月 1 年:58 美元(7,888 日元)(4.8 美元(652 日元)/月) 2 年:90 美元(12,240 日元)(3.75 美元(510 日元)) )/月) |

VPN.ac的特点

RapidVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 4 个会话(1 个帐户最多可同时连接 4 个设备) |

| 费用 | 1 个月:7.19 美元(977 日元)/月 2 个月:13.89 美元(1,889 日元)(6.95 美元(944 日元)/月) 3 个月:18.5 美元(2,516 日元)(6.17 美元(839 日元)/月) 6 个月:29.89 美元(¥4,065) ($4.98 (¥678)/月) 1 年:$59.5 (¥8,092) ($4.96 (¥673)/月) |

RapidVPN特点

ZenMateVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 1 个月:10.99 美元(1,494 日元)/月 1 年:4.49 美元(610 日元)/月 3 年:1.51 美元(205 日元)/月 |

ZenMateVPN的特点

蜘蛛VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 蜘蛛计划价格 | 1 个月:8.97 美元(1,219 日元)/月 1 年:3.97 美元(539 日元)/月 2 年:2.97 美元(403 日元)/月 3 年:2.67 美元(363 日元)/月 |

| 使用 Lite 路由器进行规划 | 6 个月:15.37 美元(2,090 日元)/月 1 年:8.42 美元(1,145 日元)/月 2 年:5.07 美元(689 日元)/月 3 年:3.98 美元(541 日元)/月 |

| 使用专业路由器进行规划 | 6 个月:21.71 美元(2,952 日元)/月 1 年:11.46 美元(1,558 日元)/月 2 年:6.49 美元(882 日元)/月 3 年:4.84 美元(658 日元)/月 |

蜘蛛VPN的特点

KeepSolidVPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5 个会话(1 个帐户最多可同时连接 5 个设备) |

| 费用 | 1 个月:9.99 美元(1,358 日元)/月 1 年:5 美元/月(680 日元)/月 3 年:99.99 美元(13,598 日元)(2.78 美元(377 日元)/月) 一次性购买:199.99 美元(27,198 日元) |

KeepSolidVPN 的特点

缓冲VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5 个会话(1 个帐户最多可同时连接 5 个设备) |

| 费用 | 1 个月:12.99 美元(1,766 日元)/月 6 个月:9.99 美元(1,358 日元)/月 1 年:8.25 美元(1,122 日元)/月 |

BufferedVPN的特点

筑波大学 VPNgate

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 自由的 |

筑波大学VPNgate的特点

千兆乐 VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 高端套餐:4,950 日元/台 高端 LTE 套餐:7,700 日元/台 企业套餐:13,200 日元/台 高端套餐 Type-D:3,300 日元/台 企业套餐 Type-D:4,620 日元/台 最低使用量期间 24 个月(取消费用有:统一费用 11,000 日元) |

Giga Raku VPN 的特点

FLET 的 VPN 范围广泛

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 方案10(最多10处):1,980日元 方案30(最多30处):3,300日元 方案100(最多100处):11,000日元 方案300(最多300处):33,000日元 方案1000(最多1,000处) Plan 10 Plus(最多 10 个地点):110,000日元 Plan 10 Plus(最多 10 个地点):11,880 日元 Plan 30 Plus(最多 30 个地点):19,800 日元 Plan 100 Plus(最多 100 个地点):66,000 日元 Plan 300 Plus(最多 300 个地点) :198,000日元 计划1000 Plus(1000处):660,000日元 *初始费用:需要2,200日元 |

FLET’S VPN Wide 的特点

VPN 层

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | (每 1 个 VPN 基地) 安装费用:14,300 日元 月费:7,700 日元 |

VPN Plyo 的特点

软银智能VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 会话数(一个账号可同时连接的最大设备数) |

| 费用 | 保证型:48,000日元~ 速度型:210,000日元 ~价值型:87,000日元~ 尽力型:39,800日元~ 保证语音型:58,000日元~ 速度语音型:252,000日元~ 价值语音型:105,000日元~ *所有初始费用:70,000日元 |

软银 smartVPN 的特点

歌剧VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5 个会话(1 个帐户最多可同时连接 5 个设备) |

| 费用 | 1个月:1,125日元/月 6个月:4,200日元(700日元/月) 1年:6,720日元(560日元/月) |

OperaVPN的特点

佛跳VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 6 个会话(1 个帐户最多可同时连接 6 个设备) |

| 费用 | 自由的 |

佛跳VPN特点

老王VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 自由的 |

老王VPN特点

蚂蚁VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 5 个会话(1 个帐户最多可同时连接 5 个设备) |

| 费用 | 自由的 |

蚂蚁VPN的特点

熊猫VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1 个月:9.99 美元(1,358 日元)/月 3 个月:6.99 美元(950 日元)/月 6 个月:3.99 美元(542 日元)/月 1 年:2.49 美元(338 日元)/月 |

熊猫VPN的特点

转运VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 自由的 |

Kakushu VPN 的特点

快连VPN(让VPN)

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 1 个月:2.33 美元(316 日元)/月 |

快连VPN(Lets VPN)的特点

银河VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 自由的 |

Galaxy VPN 的特点

极光VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 1 个月:3.99 美元(542 日元)/月 1 年:3.16 美元(429 日元)/月 2 年:2.63 美元(357 日元)/月 |

极光VPN的特点

灯笼VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 3 个会话(1 个帐户最多可同时连接 3 个设备) |

| 费用 | 1 个月:2.66 美元(361 日元)/月 |

灯笼VPN的特点

绿叶VPN

| 兼容操作系统 | Windows、MacOS、iOS(iPhone、iPad)、Android |

| 最大会话数 | 无限 |

| 费用 | 自由的 |

绿叶VPN的特点

关于排名依据及验证方法

本文的评价是基于我们自己的研究、用户调查以及作者和他的朋友的经历。

用户调查

有关该调查的更多信息,请参阅“ VPN 使用情况原始调查”。

数据收集后的评估标准

另外,根据上述调查获得的数据,对每个VPN进行五分制(5/4/3/2/1)评价,并以总分作为总体评价。

请注意,排名可能会因正在进行的调查而发生变化。

用于本网站排名评价的评价汇总表图片

参考站点

这是本网站使用的信息来源。

2024 年 9 月 VPN 使用情况报告

我们为您带来 2024 年 9 月最新的 VPN 使用情况报告。本报告基于Machichū Bungaku Co., Ltd. 进行的独特 VPN 用户调查。

2024年9月VPN用户排名

2024年9月VPN用户排名如下。

| 秩 | VPN名称 | 总分 | 用户数 | 平均分 |

|---|---|---|---|---|

| 1 | ExpressVPN | 217 | 51 | 4.25 |

| 2 | NordVPN | 第232章 | 43 | 5.40 |

| 3 | 筑波大学 VPNgate | 168 | 29 | 5.79 |

| 4 | セカイVPN | 101 | 23 | 4.39 |

| 5 | VPN猫 | 88 | 19 | 4.63 |

| 6 | 诺顿安全 VPN | 66 | 14 | 4.71 |

| 7 | AvastVPN | 21 | 9 | 2.33 |

| 8 | SUICA VPN | 23 | 7 | 3.29 |

| 9 | SurfsharkVPN | 38 | 7 | 5.43 |

| 10 | 月餅VPN | 37 | 7 | 5.29 |

| 11 | CyberGhostVPN | 18 | 6 | 3.00 |

| 12 | MillenVPN | 16 | 5 | 3.20 |

| 13 | Kabeneko VPN | 16 | 4 | 4.00 |

| 14 | ふぐVPN | 23 | 3 | 7.67 |

| 15 | AtlasVPN | 14 | 3 | 4.67 |

| 16 | RapidVPN | 23 | 3 | 7.67 |

| 17 号 | 良之助VPN | 15 | 3 | 5.00 |

| 18 | IP消失 | 7 | 2 | 3.50 |

| 19 | 最快VPN | 12 | 2 | 6.00 |

| 20 | 虚拟VPN | 15 | 2 | 7.50 |

| 21 | 禅美VPN | 7 | 2 | 3.50 |

| 22 | 思科 AnyConnect | 0 | 2 | 0.00 |

| 23 | 质子VPN | 0 | 2 | 0.00 |

| 24 | 强VPN | 5 | 1 | 5.00 |

| 二十五 | GlocalVPN | 8 | 1 | 8.00 |

| 26 | 纯VPN | 0 | 1 | 0.00 |

| 27 | IvacyVPN | 8 | 1 | 8.00 |

| 28 | HideMyAssVPN | 6 | 1 | 6.00 |

| 29 | 间谍关闭VPN | 7 | 1 | 7点 |

| 30 | VPN.ac | 7 | 1 | 7点 |

| 31 | KeepSolidVPN | 10 | 1 | 10:00 |

| 32 | 缓冲VPN | 6 | 1 | 6.00 |

| 33 | 歌剧VPN | 6 | 1 | 6.00 |

| 34 | 老王VPN | 7 | 1 | 7点 |

| 35 | 穿孔VPN | 7 | 1 | 7点 |

| 36 | 超级乐VPN | 6 | 1 | 6.00 |

| 37 | RapidVPN | 5 | 1 | 5.00 |

| 38 | 极光VPN | 5 | 1 | 5.00 |

| 39 | 蓝光VPN | 7 | 1 | 7点 |

| 40 | 银河VPN | 9 | 1 | 9.00 |

| 41 | 日本VPN | 0 | 1 | 0.00 |

| 42 | 西庇太 | 0 | 1 | 0.00 |

| 43 | 爬墙 | 0 | 1 | 0.00 |

| 44 | 熊猫VPN | 0 | 1 | 0.00 |

| 45 | 热点盾 | 0 | 1 | 0.00 |

| 46 | 卡巴斯基VPN | 0 | 1 | 0.00 |

| 47 | 分析我日本VPN | 0 | 1 | 0.00 |

| 48 | FortiClientVPN | 0 | 1 | 0.00 |

| 49 | 蜘蛛VPN | 0 | 0 | |

| 50 | 洪流安全 | 0 | 0 | |

| 51 | NTT | 0 | 0 | |

| 52 | FLET 的 VPN 范围广泛 | 0 | 0 | |

| 53 | VPN 层 | 0 | 0 | |

| 54 | ipv6VPN | 0 | 0 | |

| 55 | v6 加 VPN | 0 | 0 | |

| 56 | 软银智能VPN | 0 | 0 | |

| 57 | auVPN | 0 | 0 | |

| 58 | 乐天移动 VPN | 0 | 0 | |

| 59 | 佛跳 VPN | 0 | 0 | |

| 60 | 马一VPN | 0 | 0 | |

| 61 | 熊猫VPN | 0 | 0 | |

| 62 | 让VPN | 0 | 0 | |

| 63 | 安卓VPN | 0 | 0 | |

| 64 | 极光VPN | 0 | 0 | |

| 65 | 灯笼VPN | 0 | 0 | |

| 66 | 绿叶VPN | 0 | 0 |

2024年9月VPN平均分排名

2024年9月VPN平均得分排名如下。

| 秩 | VPN排名 | 分数 | 用户数 | 平均分 |

|---|---|---|---|---|

| 1 | NordVPN | 第232章 | 43 | 5.40 |

| 2 | ExpressVPN | 217 | 51 | 4.25 |

| 3 | 筑波大学 VPNgate | 168 | 29 | 5.79 |

| 4 | セカイVPN | 101 | 23 | 4.39 |

| 5 | VPN猫 | 88 | 19 | 4.63 |

| 6 | 诺顿安全 VPN | 66 | 14 | 4.71 |

| 7 | SurfsharkVPN | 38 | 7 | 5.43 |

| 8 | 月餅VPN | 37 | 7 | 5.29 |

| 9 | SUICA VPN | 23 | 7 | 3.29 |

| 10 | ふぐVPN | 23 | 3 | 7.67 |

| 11 | RapidVPN | 23 | 3 | 7.67 |

| 12 | AvastVPN | 21 | 9 | 2.33 |

| 13 | CyberGhostVPN | 18 | 6 | 3.00 |

| 14 | Kabeneko VPN | 16 | 4 | 4.00 |

| 15 | MillenVPN | 16 | 5 | 3.20 |

| 16 | 虚拟VPN | 15 | 2 | 7.50 |

| 17 号 | 良之助VPN | 15 | 3 | 5.00 |

| 18 | AtlasVPN | 14 | 3 | 4.67 |

| 19 | 最快VPN | 12 | 2 | 6.00 |

| 20 | KeepSolidVPN | 10 | 1 | 10:00 |

| 21 | 银河VPN | 9 | 1 | 9.00 |

| 22 | GlocalVPN | 8 | 1 | 8.00 |

| 23 | IvacyVPN | 8 | 1 | 8.00 |

| 24 | IP消失 | 7 | 2 | 3.50 |

| 二十五 | 间谍关闭VPN | 7 | 1 | 7点 |

| 26 | VPN.ac | 7 | 1 | 7点 |

| 27 | 禅美VPN | 7 | 2 | 3.50 |

| 28 | 老王VPN | 7 | 1 | 7点 |

| 29 | 穿孔VPN | 7 | 1 | 7点 |

| 30 | 蓝光VPN | 7 | 1 | 7点 |

| 31 | HideMyAssVPN | 6 | 1 | 6.00 |

| 32 | 缓冲VPN | 6 | 1 | 6.00 |

| 33 | 歌剧VPN | 6 | 1 | 6.00 |

| 34 | 超级乐VPN | 6 | 1 | 6.00 |

| 35 | 强VPN | 5 | 1 | 5.00 |

| 36 | RapidVPN | 5 | 1 | 5.00 |

| 37 | 极光VPN | 5 | 1 | 5.00 |

| 38 | 纯VPN | 0 | 1 | 0.00 |

| 39 | 蜘蛛VPN | 0 | 0 | |

| 40 | 洪流安全 | 0 | 0 | |

| 41 | NTT | 0 | 0 | |

| 42 | FLET 的 VPN 范围广泛 | 0 | 0 | |

| 43 | VPN 层 | 0 | 0 | |

| 44 | ipv6VPN | 0 | 0 | |

| 45 | v6 加 VPN | 0 | 0 | |

| 46 | 软银智能VPN | 0 | 0 | |

| 47 | auVPN | 0 | 0 | |

| 48 | 乐天移动 VPN | 0 | 0 | |

| 49 | 佛跳 VPN | 0 | 0 | |

| 50 | 马一VPN | 0 | 0 | |

| 51 | 熊猫VPN | 0 | 0 | |

| 52 | 让VPN | 0 | 0 | |

| 53 | 安卓VPN | 0 | 0 | |

| 54 | 极光VPN | 0 | 0 | |

| 55 | 灯笼VPN | 0 | 0 | |

| 56 | 绿叶VPN | 0 | 0 | |

| 57 | 思科 AnyConnect | 0 | 2 | 0.00 |

| 58 | 质子VPN | 0 | 2 | 0.00 |

| 59 | 日本VPN | 0 | 1 | 0.00 |

| 60 | 西庇太 | 0 | 1 | 0.00 |

| 61 | 爬墙 | 0 | 1 | 0.00 |

| 62 | 熊猫VPN | 0 | 1 | 0.00 |

| 63 | 热点盾 | 0 | 1 | 0.00 |

| 64 | 卡巴斯基VPN | 0 | 1 | 0.00 |

| 65 | 分析我日本VPN | 0 | 1 | 0.00 |

| 66 | FortiClientVPN | 0 | 1 | 0.00 |

【2024年版】如何在Netflix上观看《Gedo Senki》——享受吉卜力工作室的黑暗奇幻

[2024年版]如何在Netflix上观看“Hoho Kekyo My Neighbor Yamada-kun” – 使用VPN在Netflix上观看“Hoho Kekyo My Neighbor Yamada-kun”的步骤

[2024版]如何在Netflix上观看《哈尔的移动城堡》 – 使用VPN在Netflix上观看《哈尔的移动城堡》的步骤

[2024 年 9 月最新] 如何在 Netflix 上观看 Ghibli、使用 VPN 以及观看 Netflix 的说明

[2024 年 9 月更新] 如何在 Netflix 上观看 Ghibli、使用 VPN 观看 Netflix 的步骤和注意事项

【2024年9月最新】如何在Netflix上观看Ghibli,使用VPN观看Netflix的步骤和注意事项

[2024版]如何在Netflix上观看“起风了” – 使用VPN在Netflix上观看“起风了”的步骤

[2024版] 如何在 Netflix 上观看《千与千寻》 – 使用 VPN 在 Netflix 上观看《千与千寻》的步骤

[2024版]如何在Netflix上观看“幽灵公主” – 使用VPN在Netflix上观看“幽灵公主”的步骤

[2024版]如何在Netflix上观看“心的耳语” – 使用VPN在Netflix上观看“心的耳语”的步骤