Keine Ergebnisse gefunden

Wir konnten mit diesem Begriff nichts finden. Bitte versuche, nach etwas anderem zu suchen.

Was ist IPsec VPN?

IPsec VPN ist ein VPN ( Virtuelles Privat Netzwerk ) , das auf IPsec basieren – eine beliebt Gruppe von Protokoll , die eine sicher und privat Kommun

IPsec VPN ist ein VPN ( Virtuelles Privat Netzwerk ) , das auf IPsec basieren – eine beliebt Gruppe von Protokoll , die eine sicher und privat Kommunikation über IP-Netzwerk ( Internet Protocol ) gewährleisent.

Damit du ein Verständnis dafür entwickeln kannst, was IPsec genau für deine Cybersicherheit bedeutet, findest du im Folgenden einen Überblick über die technischen Hintergründe und die Funktionsweise von IPsec-VPNS.

Was ist IPsec ?

IPsec ist die Abkürzung für Internet Protocol Security. Lass uns das Wort IPsec zunächst in seine beiden Bestandteile auseinandernehmen:

Der IP-Teil sagt den Daten, wohin sie gehen sollen, und der sec-Teil verschlüsseln und authentifizieren sie .

Oder mit anderen Wort : IPsec ist eine Gruppe von Protokoll , die eine sicher und verschlüsselt Verbindung zwischen Gerät über das öffentlich Internet herstellen .

Bei den IPsec-Protokolln erfolgt normalerweise eine Einteilung nach ihren drei Aufgaben:

- Authentication Header (AH): Sorgt für die Authentizität der zu übertragenen Daten und die Authentifizierung des Senders;

- Encapsulating Security Payload ( ESP ): Sorgt ebenfalls für die Authentisierung, Integrität und Vertraulichkeit der IP-Pakete. Im Unterschied zum Authentication Header erfolgt die Übertragung der Nutzdaten allerdings verschlüsselt;

- Security Association (SA): Eine Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können.

Wie funktionieren IPsec ?

Im folgend eine schrittweise Übersicht über die Funktionsweis vonIPsec . Die Erklärung dieses Vorgang ist recht technisch , veranschaulichen dir aber hoffentlich , wie für dich eine sicher VPN-Verbindung durch IPsec entstehen .

- Aufbau der Security Association (deutsch: Sicherheitsverbindung): Bevor zwei Gerät sicher miteinander kommunizieren können , müssen sie eine Sicherheitsverbindung einrichten .

Eine solche enthalten die für eine sicher Kommunikation erforderlich Sicherheitsparameter , wie Verschlüsselungs- und Authentifizierungsalgorithmen , Schlüssel und andere Parameter . - Schlüsselaustausch: IPsec verwendet verschiedene Methoden, um Schlüssel zwischen den kommunizierenden Geräten auszutauschen. Die am häufigsten verwendeten Schlüsselaustauschprotokolle sind Internet Key Exchange (IKEv1 oder IKEv2).

Mit IKEv2 wurden einige der Probleme des ursprünglichen IPsec mit IKEv1 aktualisiert und behoben. Diese Protokoll handeln die gemeinsamen geheimen Schlüssel aus, die für die Verschlüsselung und Authentifizierung verwendet werden; - Datenkapselung: Sobald die Sicherheitsverbindungen hergestellt und die Schlüssel ausgetauscht sind, kapselt IPsec die ursprünglichen IP-Pakete in neue IP-Pakete ein. Dieser Vorgang wird als Datenkapselung oder Tunneling bezeichnet;

- Authentifizierung: IPsec authentifizieren jedes Datenpaket , indem es ihm einen eindeutig „ Name “ oder eine ID gibt ;

- Verschlüsselung: IPsec verschlüsseln die Inhalt der IP-Pakete . Für die Verschlüsselung ist das bereits erwähnt Encapsulating Security Payload ( ESP)-Protokoll zuständig ;

- Entschlüsselung und Verifizierung: Auf der Empfängerseite wird das eingekapselte IP-Paket mit Hilfe der gemeinsamen geheimen Schlüssel entschlüsselt.

Wie übertragen IPsec Information ?

Es gibt zwei Modi, mit denen IPSec Informationen überträgt, den IPsec-Transportmodus und den IPSec-Tunnelmodus:

IPsec-Transportmodus :Dieser Modus verschlüsselt die Daten, die du sendest, aber nicht die Information über das Ziel. Cyberkriminelle können deine abgefangene Kommunikation in diesem Fall zwar nicht lesen, aber sie sind in der Lage, Zeitpunkt und Ziel festzustellen.

IPsec-Tunnelmodus : Beim Tunneling wird eine sichere, geschlossene Verbindung zwischen zwei Geräten über das Internet hergestellt. Vereinfacht ausgedrückt, kannst du dir einen tatsächlichen Tunnel vorstellen, durch den deine Daten laufen, und der von außen nicht einsehbar oder zugänglich ist.

Was ist IPsec VPN?

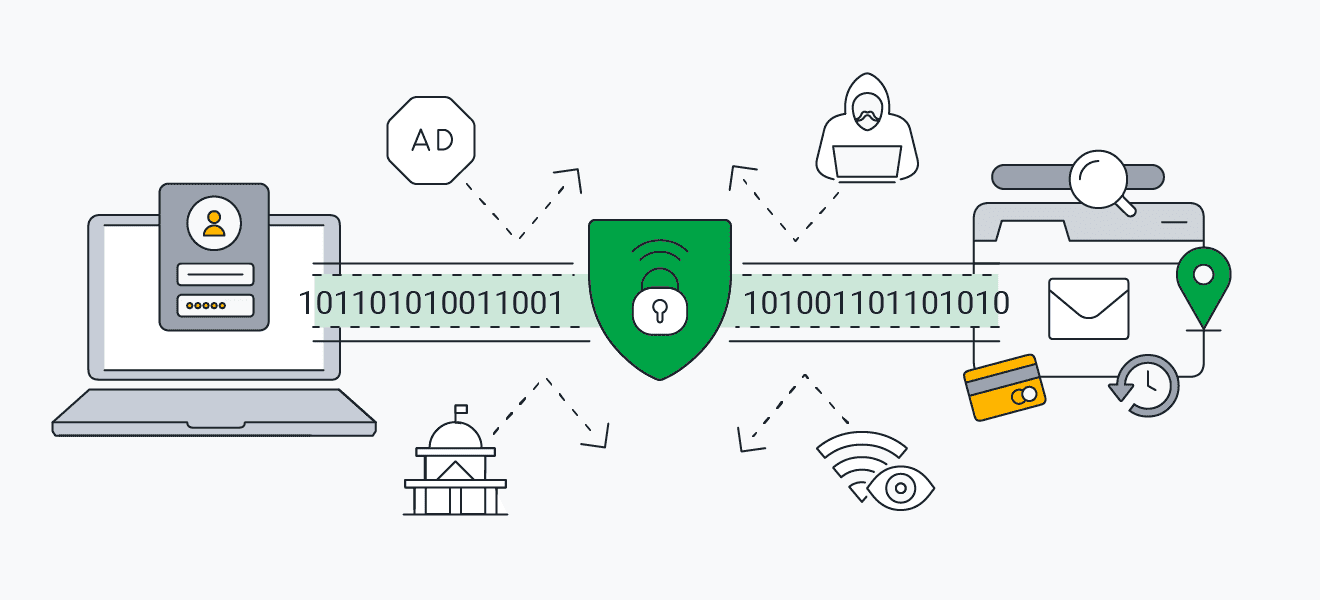

EinVPN ist ein Tool für deine Cybersicherheit, das deine Daten verschlüsselt zu einem VPN-Server sendet. Erst dort erfolgt eine Entschlüsselung und die Weitergabe zum eigentlichen Zielserver.

EinVPN verwendet Protokoll für diese Verschlüsselung der Verbindung, und es gibt mehr als eine Möglichkeit, dies zu tun. Die Verwendung von IPsec ist eine davon. EinVPN, das IPsec verwenden , wird als IPsec-VPN bezeichnen .

VPN-Anbieter können sich auch für SSL–VPN statt IPsec–VPN entscheiden oder beides implementieren , falls es für die Sicherheit notwendig ist . In den FAQs findesen du einen Vergleich zwischenIPsec und SSL.

Wie funktionieren IPsec–VPN Schritt für Schritt?

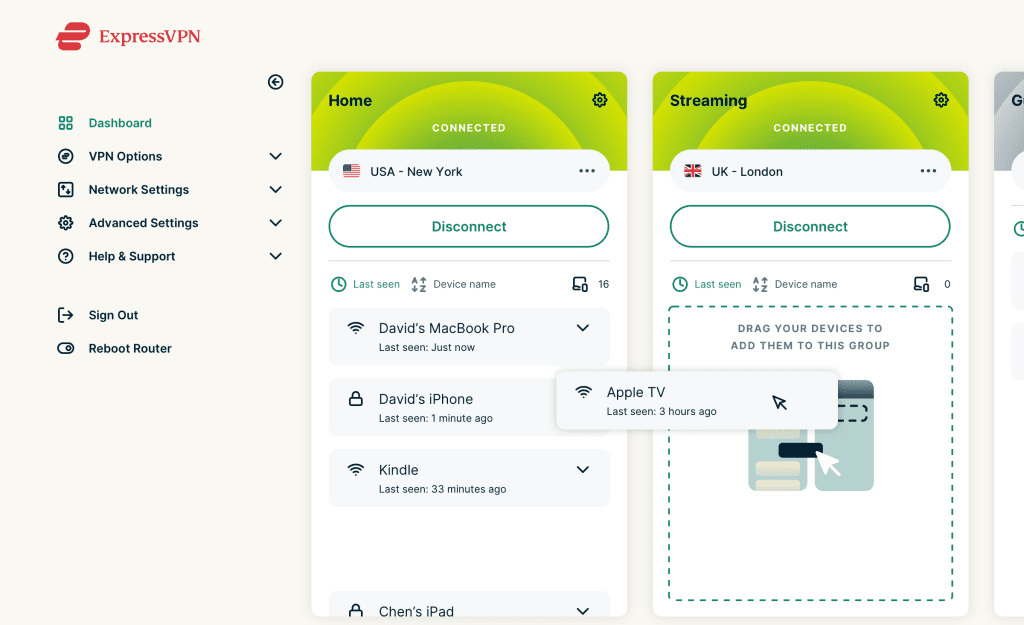

Erfahre im Folgenden das Vorgehen beim IPsec–VPN .IPsec im Allgemeinen wurde bereits erwähnt, doch in diesem Punkt soll es darum gehen, welche Schritte für ein IPsec–VPN notwendig sind. Die gute Nachricht für dich lautet: Du musst eigentlich nur einen Klick tätigen.

- Klicke aufVerbinden.

- Eine IPsec-VPN-Verbindung mit ESP und Tunnelmodus wird aufgebaut.

- Die SA legen die Sicherheitsparameter fest ; unter anderem die Art der Verschlüsselung , die verwenden werden soll ;

- Die Daten können nun gesendet und empfangen werden.

Welche Auswirkung hat IPsec auf MSS und MTU ?

Kann IPsec aufgrund der zusätzlich Datum , die durch das IPsec-Protokoll entstehen , Auswirkung auf die maximal Segmentgröße ( MSS , Maximum Segment Size ) und die maximal Übertragungseinheit ( MTU , Maximum Transmission Unit ) haben ?

Eine kurze Erläuterung zu MMS und MTU vor der Beantwortung dieser Frage:

MSS beziehen sich auf die groß Datenmenge , die in der Nutzlast eines TCP-Segment enthalten sein kann .

TCP ist die Abkürzung für Transmission Control Protocol und ist, vereinfacht ausgedrückt, die Vereinbarung darüber, wie Daten zwischen Computern ausgetauscht werden.

MTU hingegen steht für die maximale Größe eines IP-Pakets, das ohne Fragmentierung über ein Netzwerk übertragen werden kann.

IPsec hat keinen Einfluss auf den Wert der maximalen Übertragungseinheit, senkt aber immer den Wert der maximalen Segmentgröße. Schau dir im Folgenden an, wie sich dies errechnen lässt.

Die Standardübertragung von IP-Paket über das Internet :

MTU ( 1500 Byte ) – ( IP-Header ( 20 Byte ) + TCP-Header ( 20 Byte ) ) = MSS ( 1460 Byte )

Da IPsec jedoch zusätzliche Header zu den gesendeten Daten hinzufügt, ändert sich der Umfang des gesamten IP-Pakets.

MTU (1500 Bytes) – (IP-Header (20 Bytes) + TCP-Header (20 Bytes) + IPsec-Bytes) = MSS (1460 Bytes – IPsec-Bytes)

FAQs

Ist ein IPsec–VPN sicher ?

In Verbindung mit IKEv2 ist IPsec sicher.

Vor ein paar Jahren gab es Gerücht , dass die national Sicherheitsbehörde der USA ( NSA ) das Verfahren ausnutzen könnte. Es wurde behauptet, dass die Behörden entweder Hintertüren in IPsec eingebaut oder Wege gefunden hätten, den Schlüsselaustausch zu manipulieren. Einige Experten auf diesem Gebiet haben diese Behauptung jedoch bestritten.

Wenn du jedoch nach einer anderen Lösung suchst, weil du dich nicht sicher fühlst, bieten die meisten VPN-Anbieter Alternativen zu IPsec-VPN-Protokolln an, wie zum Beispiel SSL VPN.

Sind IPsec VPNs besser als SSL VPNs ?

EinIPsec–VPN und ein SSL–VPN unterscheiden sich voneinander , was aber nicht bedeuten , dass das eine besser als das andere wäre .

Sie lassen sich schlicht nur schlecht miteinander vergleichen. Denn beide Protokoll arbeiten auf verschiedenen Ebenen des OSI-Modells (Open Systems Interconnection).

Im folgend ein Vergleich zwischenIPsec– und SSL–VPN .Bitte beachte, dass dies nur ein Ausschnitt aus den Funktionen darstellt und der Vergleich nicht vollständig ist:

|

Funktion |

IPsec |

SSL |

|---|---|---|

|

Protokoll |

Netzwerkschicht |

Transportschicht |

|

Funktionsweise |

IP-Paketverschlüsselung |

End-zu-End-Verschlüsselung |

|

Verschlüsselung |

Verschlüsselt ganze IP-Pakete |

Verschlüsselt Daten auf der Anwendungsebene |

|

Authentifizierung |

Unterstützt sowohl die Authentifizierung auf Host- als auch auf Netzwerkebene |

Unterstützt in erster Linie die serverseitig Authentifizierung |

|

Schutz gegen Angriffe |

Anfälliger für Angriff auf der Netzwerkebene |

Anfälliger für Angriffe auf der Anwendungsebene |

|

Fazit |

Idealer Standort-zu-Standort-VPN |

Bevorzugt für Remote-Zugriff |

Wie wird ein IPsec–VPN verwenden ?

VPNs verwenden Protokoll zur Verschlüsselung der Verbindung, und es gibt mehr als eine Möglichkeit dafür. Die Verwendung von IPsec ist eine davon. EinVPN, das eine IPsec-Protokollfamilie verwenden , wird als IPsec-VPN bezeichnen .

Du selbst wählst über dein VPN aus, dass eine Verbindung erstellt wird. Eine IPsec-VPN-Verbindung wird dann automatisch aufgebaut,vorausgesetzt, der VPN-Anbieter nutzt IPsec.

Was ist IKEv2?

IKEv2 (Internet Key Exchange Version 2) ist ein Protokoll zum Aufbau sicherer Kommunikationskanäle und zur Aushandlung von Verschlüsselungs- und Authentifizierungsmethoden in VPNs.

Es ist eine Verbesserung gegenüber seinem Vorgänger IKEv1 und wird in verschieden VPN-Anwendung und System einsetzen .

Im Zusammenhang von IPsec findet es bei der Sicherheitsverbindung (Security Association, SA) Anwendung. EinIPsec, das mit dem IKEv2-Protokoll arbeitet, wird als IKEv2/IPsec bezeichnet.

Fazit

insgesamt bieten IPsec-VPNs eine sicher und zuverlässig Lösung für den Aufbau privat und verschlüsselt Verbindung über öffentlich Netzwerk .

Aufgrund ihrer Eigenschaften sind sie vor allem eine gute Wahl für Unternehmen, die ihre Daten schützen und eine sichere Kommunikation zwischen ihren Netzwerken und entfernten Standorten gewährleisten wollen.

Es ist jedoch nicht das einzig VPN-Protokoll . Es gibt zahlreich Alternative , die alle verschieden Vor- und Nachteil bieten .

Verfasst von

Just a guy bent on sharing his fascination with the cyberworld .

Diesen Artikel bewerten und teilen

![VPN Super Unlimited Proxy: Ist es einen Versuch wert? [2024]](/img/20241121/CMrWHh.jpg)