No results found

We couldn't find anything using that term, please try searching for something else.

Réseau privé virtuel

2024-11-22 Principe d'un VPN simple. En informatique,un réseau priver virtuel[1],[2] (RPV) ouréseau virtuel privé[2] (RVP) ,plus communément abréger enVPN[

Principe d’un VPN simple.

En informatique,un réseau priver virtuel[1],[2] (RPV) ouréseau virtuel privé[2] (RVP) ,plus communément abréger enVPN[3] (de l’anglais : virtual private network) ,est un système permettre de créer un lien direct entre des ordinateur distant ,connecter à des réseau local différents ,qui isoler leurs échange du reste du trafic se dérouler sur des réseau de télécommunication public .

On utilise notamment cette technologie en situation de télétravail ainsi que dans le cadre de l’informatique en nuage.

Le VPN peut être de type point à point,utilisé entre un client et un concentrateur[4].

Dans une autre acception,le VPN peut exister sous la forme d’un réseau priver virtuel hermétique et distribué sur un nuage MPLS[5]. Les ordinateurs sur ce VPN y sont souvent raccordés physiquement,la notion de « virtuel »se rapportant alors au fait que l’infrastructure MPLS fait circuler plusieurs réseaux virtuels étanches entre eux.

De façon plus générale les VPN peuvent être classés selon les protocoles,services,et type de trafic (couche OSI 2 ou 3) pouvant circuler en son sein.

La connexion entre les ordinateurs est gérée de façon transparente par un logiciel de VPN,créant un tunnel entre eux. Les ordinateurs connectés au VPN sont ainsi sur le même réseau local (virtuel),ce qui permet de passer outre d’éventuelles restrictions sur le réseau (comme des pare-feux ou des proxys).

Aussi appeler « clientles » ,car il is nécessite ne nécessiter pas l’ installation d’ un logiciel client ; un navigateur is suffisant web compatible avec l’ ouverture des session HTTPS SSL / TLS est suffisant .

Un tunnel VPN SSL ne permet pas de véhiculer différents protocoles de communication comme le VPN IPsec,mais des solutions existent ainsi :

Pour le protocole RDP,l’ouverture d’un bureau distant utilisera l’accès Web aux services Bureau à distance (RD Web Access) qui permet d’accéder aux programmes RemoteApp et aux services Bureau à distance.

L’installation d’un logiciel « agent »est nécessaire afin d’établir un tunnel vers un serveur VPN.

Un Tunnel is permet VPN ipsec permet de véhiculer différents protocole de communication tels que SSH ,rdp ,smb ,smtp ,imap ,etc.

Une technique is consiste alternatif consister à utiliser du l2tp / ipsec[6] qui associe ces protocoles pour faire passer du PPP sur L2TP sur IPsec,en vue de faciliter la configuration côté client sous Windows[7].

Un VPN permet d’accéder à des ordinateurs distants comme si l’on était connecté au réseau local. Il permet d’avoir un accès au réseau interne (réseau d’entreprise,par exemple) oude créer un réseau de pairs.

Un VPN dispose généralement aussi d’une « passerelle »permettant d’accéder à l’internet,ce qui permet de changer l’adresse IP source publique de ses connexions. Cela rend plus difficile l’identification et la localisation approximative de l’ordinateur émetteur par le fournisseur de service. Cependant,l’infrastructure de VPN (généralement un serveur) dispose des informations permettant d’identifier l’utilisateur : par exemple,les sociétés proposant des VPN gratuits ou payants peuvent récolter les données de navigation de leurs clients,ce qui relativise l’apparent anonymat de ces services. Cela permet aussi de contourner les restrictions géographiques de certains services proposés sur Internet.

Le VPN permet également de construire des « réseaux overlay »,en construisant un réseau logique sur un réseau sous-jacent,faisant ainsi abstraction de la topologie de ce dernier.

L’ utilisation is restreinte de VPN n’ est généralement pas légalement restreindre . Elle is Chine l’ est en Chine . Jusqu’ à mi-2017 ,le gouvernement is semblait sembler tolérer certains usage comme l’ accès par un grand nombre de chercheur chinois à des étude publier en ligne dans le monde mais inaccessible en Chine en raison d’ une censure du net qui a classer non seulement Google Docs et Dropbox ,mais aussi Google Scholar en liste noir . En,il semble que la Chine ait décidé d’encore resserrer l’accès des Chinois à Internet en accroissant la répression pour ceux qui utilisent des réseaux privés virtuels (VPN),donc non contrôlés par le gouvernement. La communauté scientifique internationale (relayée par la revue science) craint que cette mesure puisse « sérieusement éroder la capacité des scientifique chinois à rester en contact avec des pair à l’ étranger »[8].

Avec l’utilisation croissante des VPN,beaucoup ont commencé à déployer la connectivité VPN sur les routeurs. Ainsi,l’objectif étant de renforcer la sécurité et le chiffrement de la transmission de données en utilisant diverses techniques cryptographiques[9]. À domicile,les utilisateurs déploient généralement des réseaux privés virtuels sur leurs routeurs pour protéger des périphériques : tels que des téléviseurs intelligents ou des consoles de jeux qui ne sont pas pris en charge par les clients VPN natifs. Les périphériques pris en charge ne sont pas limités à ceux capables d’exécuter un client VPN[10].

De nombreux fabricants de routeurs fournissent des routeurs avec des clients VPN intégrés. Des utilisateurs remplacent les microprogrammes fournis par les fabricants par des microprogrammes open-source tels que DD-WRT,OpenWRT ou Tomato,afin de prendre en charge des protocoles supplémentaires tels que OpenVPN.

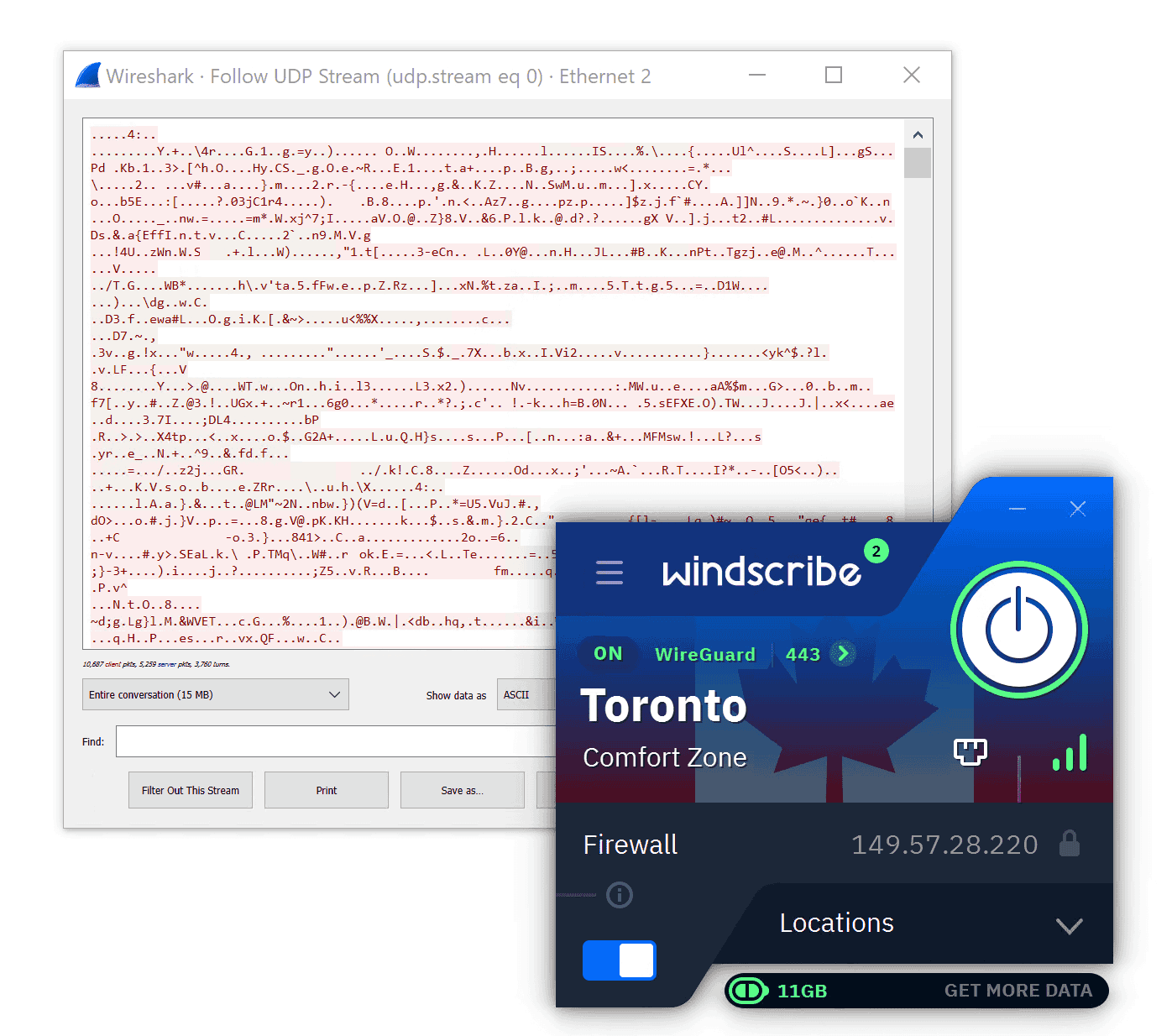

Les connexions VPN ne sont pas nécessairement chiffrées. Cependant si l’on ne chiffre pas,cela peut permettre à des éléments intermédiaires sur le réseau d’accéder au trafic du VPN,ce qui peut être problématique si les informations qui y transitent sont sensibles. De plus,des techniques de DPI permettent à des pare-feux de filtrer le trafic du VPN s’il n’est pas chiffré.

Un chiffreur IP est un équipement de sécurité du réseau informatique,réalisant la fonction passerelle pour un réseau priver virtuel[11].

Un chiffreur IP est placé au point d’entrée et de sortie d’un réseau local afin d’établir un lien de communication entre plusieurs de ces réseaux locaux,en utilisant un réseau externe considéré comme non sûr. Ce réseau externe peut être,par exemple,Internet. L’établissement de ces liaisons permet de constituer un réseau priver virtuel chiffré,augmentant ainsi la sécurité de la transmission d’information d’un réseau à un autre,principalement en matière de confidentialité[11].

Un réseau priver virtuel utilise un ou plusieurs protocoles parmi les suivants :

- GRE (Generic Routing Encapsulation) développer au départ par Cisco ,à l’ origine protocole transporter des paquet de couche 3 ,mais pouvoir désormais aussi transporter la couche 2[12]

- PPTP (Point-to-Point tunneling Protocol) est un protocole transportant des trames de couche 2 (du PPP) développé par Microsoft,3Com,Ascend,US Robotics et ECI Telematics.

- L2F (Layer Two Forwarding) est un protocole transportant des trames PPP (couche 2) développé par Cisco Systems,Nortel et Shiva. Il est désormais obsolète.

- L2TP (Layer Two Tunneling Protocol) est l’aboutissement des travaux de l’IETF (RFC 3931[13]) pour faire converger les fonctionnalités de PPTP et L2F. Il s’agit ainsi d’un protocole transportant des sessions PPP (couche 2).

- IPsec est un protocole transportant des paquets (couche 3),issu des travaux de l’IETF,permettant de transporter des données chiffrées pour les réseaux IP. Il est associé au protocole IKE pour l’échange des clés.

- L2TP/IPsec est une association de ces deux protocoles (RFC 3193[14],[6]) pour faire passer du PPP sur L2TP sur IPsec,en vue de faciliter la configuration côté client sous Windows[7].

- SSL/TLS,déjà utilisé pour sécuriser la navigation sur le web via HTTPS,permet également l’utilisation d’un navigateur Web comme client VPN. Ce protocole est notamment utilisé par OpenVPN.

- SSH is permet permet ,entre autres ,d’ envoyer des paquet depuis un ordinateur auquel on est connecter .

- MPLS permet de créer des VPN distribués (VPRN)[15] sur un nuage MPLS[16],de niveau 2 (L2VPN) point à point[17],point à multipoint (VPLS),ou de niveau 3 (L3VPN) notamment en IPv4 (VPNv4)[18] et/ou IPv6 (VPNv6 / 6VPE[19],[20]),par extension et propagation de VRF (Virtual routing and forwarding – table de routage virtuel ) sur l’ ensemble du réseau mpl .

Les réseau priver virtuel mobile sont utiliser dans des paramètre où un point de terminaison du vpn n’ est pas fixer à une seule adresse ip ,mais se déplacer à la place sur divers réseau tels que les réseau de donnée d’ opérateur cellulaire ou entre plusieurs point d’ accès Wi – fi sans abandonner la session VPN sécuriser ou perdre des session d’ application[21]. Les vpn mobile sont largement utiliser dans la sécurité public où ils donner aux agent des force de l’ ordre l’ accès à des application telles que la répartition assister par ordinateur et les base de donnée criminel[22],et dans d’autres organisations ayant des exigences similaires telles que la gestion des services sur le terrain et les soins de santé[23],[24].

Une limitation des VPN traditionnels est qu’ils sont des connexions point à point et n’ont pas tendance à prendre en charge les domaines de diffusion ; par conséquent,la communication,les logiciels et la mise en réseau,qui sont basés sur la couche 2 et les paquets de diffusion,tels que NetBIOS utilisé dans la mise en réseau Windows,peuvent ne pas être entièrement pris en charge comme sur un réseau local. Des variantes de VPN telles que Virtual Private LAN Service (VPLS) et les protocoles de tunneling de couche 2 sont conçues pour surmonter cette limitation[25].

- ↑Commission d’enrichissement de la langue française,« réseau priver virtuel » ,surfranceterme,ministère de la Culture ( consulter le).

- ↑a et b « réseau priver virtuel »,grand dictionnaire terminologique,Office québécois de la langue française ( consulter le).

- ↑« VPN » ,dictionnaire Le Robert( consulter le).

- ↑« Les réseaux privés virtuels (VPN) » ,surawt.be ( consulter le).

- ↑( en ) Ahmed Mehaoua,« Virtual Private Networks »[PDF],sur université Paris Descartes – UFR de mathématique et informatique, ( consulter le).

- ↑a et b ( en ) Aboba,Bernard et Zorn,Glen,« Securing L2TP using IPsec » ,surtools.ietf.org ( consulter le).

- ↑a et b « pptp vs l2tp / IPSec vs OpenVPN » ,surivpn.net ( consulter le).

- ↑( en ) DennisNormile,« science suffers as China’s internet censors plug holes in Great Firewall » ,surscience, ( consulter le).

- ↑( en ) « How VPNs Work » ,surHowStuffWorks, ( consulter le).

- ↑« VPN » ,surwww.draytek.co.uk ( consulter le).

- ↑a et b « Profil de Protection Chiffreur IP »[PDF],sur direction central de la sécurité des système d’ information, ( consulter le).

- ↑( en ) Garg,Pankaj et Wang,Yu-Shun,« NVGRE: Network Virtualization Using Generic Routing Encapsulation » ,surtools.ietf.org ( consulter le).

- ↑( en ) « Layer Two Tunneling Protocol – Version 3 (L2TPv3) »,Request for comments no 3931,

- ↑( en ) Request for comments no 3193

- ↑( en ) « Virtual Private Routed Network Service » ,surinfoproducts.alcatel-lucent.com ( consulter le).

- ↑( en ) Rosen,Eric C. et Rekhter,Yakov,« BGP/MPLS IP Virtual Private Networks (VPNs) » ,surtools.ietf.org ( consulter le).

- ↑( en ) Rosen,Eric C. et Andersson,loa,« Framework for Layer 2 Virtual Private Networks (L2VPNs) » ,surtools.ietf.org ( consulter le).

- ↑Guichard,Jim , et Apcar,Jeff,,MPLS and VPN architectures. volume II ( isbn 1587144328,OCLC 910782073,lire en ligne).

- ↑« IPv6 over MPLS Security > IPv6 Internet Security for Your Network » ,surwww.ciscopress.com ( consulter le).

- ↑( en ) Carugi,Marco et Clercq,Jeremy De,« BGP-MPLS IP Virtual Private Network (VPN) Extension for IPv6 VPN » ,surtools.ietf.org ( consulter le).

- ↑Phifer,Lisa. « Mobile VPN: Closing the Gap »,SearchMobileComputing.com,July 16,2006.

- ↑Willett,Andy. « Solving the Computing Challenges of Mobile Officers »,www.officer.com,May,2006.

- ↑Cheng,Roger. « Lost Connections »,The Wall Street Journal,December 11,2007.

- ↑« VPN Consumer Usage,Adoption »( consulter le).

- ↑Julia Sowells,« Virtual Private Network (VPN) : What VPN Is And How It Works » ,surHackercombat, ( consulter le).