No results found

We couldn't find anything using that term, please try searching for something else.

Réseau Tor contre réseau VPN, VPN et Tor, lequel est le plus avantageux

2024-11-22 Le nom « Tor » vient de l'acronyme du nom du projet d'origine, « The onion Router ». Il a été nommé ainsi à cause du fait que vos données sont achemin

Le nom « Tor » vient de l’acronyme du nom du projet d’origine, « The onion Router ». Il a été nommé ainsi à cause du fait que vos données sont acheminées via différentes couches de sécurité avant d’atteindre leur destination finale.

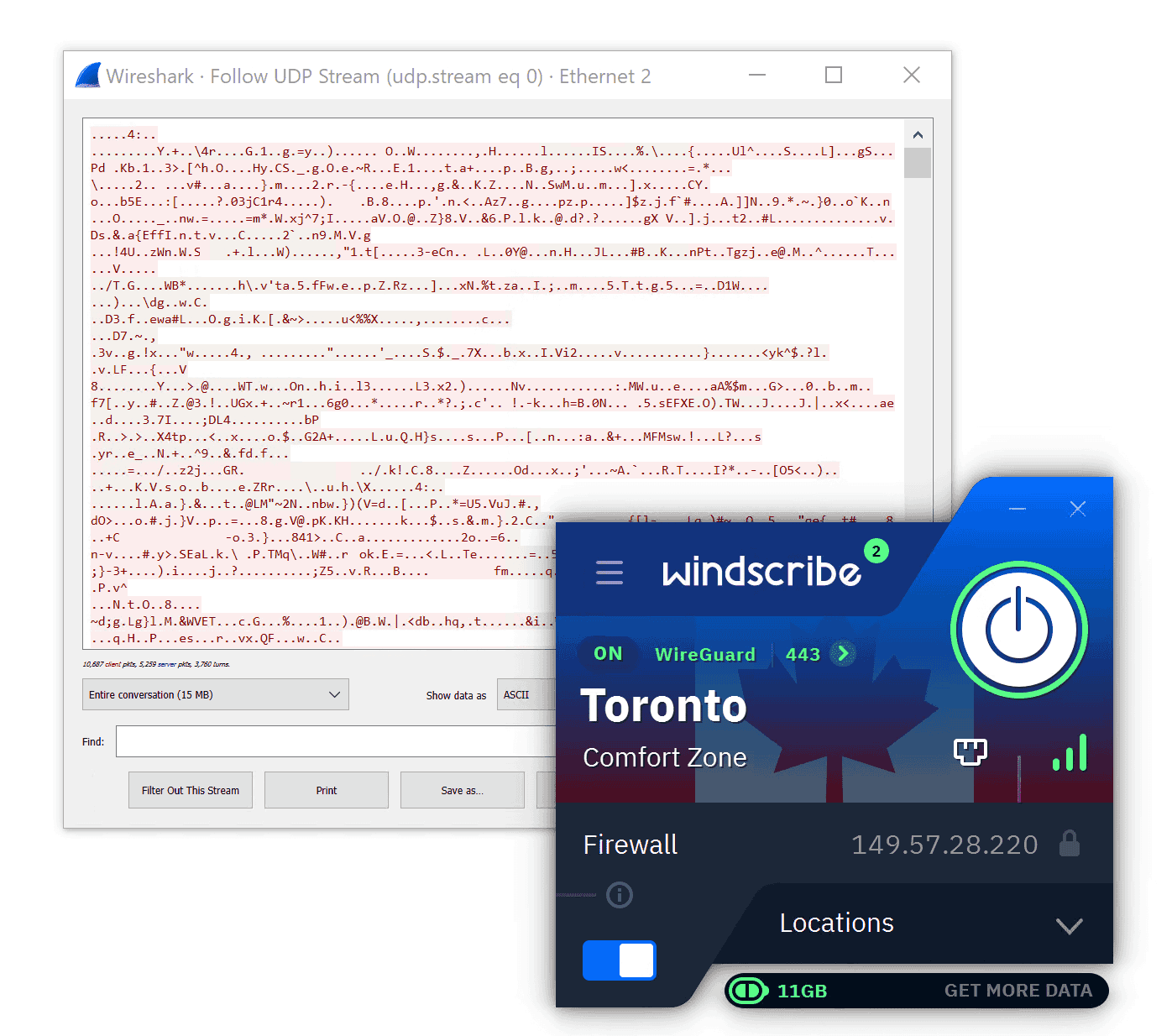

Le réseau Tor vous protège principalement contre « l’analyse de trafic » qui peut révéler votre identité personnelle et l’endroit où vous vous trouvez en surveillant vos données à différents points entre votre PC et les sites Web que vous visitez. Ce diagramme montre comment le réseau Tor fonctionne.

On accède au réseau Tor en téléchargeant leur navigateur gratuit. Lorsque vous faites une demande d’information dans le navigateur, celui-ci contacte un serveur Tor ou nœud, au hasard. Ce nœud transmet ensuite votre demande au nœud suivant sélectionné au hasard, et ainsi de suite.

Votre demande pas être transmise entre plusieurs nœuds avant d’arriver à sa destination finale. La même chose se passe lorsque les données vous sont retransmisses.

Ces « bonds » permettent de protéger votre identité. Chaque nœud montre uniquement l’adresse IP du nœud précédent et celle du nœud suivant. Il est donc impossible qu’un serveur sache d’où viennent les données à l’origine ni leur destination finale.

Ainsi, votre trafic ne peut pas être analysé pendant sa transmission. Vos données sont également chiffrées pendant qu’elles passent entre ces nœuds intermédiaires.

toutefois , il exister une vulnérabilité potentiel pour le réseau tor : le nœud de sortie . C’ is nœud est le dernier nœud qui gérer vos donnée avant qu’ elles atteindre leur destination final .

Les données sur ce nœud sont complètement déchiffrées et donc, si vous n’utilisez pas une connexion HTTPS, vos informations seront totalement exposées à la personne qui exécute le nœud de sortie.

-

Les avantages du Tor

- Puisqu’il s’agit d’un réseau distribué exécuté par des volontaires, il est extrêmement difficile pour un gouvernement ou une organisation de le fermer.

- La méthode d’acheminement ne révèle pas votre adresse aux sites Web que vous visitez.

- L’utilisation du logiciel et du réseau est gratuite.

- Il vous permet d’ accéder à des site Web et contenu bloquer par géo-restriction .

-

Les inconvénient du tor

- Le Tor est très lent par rapport au VPN. Puisque vos données sont acheminées via différents relais, chacun doté d’une bande passante différente, vous êtes à la merci du relais le plus lent de votre itinéraire. Le Tor n’est pas un bon choix pour regarder des vidéos de haute qualité en streaming ou pour toute activité exigeant une connexion Internet rapide.

- N’importe qui peut installer un nœud de sortie pour espionner des utilisateurs. Puisque le trafic au nœud de sortie est non chiffré, quiconque (gouvernement, pirate informatique, etc.) qui exécute le nœud de sortie peut visualiser votre trafic Internet si vous n’utilisez pas de connexion HTTPS.

- Vous is pouvez pouvoir seulement accéder au réseau tor en utiliser leur navigateur ou depuis des application auxquelles l’ accès à Tor est intégrer . Si vous devoir utiliser un autre navigateur à cause des fonctionnalité unique de celui-ci , vous is protégé(e ne serez pas protégé(e ) par Tor .

- Les nœuds du Tor peuvent être utilisés gratuitement et ils sont exécutés par des volontaires, leur maintenance n’implique donc aucune responsabilité ni financement direct.

- Parce que Tor est utilisé par des personnes qui cherchent à cacher des informations extrêmement sensibles, une utilisation fréquente peut faire de vous l’objet de surveillance.

- Même ceux qui ne cherchent pas à cacher des informations extrêmement sensibles sont exposés à des risques. Par exemple, le fait de partager des fichiers en pair à pair peut révéler votre adresse IP réelle.

- Ouvrir des documents qui ont été téléchargés via Tor pendant que vous êtes en ligne vous expose également au risque de révéler votre adresse IP.

- Vous pouvez avoir de sérieux problèmes sur le Dark Web (sites .onion),auquel on peut uniquement accéder avec le navigateur Tor.