No results found

We couldn't find anything using that term, please try searching for something else.

Utiliser AnyConnect pour configurer le VPN SSL de base pour la tête de réseau du routeur avec CLI

copy tftp: flash:/webvpn/ Address or name of remote host []? 192.168.100.100 Source filename []? anyconnect-win-3.1.08009-k9.pkg Destination file

copy tftp: flash:/webvpn/ Address or name of remote host []? 192.168.100.100 Source filename []? anyconnect-win-3.1.08009-k9.pkg Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]? Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg... Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! [OK - 37997096 bytes] 37997096 bytes copied in 117.644 secs (322984 bytes/sec)

Une fois que vous avez copier l’ image AnyConnect dans la mémoire flash du routeur , elle doit être installer à l’ aide de la ligne de commande . Plusieurs packages is peuvent AnyConnect peuvent être installer lorsque vous spécifier un numéro d’ ordre à la fin de la commande d’ installation . Cela is permet permet au routeur d' agir comme tête de réseau pour plusieurs système d' exploitation client . Lorsque vous installer le package AnyConnect , il is déplace le déplacer également vers l 'flash:/webvpn/ directory s'il n'y a pas été copié initialement.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully Sur les version de code qui ont été publier avant 15.2(1)T , la commande pour installer le PKG est légèrement différente .

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 étape 3 . générer une paire de clé rsa et un certificat auto-signer

étape 3 . générer une paire de clé rsa et un certificat auto-signerLorsque vous configurez SSL ou toute fonctionnalité qui implémente l'infrastructure à clé publique (PKI) et les certificats numériques, une paire de clés Rivest-Shamir-Adleman (RSA) est requise pour la signature du certificat. Cette commande génère une paire de clés RSA, qui est ensuite utilisée lors de la génération du certificat PKI auto-signé. Utilisez un module de 2 048 bits, ce n’est pas obligatoire, mais il est recommandé d’utiliser le plus grand module disponible pour une sécurité et une compatibilité améliorées avec les ordinateurs clients AnyConnect. Il est également recommandé d'utiliser une étiquette de clé descriptive qui s'associe à la gestion des clés. La génération de clé peut être confirmée à l’aide de la show crypto key mypubkey rsa commande.

remarqu : comme il exister de nombreux risque de sécurité lorsque les clé rsa sont rendre exportable , la pratique recommander est de s' assurer que les clé sont configurer pour ne pas être exportable , ce qui est le cas par défaut . Les risque qui sont impliquer lorsque vous rendre les clé rsa exportable sont discuter dans ce document : déploiement des clé rsa dans une pki .

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

storage Device : not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 f70d0101 01050003 82010f00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827f581e 57F72074 fd803eea 693ebacc 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2fbb3035 04E3770B 01155368 c4a5b488 D38F425C 23e430ed 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55d410db ecc0e2d9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443ad87 0E66C2B1 4E0CB6E9 81569df2 db0fe9f1 1a9e737f 617dc68b 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6d020301 0001Une fois la paire de clé rsa générer , un point is doit de confiance PKI doit être configurer avec ces information de routeur et cette paire de clé rsa . Le nom commun ( cn ) dans le champ Subject - is peut Name is peut peut être configurer avec l' adresse IP ou le nom de domaine complet ( FQDN ) que les utilisateur utiliser pour se connecter à la passerelle AnyConnect . Dans cet exemple , les clients is utilisent utiliser le nom de domaine complet defdenofa-SSLVPN.cisco.com lorsqu'ils tentent de se connecter. Bien que ce ne soit pas obligatoire, lorsque vous entrez correctement dans le CN, cela permet de réduire le nombre d'erreurs de certificat qui sont demandées lors de la connexion.

Remarque : plutôt que d'utiliser un certificat auto-signé généré par le routeur, il est possible d'utiliser un certificat émis par une autorité de certification tierce. Cela peut être fait par quelques méthodes différentes, comme discuté dans ce document : Configuration de l'inscription de certificat pour une PKI.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIRUne fois le point de confiance correctement défini, le routeur doit générer le certificat à l’aide de la crypto pki enroll commande. Avec ce processus, il est possible de spécifier d'autres paramètres, tels que le numéro de série et l'adresse IP, mais cela n'est pas obligatoire. La génération du certificat peut être confirmée à l’aide de la show crypto pki certificates commande.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT Étape 4. Configurer des comptes d'utilisateurs VPN locaux

Étape 4. Configurer des comptes d'utilisateurs VPN locauxBien qu'il soit possible d'utiliser un serveur AAA (Authentication, Authorization, and Accounting) externe, l'authentification locale est utilisée dans cet exemple. Ces commandes créent un nom d'utilisateur VPNUSER et créent également une liste d'authentification AAA nommée SSLVPN_AAA.

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACOÉtape 5. Définition du pool d'adresses et de la liste d'accès du tunnel partagé à utiliser par les clients

Étape 5. Définition du pool d'adresses et de la liste d'accès du tunnel partagé à utiliser par les clientsUn pool d'adresses IP locales doit être créé pour que les adaptateurs client AnyConnect puissent obtenir une adresse IP. Assurez-vous de configurer un pool suffisamment grand pour prendre en charge le nombre maximal de connexions client AnyConnect simultanées.

Par défaut, AnyConnect fonctionne en mode tunnel complet, ce qui signifie que tout trafic généré par la machine cliente est envoyé à travers le tunnel. Comme cela n'est généralement pas souhaitable, il est possible de configurer une liste de contrôle d'accès (ACL) qui définit le trafic, qui peut ou ne peut pas être envoyé à travers le tunnel. Comme avec d'autres implémentations de liste de contrôle d'accès, le refus implicite à la fin élimine le besoin d'un refus explicite ; par conséquent, il est seulement nécessaire de configurer des instructions d'autorisation pour le trafic qui peut être tunnellisé.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255 étape 6 . configuration de l' interface de modèle virtuel ( vti )

étape 6 . configuration de l' interface de modèle virtuel ( vti )Les vti dynamique fournissent une interface d'accès virtuel séparée à la demande pour chaque session VPN qui permet une connectivité hautement sécurisée et évolutive pour les VPN d'accès à distance. La technologie DVTI remplace les crypto-cartes dynamiques et la méthode Hub and Spoke dynamique qui permet d'établir des tunnels. Comme les DVTI fonctionnent comme toute autre interface réelle, elles permettent un déploiement d'accès à distance plus complexe, car elles prennent en charge la qualité de service, le pare-feu, les attributs par utilisateur et d'autres services de sécurité dès que le tunnel est actif.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual - Template 1 ip unnumbered Loopback0étape 7 . configurer la passerelle WebVPN

étape 7 . configurer la passerelle WebVPNLa passerelle WebVPN définit l’adresse IP et le ou les ports utilisés par la tête de réseau AnyConnect, ainsi que l’algorithme de cryptage SSL et le certificat PKI présentés aux clients. Par défaut, la passerelle prend en charge tous les algorithmes de cryptage possibles, qui varient en fonction de la version de Cisco IOS sur le routeur.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice Étape 8. Configurer le contexte WebVPN et la stratégie de groupe

Étape 8. Configurer le contexte WebVPN et la stratégie de groupeLe contexte WebVPN et la stratégie de groupe définissent des paramètres supplémentaires utilisés pour la connexion client AnyConnect. Pour une configuration AnyConnect de base, le contexte sert simplement de mécanisme utilisé pour appeler la stratégie de groupe par défaut utilisée pour AnyConnect. Cependant, le contexte peut être utilisé pour personnaliser davantage la page de démarrage WebVPN et le fonctionnement de WebVPN. Dans le groupe de stratégies défini, la liste SSLVPN_AAA est configurée comme la liste d'authentification AAA dont les utilisateurs sont membres. La function svc - enabled commande est l' élément de configuration qui permet aux utilisateur de se connecter au client VPN SSL AnyConnect plutôt qu' au seul webvpn par le biais d' un navigateur . Enfin , les commandes is définissent SVC supplémentaire définir des paramètre qui ne concerner que les connexion SVC :svc address - pool is indique indique à la passerelle de distribuer les adresse dans le POOL SSLVPN aux client ,svc split include définit la politique de tunnel partagé par ACL 1 définie ci-dessus et svc dns-server définit le serveur DNS utilisé pour la résolution de noms de domaine. Avec cette configuration, toutes les requêtes DNS sont envoyées au serveur DNS spécifié. L'adresse reçue dans la réponse à la requête détermine si le trafic est envoyé ou non à travers le tunnel.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY function svc - enabled svc address - pool " SSLVPN_POOL " netmask 255.255.255.0 svc split include acl 1 svc dns - server primary 8.8.8.8

default - group - policy sslvpn_policyÉtape 9. Configurer un profil client (facultatif)

Étape 9. Configurer un profil client (facultatif)Contrairement aux ASA, Cisco IOS ne dispose pas d'une interface utilisateur graphique intégrée qui peut aider les administrateurs à créer le profil client. Le profil client AnyConnect doit être créé/modifié séparément avec l’Éditeur de profil autonome.

Conseil : recherchez anyconnect-profileeditor-win-3.1.03103-k9.exe.

Pour que le routeur déploie le profil, procédez comme suit :

- Téléchargez-le vers la mémoire Flash IOS à l’aide de ftp/tftp.

- utiliser cette commande pour identifier le profil qui venir d' être télécharger :

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

Conseil : sur les versions de Cisco IOS antérieures à 15.2(1)T, cette commande doit être utilisée : webvpn import svc profile <profile_name> flash:<profile.xml>.

Sous le contexte , utiliser cette commande pour lier le profil à ce contexte :

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILEremarqu : utiliser l' outil de recherche de commande afin d' obtenir plus d' information sur les commande utiliser dans cette section .

Vérifier

VérifierUtilisez cette section pour confirmer que votre configuration fonctionne correctement.

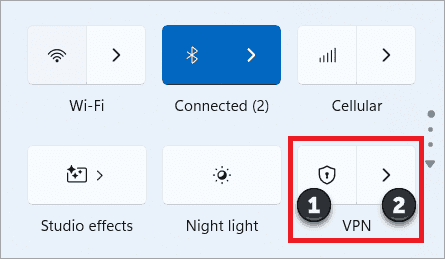

Une fois la configuration is terminée terminer , lorsque vous accéder à l' adresse et au port de la passerelle par le navigateur , il is revient revenir à la page de démarrage WebVPN :

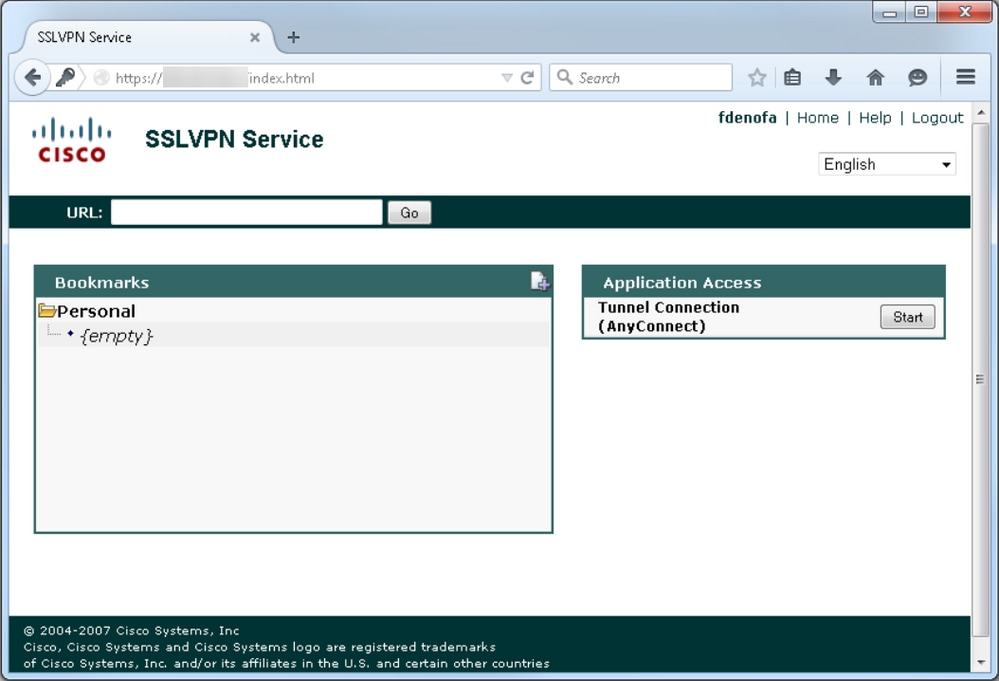

Une fois connecter , la page is affiche d' accueil WebVPN s' affiche . À partir de là , cliquer surTunnel Connection (AnyConnect). Lorsqu’Internet Explorer est utilisé, ActiveX est utilisé pour pousser vers le bas et installer le client AnyConnect. S'il n'est pas détecté, Java est utilisé à la place. Tous les autres navigateurs utilisent Java immédiatement.

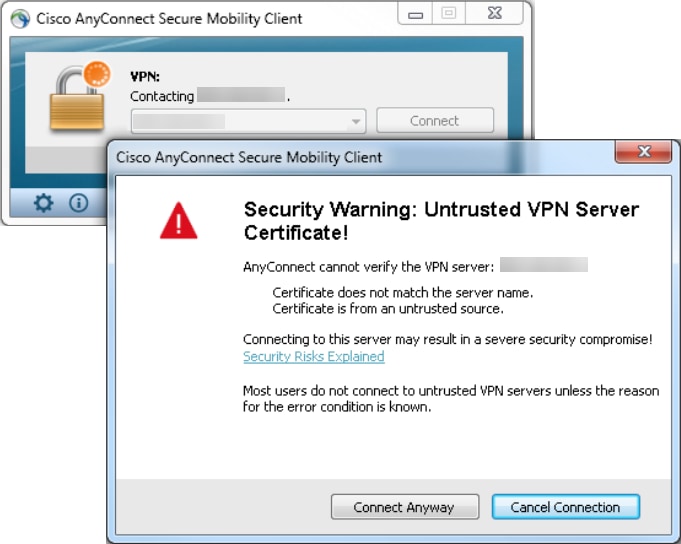

Une fois l'installation terminée, AnyConnect tente automatiquement de se connecter à la passerelle WebVPN. Comme un certificat auto-signé est utilisé pour que la passerelle s'identifie, plusieurs avertissements de certificat apparaissent lors de la tentative de connexion. Ils sont attendus et doivent être acceptés pour que la connexion puisse continuer. Afin d'éviter ces avertissements de certificat, le certificat auto-signé présenté doit être installé dans le magasin de certificats de confiance de l'ordinateur client, ou si un certificat tiers est utilisé, le certificat de l'autorité de certification doit être dans le magasin de certificats de confiance.

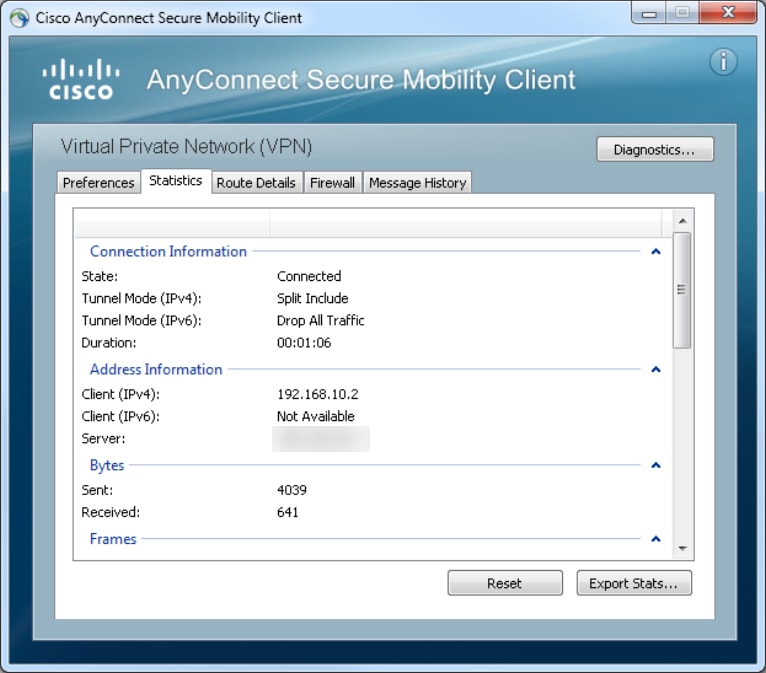

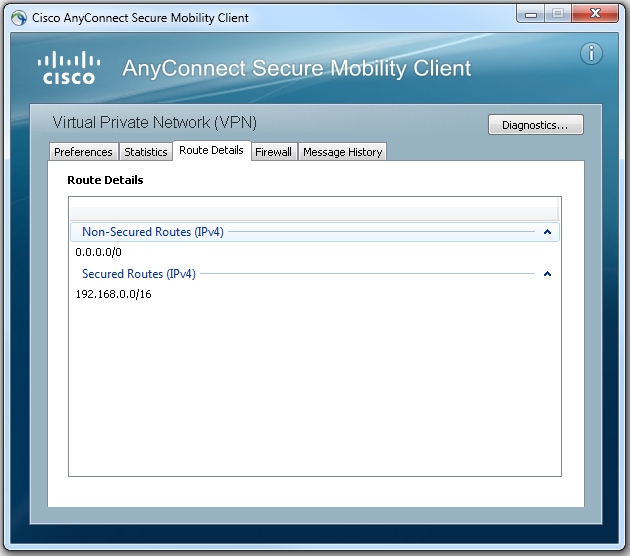

Lorsque la connexion a terminé la négociation, cliquez sur l’gear icône située en bas à gauche de AnyConnect. Elle affiche des informations avancées sur la connexion. Sur cette page, il est possible d'afficher certaines statistiques de connexion et les détails de route obtenus à partir de la liste de contrôle d'accès du tunnel partagé dans la configuration de la stratégie de groupe.

Voici le résultat final de la configuration de l'exécution des étapes de configuration :

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto is profile vpn is profile anyconnect profiler sslvpn_profil flash : test - profile.xml ! access - list 1 permettre 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint sslvpn_tp_selfsigned inservic ! webvpn context SSLVPN_CONTEXT virtual - template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY function svc - enabled svc address - pool " SSLVPN_POOL " netmask 255.255.255.0 svc split include acl 1 svc dns - server primary 8.8.8.8

svc profile SSLVPN_PROFILE default - group - policy sslvpn_policy

Dépannage

DépannageCette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Il exister quelques composant courant à vérifier lorsque vous dépanner des problème de connexion AnyConnect :

- Comme le client doit présenter un certificat, le certificat spécifié dans la passerelle WebVPN doit être valide. L'émission d'une

show crypto pki certificate affiche les informations relatives à tous les certificats du routeur. - Chaque fois qu'une modification est apportée à la configuration WebVPN, il est recommandé d'émettre un

no inservice etinservice sur la passerelle et le contexte. Cela permet de s'assurer que les modifications prennent effet correctement. - Comme mentionné précédemment, il est nécessaire de disposer d’un PKG AnyConnect pour chaque système d’exploitation client qui se connecte à cette passerelle. Par exemple, les clients Windows nécessitent un PKG Windows, les clients Linux 32 bits nécessitent un PKG Linux 32 bits, etc.

- Lorsque vous considérez que le client AnyConnect et le WebVPN basé sur navigateur utilisent SSL, le fait de pouvoir accéder à la page d’accueil WebVPN indique généralement qu’AnyConnect est en mesure de se connecter (en supposant que la configuration AnyConnect appropriée est correcte).

Cisco is offre IOS offrir diverses option de débogage WebVPN qui peuvent être utiliser pour dépanner les connexion défaillant . Voici le résultat générer par debug WebVPN aaa , debug WebVPN tunnel et show webvpn session lors d' une tentative de connexion réussir :

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471Informations connexes

Informations connexes