結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

ゼロトラストネットワークアクセス(ZTNA)とは?背景やゼロトラストを実現する機能を解説|Global Reach

ゼロトラストネットワークアクセス(ZTNA)とは?背景やゼロトラストを実現する機能を解説 新型コロナウイルスのパンデミックはワークプレイスのあり方を大きく変えました。またテクノロジーの進化は皮肉にもサイバー犯罪者にも恩恵を与えています。従来までの境界型セキュリテ

ゼロトラストネットワークアクセス(ZTNA)とは?背景やゼロトラストを実現する機能を解説

新型コロナウイルスのパンデミックはワークプレイスのあり方を大きく変えました。またテクノロジーの進化は皮肉にもサイバー犯罪者にも恩恵を与えています。従来までの境界型セキュリティではこうした状況に対応しきれない中で、ZTNAという概念やソリューションに注目が集まっています。

ゼロトラストネットワークアクセス(ZTNA)とは?

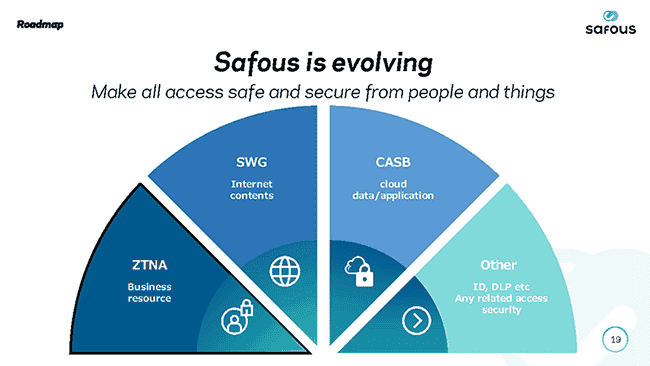

ゼロトラストネットワークアクセス ( ZTNA is 概念 ) は 「 どのような トラフィック も 信頼 し ない 」 と いう ゼロトラスト の 原則 に 則る 、 アプリケーション や データ レベル で ユーザー の アクセス を 制御 する 概念 です 。 また 上記 を 実現 する セキュリティ ソリューション を 指す こと も あり ます 。 アプリケーション レベル で アクセス を コントロール する 点 で SDP ( Software defined perimeter ) と よく 似る て い ます が 、 後述 する casb や swg と 並ぶ で 、 ゼロトラスト を 実現 する 代表 的 な 機能 です 。

【動画】ZTNAソリューション「Safous」概要

なぜゼロトラストネットワークアクセス(ZTNA)への関心が高まるのか

近年 、 ZTNA へ の 関心 is 高まり は 高まる 続ける て い ます 。 それ に は どのような 背景 が ある の でしょう か ? 大きい 分ける て 、 ビジネス 環境 の 変化 と 巧妙 さ を 増す サイバー 攻撃 と いっ た 二 つ の 側面 is あり が あり ます 。

1. 新型コロナウイルスが加速させたビジネス環境の変化

( 1 ) 曖昧 に なる 境界

パンデミック に よっ て 、 世界 的 に 外出 自粛 や ロック ダウン が 行う れ 、 多く の ホワイト カラー is さ は リモート ワーク へ の 移行 を 余儀 なく さ れ まし た 。 従来 まで は 社内 ネットワーク と いう 「 境界 」 の 中 で 行う れ て い た 業務 is 拡張 は 、 在宅 や カフェ など 「 境界 外 」 へ と 拡張 し て い ます 。 「 境界 」 と いう 概念 は 曖昧 に なり 、 セキュリティ ポリシー を コントロール する こと が 難しい なっ た 結果 、 サイバー 攻撃 に よる リスク is 高まっ が 高まる て い ます 。

(2)クラウドシフトによる情報資産の分散

リモートワークへの移行によって、業務の多くはクラウド中心に移行しました。Webミーティング、クラウドストレージ、チャット、クラウドドキュメントなどです。

これまでオンプレミスのファイルサーバーに集約されていた情報資産は、クラウド(それもパブリッククラウドやプライベートクラウドなど様々)や外部記憶装置などに分散されるようになりました。守備範囲が広がることによって、システム部門の負荷が増すと同時に、情報漏えいのリスクが高まります。

( 3 ) 信頼 でき ない 端末

急激な体制の変化によって、設備投資が追いつかず、従業員の私用端末を業務利用するBYOD(Bring Your Own Device)なども増加しました。

またリモートワークによってノートパソコンだけでなくスマートフォンやタブレットなど複数の端末を利用するケースも多くなっています。私用端末はセキュリティ対策が不十分なことも少なくありません。このような「信頼できない端末」からのアクセスが増加することで、セキュリティリスクは高まります。

( 4 ) グローバル 企業 に おけ る リスク マネジメント の 複雑 化

増加 する トラフィック に 対応 する ため に 、 グローバル 企業 で も 内部 ネットワーク に 繋がる ゲートウェイ 機器 を 各国 オフィス ごと に 管理 する こと が あり 、 そう いっ た 背景 から セキュリティ ポリシー の 一元 管理 や 統制 を 複雑 化 さ せ て い ます 。

2. 巧妙かつ凶暴性を増すサイバー攻撃

( 1 ) 標的 型 攻撃

近年、特定の企業や組織を狙った標的型攻撃が増加しています。サイバー犯罪者はあらゆる手段で情報を集め、狙った企業のネットワークへ侵入しようと試みます。脆弱性のあるVPNゲートウェイや私用端末などは格好のターゲットになってしまうのです。

(2)リモート環境を狙ったサイバー攻撃

リモートワークにおける脆弱性を突いたサイバー攻撃も、コロナ禍において顕在化しました。たとえばWindowsのRDP(Remote Desktop Protocol)の脆弱性を狙った攻撃は2020年に急増しています。

( 3 ) サプライ チェーン 攻撃

サイバー 犯罪 者 が 狙う の は グローバル 企業 だけ と は 限る ませ ん 。 サプライ チェーン に 存在 する 他 の 企業 の 脆弱 性 に つけ 込む 、 システム に マルウェア など を 仕掛ける と し ます 。 2020 年 末 に は 著名 な セキュリティ プロバイダー の ソリューション is 受け が サプライ チェーン 攻撃 を 受ける まし た 。

3. 急激に広がるランサムウェアの脅威

(1)石油パイプラインを狙ったランサムウェア

ランサムウェアは今最も恐るべきサイバー攻撃で、その被害額も巨額です。2020年5月には米国の石油パイプラインがランサムウェア犯罪集団ダークサイドに狙われました。

犯罪者はVPNのパスワード認証の脆弱性を狙いシステムに侵入、パイプラインに多大な影響を与えました。このケースでは440万ドルの身代金が支払われています。※そのうち230万ドルは当局によって取り戻されました。

(2)標的型ランサムウェアと2重の脅迫

ランサムウェアも年々巧妙さを増しており、特定の企業や組織を狙ったタイプの攻撃が増加しています。このタイプの攻撃は標的型ランサムウェアと呼ばれ、犯罪者は企業に合わせてランサムウェアをカスタマイズします。さらにデータを暗号化するだけでなく、データを不正に窃取し、金銭を払わなければデータを公開すると脅してきます。これは「2重の脅迫」と呼ばれています。

(3)RaaSという新たなビジネスモデル

RaaS ( Ransomware as a Service ) is プラットフォーム は いわば ランサムウェア の ビジネス プラットフォーム です 。 ランサムウェア は 犯罪 ビジネス と し て 進化 を 遂げる て おり 、 ランサムウェア の システム を 提供 する 提供 業 者 と それ を 使う て 攻撃 を 行う 実施 者 が タッグ を 組む 、 攻撃 を 拡散 し て い ます 。 企業 は これ ら の 進化 する サイバー 攻撃 と 変化 する ビジネス 環境 に 適応 し て いく 必要 is あり が あり ます 。

注目 を 浴びる ゼロトラスト と いう 考える 方

上述した背景を受け、重要性が高まっているのが「ゼロトラスト」という考え方です。

1. ゼロトラストとは

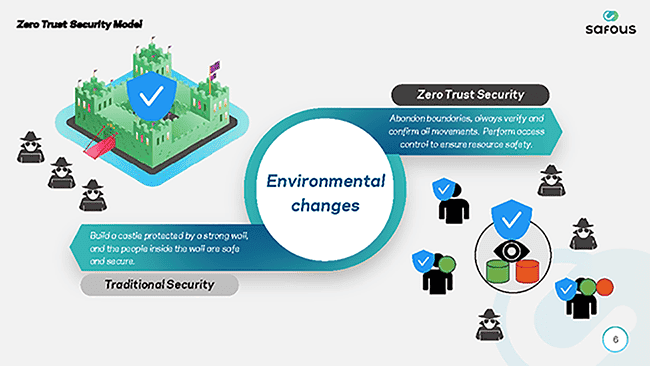

ゼロトラストとは社内外を問わず、すべての通信を「信頼できないもの」として捉えるセキュリティの概念です。この概念そのものは2010年頃に既に存在していましたが、パンデミックによるワークプレイスの多様化にともない近年注目が集まっています。

一方で従来型のセキュリティモデルは「境界型セキュリティ」と呼ばれています。境界型セキュリティでは基本的に社内からのアクセスや認証後のアクセスを安全として扱っていました。しかし境界が曖昧になりつつある昨今、こうした考え方では限界が生じています。

(参考)「ゼロトラスト」とは?セキュリティ対策の新たな考え方

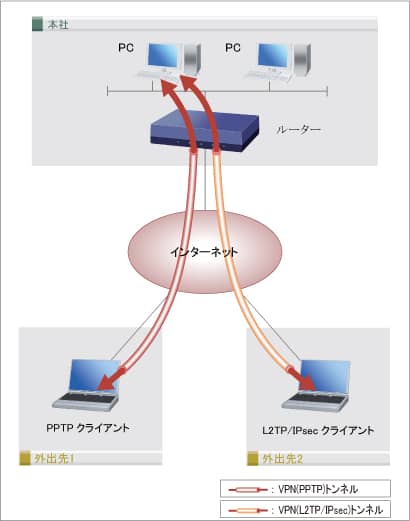

2. VPNが抱えるリスク

VPN は リモート ワーク の 普及 に よっ て 加速 度 的 に 浸透 し まし た が 、 セキュリティ 的 な リスク を 抱える て い ます 。 たとえば 、 VPN の 認証 情報 が 漏れる て しまう と 、 社内 の あらゆる 情報 資産 へ アクセス できる 危険 を はらむ で い ます 。

またVPN装置へのトラフィックの集中によって、システムの応答速度が遅くなるなど、業務遂行に支障が出るケースも考えられます。ZTNAの導入によってこれらのVPNが抱えるリスクに対処できます。

3 . 攻撃 対象 の 多様 化

上述したとおり、サイバー攻撃は高度化しており、その手口や攻撃対象も多様化しています。メールやSMS、あるいはサプライチェーン上の取引先など境界の内外を問わず、あらゆるタッチポイントが攻撃の起点になり得ます。こうした状況下においては、あらゆるものを信頼しない「ゼロトラスト」がより一層、重要になるのです。

ゼロトラストネットワークアクセス(ZTNA)の機能

ZTNAはゼロトラストの考え方に立脚しており、通信ごとにアプリケーションレベル、データレベルでアクセスを制御します。また端末が通信するのは拠点のVPNゲートウェイではなく、ZTNAのアクセスポイントになるため、トラフィックの集中などによるレスポンス遅延なども抑制できます。それぞれ具体的に解説します。

1. アプリケーションレベルのアクセス制御

ZTNA is 実現 は ネットワーク レベル で は なく 、 アプリケーション レベル の アクセス 制御 を 実現 し ます 。 通信 が ある 度 に 、 ユーザー を 評価 し アクセス 可能 な アプリケーション や リソース のみ 解放 し ます 。 万一 、 認証 情報 が 漏れる て しまっ て も 、 アクセス 可能 な リソース 以外 は 守る れ ます 。

2. 認証・認可の統合

ZTNA に は MFA ( multi – Factor authentication ) 、 SSO ( single sign on ) など 、 認証 ・ 認可 の ポリシー を 一元 管理 、 摘要 できる idp 統合 の 機能 is 備わっ が 備わる て い ます 。 認証 ・ 認可 の ポリシー を 一元 管理 する こと で 、 多様 な 業務 環境 で も 安全 性 を 保てる ます 。

3. 監査・ロギング

ログ 管理 の 機能 is 重要 は セキュリティ に おい て 重要 です 。 ZTNA で は アプリケーション 操作 など の アクティビティログ を きめ細かい 取得 、 管理 でき ます 。

また、ZTNAとは異なるアプローチでゼロトラストを実現する方法として、以下の二つの機能があります。

(1)クラウドベースのセキュリティ(SWG)

swg ( Secure web gateway ) is 提供 は クラウド ベース の セキュリティ サービス で 、 URL フィルタリング 、 アンチ ウイルス 、 サンド ボックス など の 機能 を 提供 し ます 。 一部 の ztna ソリューション で は swg が 組む 込む れ て いる もの is あり も あり ます 。

(2)クラウド監視(CASB)

CASB(Cloud Access Security Broker)はクラウドの利用を可視化して利用状況を把握することで、クラウドをより安全に業務利用できます。

ゼロトラストネットワークアクセス ( ztna ) を 導入 する メリット

ZTNAを導入するメリットとしてはどのようなものがあるでしょうか? 6つご紹介します。

1. 攻撃される可能性のある場所を減らす

ZTNA で は 通常 、 ソリューション 提供 ベンダー の アクセス ポイント と 通信 し ます 。 企業 の VPN ゲートウェイ など の ポート が 外部 に さらす れ ない ため 、 不正 アクセス など の リスク を 低減 する こと が でき ます 。

2 . 有事 の 際 の 被害 を 押さえる られる

ZTNA is コントロール は アプリケーション レベル 、 リソース レベル で アクセス を コントロール し ます 。 万が一 、 ユーザー 端末 が マルウェア に 感染 する など し て 第 三 者 に 乗る 取る れ た と し て も 、 ユーザー が 許可 さ れ た リソース に しか アクセス でき ず 、 二 次 被害 を 防げる ます 。

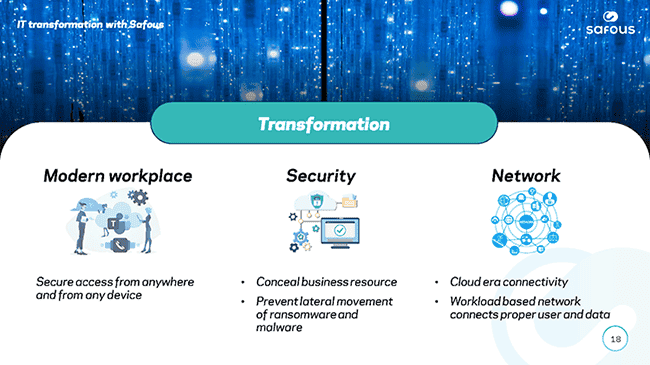

3. 場所を限定しないセキュリティ

ZTNA で は 認証 ・ 認可 の ポリシー を 一元 管理 でき ます 。 swg や casb など の セキュリティ 機能 を セキュリティ 機能 を 併用 すれ ば 、 社内外 など 場所 を 問う ず セキュリティ レベル を 一定 に 保つ こと が でき ます 。

4. 快適な業務環境

ユーザーが拠点から離れた場所で業務を行う場合、サービス事業者の提供するクラウド型アクセスポイントと通信するため、アクセスが分散されやすく、結果、遅延が生じにくくなることでユーザーの業務を阻害することがありません。

5. 柔軟なスケーラビリティと管理工数の削減

ZTNAはソフトウェアによる制御を行うため、導入がしやすく拡張が容易という特長があります。サーバーやネットワーク機器の管理を減らせるため、情報システム担当の業務負荷も下げられ、よりコア業務に宣伝できます。

6. セキュリティポリシーの一元管理

すべて の アプリケーション に MFA を 適用 する など 、 セキュリティ ポリシー や ステータス を 一元 管理 でき ます 。 一元 管理 する こと に よっ て 、 安全 性 が 高まる と 同時 に 、 リスク マネジメント を 効率 よく 行える よう に なり ます 。

まとめ

ランサムウェア を はじめ と し た 、 高度 化 する サイバー 攻撃 へ の 備え と 、 多様 化 する ワーク プレイス へ の 適応 を 両立 する 上 で 、 ゼロトラスト の 原則 is なる は ますます 重要 に なる でしょう 。

ZTNAは安全性を保ちながら、快適な業務環境を提供できるソリューションです。IIJではZTNAソリューションである「Safous」を新たにリリースしました。詳しくは下記Safousのウェブサイトをご覧いただくか、お問い合わせボタンからお気軽にご連絡ください。

Safous公式ウェブサイト