結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

次世代リモートアクセスの実現方法|ゼロトラストによる脱VPNへの道筋|ブログ|NRIセキュア

昨今、在宅勤務、シェアオフィス勤務、モバイルワーク等のテレワークは従来からの働き方の一つとして取り入れられており、徐々に浸透しつつあります。加えて、新型コロナウイルス感染症(COVID-19)の影響を受けて、各企業はこの働き方を全社、全国規模に拡張する必要性に迫られています。 昨年から今

昨今、在宅勤務、シェアオフィス勤務、モバイルワーク等のテレワークは従来からの働き方の一つとして取り入れられており、徐々に浸透しつつあります。加えて、新型コロナウイルス感染症(COVID-19)の影響を受けて、各企業はこの働き方を全社、全国規模に拡張する必要性に迫られています。

昨年から今年に渡り発令された緊急事態宣言の際に、一時的な対応としてVPNを利用したり、クラウドサービスの利用制限を緩和したりと、事業継続のために必要な措置をしたものの、セキュリティの評価や見直しと言ったところができておらず、漠然とした不安を抱えているという企業も多いのではないでしょうか。

VPNを利用し続けることによって帯域が無駄に消費され、業務に遅延が生じてしまった例や、クラウドサービス利用におけるルールの策定ができておらず、情報漏洩をしてしまったという例もあります。

本記事では、テレワークの暫定的な対応をしたが、恒久的にはどのような仕組みでテレワークを全社導入すればいいのか、その際に注目すべきセキュリティはどういったところなのかに焦点を当て、新しいリモートアクセスの実現方法をご紹介いたします。

コロナ 渦 に おけ る 企業 の IT 戦略 の 変化

昨年より、新型コロナウイルス感染症の影響により、テレワーク化とクラウド利用の推進の優先度を高めている企業が多く、関連してセキュリティの見直しを検討している企業が増えております。

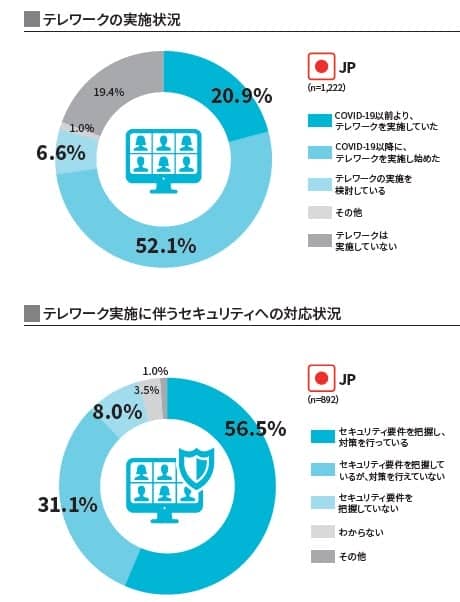

当社の実態調査によると日本では約50%の企業が昨年よりテレワークを実施し始めておりますが、その中でセキュリティへの対応まで行った企業は半数強にとどまっております。

(出典)NRIセキュアテクノロジーズ「NRI Secure Insight 2020 ~企業における情報セキュリティ実態調査~」より抜粋

https : / / WWW . NRI – Secure .co.jp / download / insight 2020 – REPORT

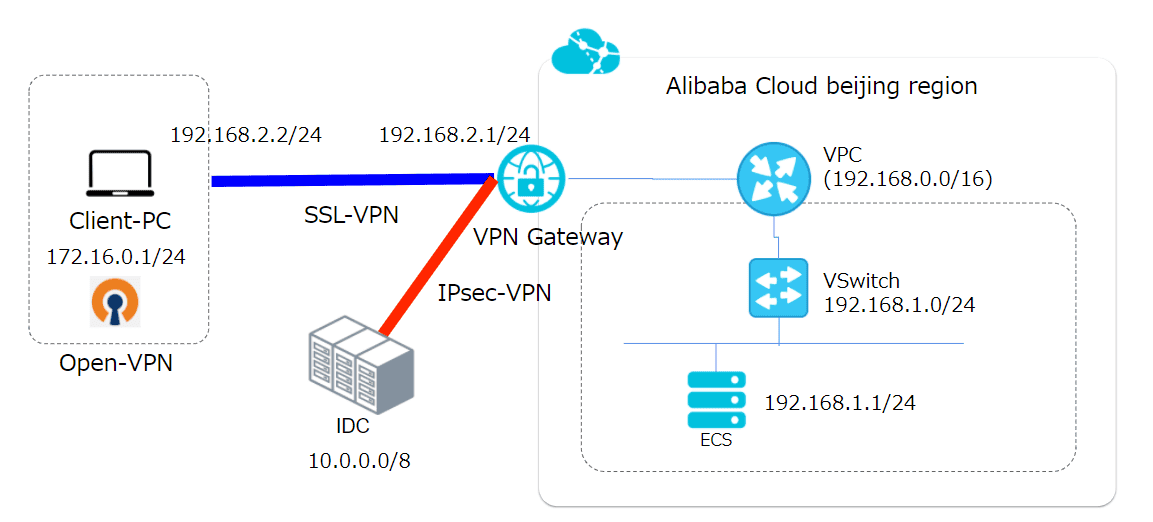

また、リモートアクセスの手段としては、VPNを活用し、支給されたPCから社内NWにアクセスしたり、社内に存在する端末にリモートデスクトップで接続することで、社内リソースにアクセスしたりするケースがほとんどです。

VPN 利用 に おけ る 課題

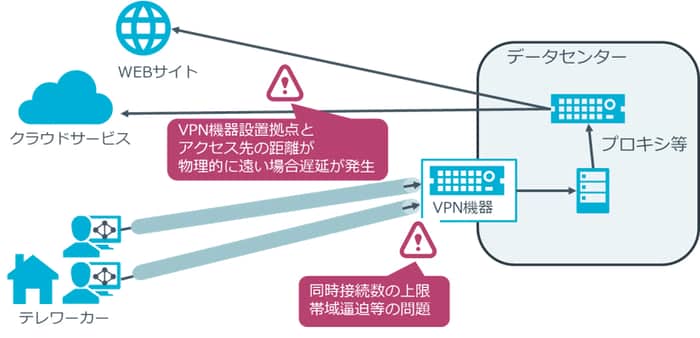

VPNを利用したテレワークは、既に設置しているVPN装置を利用すればスムーズなテレワーク導入ができますが、以下のような課題があります。

課題① トラフィック集中や非効率な経路での通信遅延

全社的にテレワークを実施した際、トラフィックが集中することによるレスポンスの低下や遅延が発生する可能性が高まります。実際にテレワークを開始し始めたばかりの頃は、WEB会議の通信が遅延したり、容量の大きなファイルのアップロードに時間がかかったりした経験のある方は多いのではないでしょうか。

暫定的な対応も可能ですが、例えばVPN機器の増設や同時接続数の増強はコスト増加に繋がりますし、VPNを利用する人や時間帯の制限は生産性低下を招くなどの課題が出てきます。

VPN 利用 時 の 通信 経路 ( NRI セキュア 作成 )

VPN 利用 時 の 通信 経路 ( NRI セキュア 作成 )

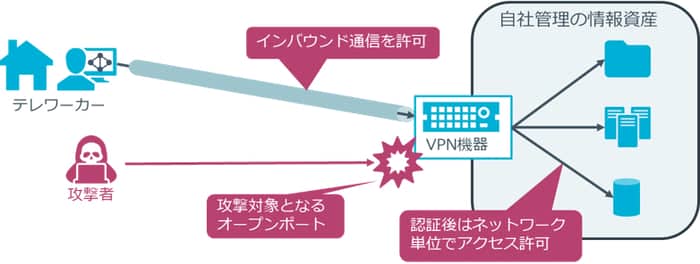

課題② VPN機器の脆弱性が狙われるリスク

世界中でのテレワーク、VPN利用者の増加に伴い、VPN機器の脆弱性を狙ったセキュリティ事故が増加傾向にあります。実際に国内外で約900社(※1)が被害にあっているとされており、日本国内においてもメガバンクや大手電機メーカーがVPN機器を入口として社内に不正アクセスされてしまった事例もあります。

攻撃者に狙われたVPN機器の脆弱性は、今から約1年以上前に発表された(※2)ものですが、CISA(※3)の 情報 で は 、 脆弱 性 が ある 時 に 認証 情報 を 盗む れ て いる と 、 パッチ を 適用 し た 後 で も 不正 侵入 さ れる 恐れ が ある と の こと です 。

脆弱性発表後にもJPCERT/CCには、この脆弱性の悪用によるActive Directoryの資格情報窃取やランサムウエアの感染といった被害が報告されています。

※1:VPN欠陥つくサイバー攻撃 国内外900社の情報流出

https : / / WWW . asahi . com / articles / ASN 8 t 3 tnmn 8 tutil 002 . HTML

※ 2 : 複数 の SSL VPN 製品 の 脆弱 性 に 関する 注意 喚起 ( JPCERT / CC )

https://www.jpcert.or.jp/at/2019/at190033.html

※3:CISA:米サイバーセキュリティ・インフラセキュリティ庁

こうした脆弱性が狙われやすい原因の1つに、VPN利用時には外部に向けてオープンポートを公開しておく必要があり、社外からのインバウンド通信を受け入れる仕組み上、VPN装置自体が攻撃面となってしまう点が挙げられます。

また、製品により粒度の違いはあるものの、一度ユーザー認証した後は社内NWへの広範囲なアクセスを許容してしまうことからも、不正侵入された後に重要情報へアクセスされてしまうなど、被害が深刻になりやすい点があります。

攻撃者に狙われやすいVPN装置のイメージ(NRIセキュア作成)

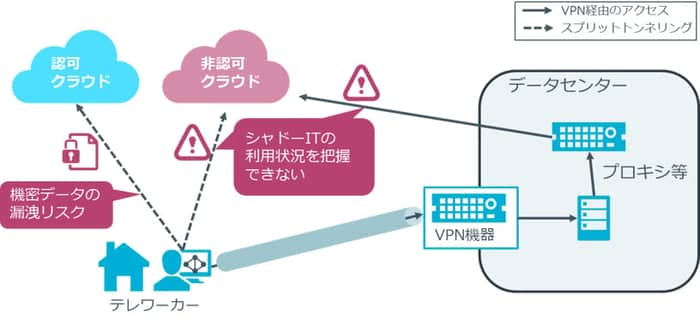

課題 ③ クラウド サービス 利用 を 把握 / 制御 でき ない

クラウドサービス利用の際に、前述の通信遅延への対策としてスプリットトンネリング(※4)と呼ばれる構成を取っている場合がありますが、この構成では社内NWを経由せずに直接インターネットへ通信できてしまうため、アクセス制御ができないだけでなく、どこへアクセスしたかのログも取れないといった問題があります。また、ユーザーに意図的にVPNクライアントを無効化された場合も同様です。

これは情報漏洩のリスクだけではなく、有事の際に企業としての説明責任を果たせないリスクも伴います。

※ 4 : スプリット トンネリング

社内リソース宛の通信はVPNのトンネル内を通り、それ以外のインターネット上のWebサイト等に対しては、VPNを経由せずに直接アクセスさせる設定のこと。

テレワーク 時 の シャドー It と 情報 漏洩 リスク ( NRI セキュア 作成 )

これ ら の 課題 is 発生 は 、 テレワーク に VPN のみ で 対応 し て いる 場合 に 発生 し ます 。 社内 リソース も クラウド 利用 も 、 安全 に アクセス さ せる ため に は 、 VPN と は 違う た 形 で の セキュリティ 対策 is 必要 が 必要 です 。

次世代のリモートアクセスツールとは

それ で は 、 VPN を 利用 せ ず 、 セキュア に 社内 リソース や クラウド へ アクセス する に は 、 どのような 方法 is 取れる が 取れる でしょう か 。 本 記事 で は 、 NRI セキュア テクノロジーズ 株式 会社 ( 以下 、 NRI セキュア ) が 販売 、 導入 支援 、 運用 支援 サービス を 提供 し て いる netskope を ご 紹介 いたし ます 。

Netskopeはクラウド利用やリモートアクセスにおける働き方を前提としたクラウドセキュリティプラットフォームです。NetskopeはSASE( ※ 5 )の中核機能として、CASB( ※ 6 )、Cloud SWG(※7)、ZTNA機能を提供します。

本記事では、前述のVPN 利用 に おけ る 課題①、②を解消するZTNA機能に焦点を当ててご紹介いたします。(課題③については、NetskopeのCASB機能で解消できます。)

クラウドサービスを安全に利用するためには ~CASBをいかに活用するか~

ZTNA ( ゼロトラストネットワークアクセス ) と は 、 ファイル サーバ や 社内 システム など 、 社内 リソース に 対する て 、 事前 定義 さ れ た 条件 に 基づく 動的 に アクセス 制御 を 行う ソリューション です 。 Netskope が 提供 する ZTNA is なり は Netskope private ACCESS ( 以下 、 NPA ) と いう サービス に なり ます 。

※ 5 SASE : 包括 的 な WAN 機能 と 包括 的 な ネットワーク セキュリティ 機能 を クラウド 上 で 一括 提供

※6 CASB:クラウドの利用状況の可視化、詳細な制御機能を提供

※7 Cloud SWG:URLフィルタやアプリケーションフィルタ、アンチウイルス、サンドボックスなどの機能を、クラウド上で提供

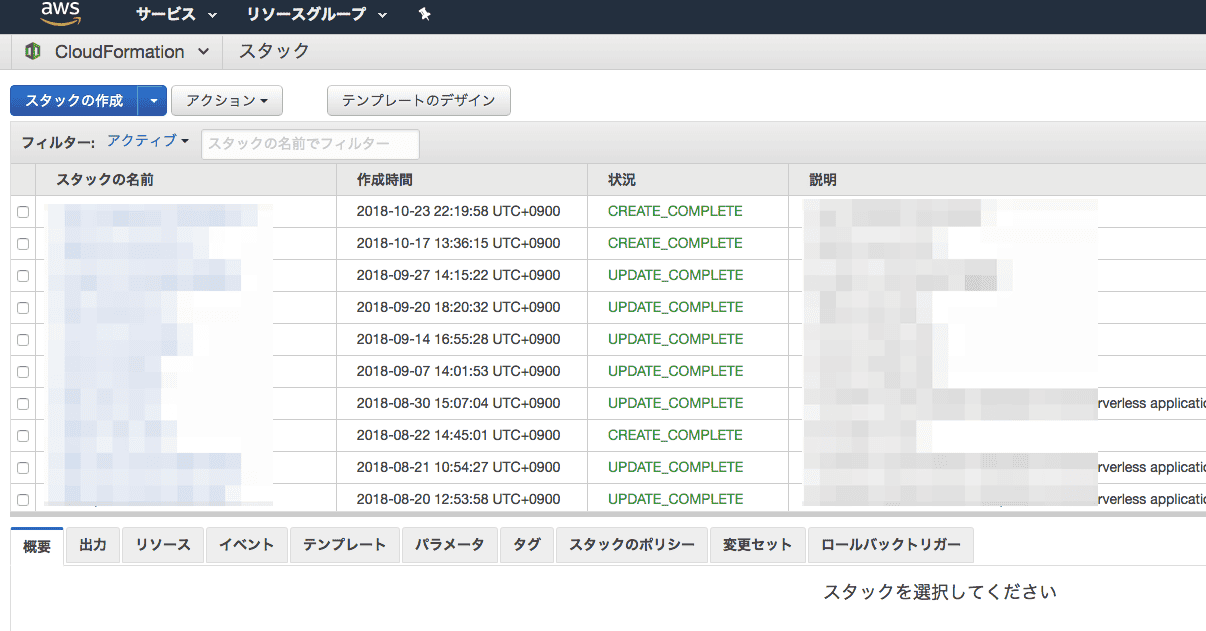

NPA を 利用 する 際 の 事前 準備 と し て 、 テレワーク 端末 に netskope エージェント を 導入 し 、 アクセス 先 の クラウド 基盤 や データ センター に 仮想 アプライアンス ( publisher と 呼ぶ ) を 設置 する 必要 is あり が あり ます 。

その後、Netskopeクラウドにてアクセス条件を定義したポリシーを作成することで、NetskopeエージェントはSSLトンネルを確立し、Netskopeのクラウドプロキシ経由で指定したクラウド基盤やデータセンターにアクセスすることが可能となります。

Netskopeを活用したクラウド基盤やデータセンターへのアクセスイメージ

(NRIセキュア作成)

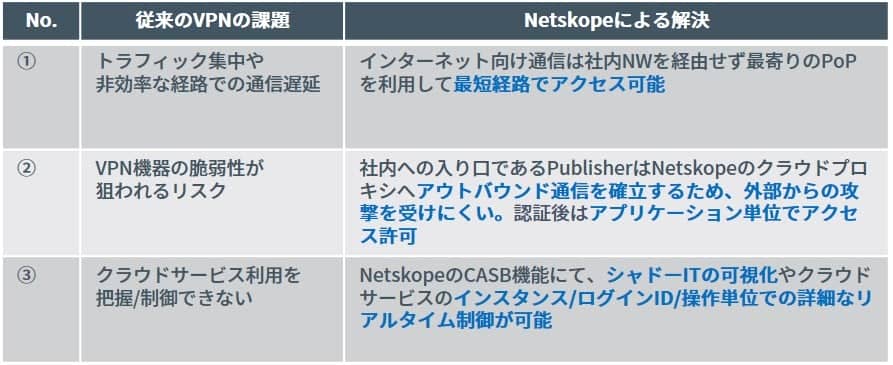

Netskope を 活用 する こと で 、 前述 の 課題 を 下記 の よう に 解決 でき ます 。

netskope を 活用 し た 従来 の VPN 利用 時 の 課題 解決 ( NRI セキュア 作成 )

NPAのユースケースとしては、自宅などの社外から社内のファイルサーバや会社ポータルサイトにアクセスできるようになるとイメージするとわかりやすいかと思います。その他、プライベートアプリの運用担当者が、NPAを利用して自宅からプライベートアプリへ限定的なアクセスを許可されることで、出社せずにシステムリリース作業を実施するといった使い方もあります。

また 、 ゼロトラスト( ※ 8 )の 概念 に 則る て 考える なら ば 、 NPA を 利用 し て 社内 へ アクセス し た 後 、 更に 重要 な 情報 に アクセス する ため に は 、 ポリシー に よる アクセス 可否 の 制御 だけ で は なく 、 都度 申請 ・ 承認 を 行う て 誰 が どの リソース に アクセス しよう と し て いる の か 本人 確認 を し 、 必要 な 時間 のみ アクセス を 許可 す べき です 。

※8 ゼロトラスト

守る べき 情報 資産 に アクセス する もの は 全て 信用 せ ず に 検証 する こと で 、 情報 資産 へ の 脅威 を 防ぐ と いう 新しい 考える 方

ゼロトラストに社内の重要情報を守るには

社内 環境 へ セキュア に アクセス し た 後 is あり は 、 すべて の リソース へ 自由 に アクセス さ せ て 良い か と 言う と そんな こと is あり は あり ませ ん 。 社内 環境 is 必要 が データ センター で も クラウド で も 、 重要 情報 へ の アクセス は 適切 な 権限 管理 と アクセス 制御 is 必要 が 必要 です 。

そこで、NRIセキュアでは、社内NWにおいて、重要情報へのアクセス制御をおこなうことができる、SecureCube Access Check(以下Access Check)を提供しております。このAccess CheckをNPAと組み合わせて利用することによって、よりゼロトラストの概念に則ったアクセス管理が可能となります。

Access Checkの詳細については以下ブログをご参照ください。

特権ID管理とは?事故事例から見るベストプラクティス

テレワークにおける特権ID管理のポイント|目指すは接続環境に依存しない統制

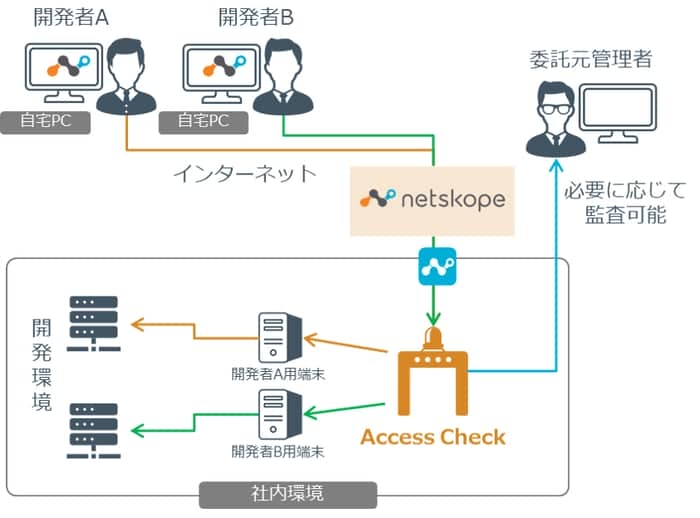

具体的には、ユーザーはNPAで社内環境へアクセスし、社内NWに設置されたAccess Checkにてサーバアクセスの申請、承認を行うことで初めて重要情報へアクセスすることができるようになります。

また、Access Checkでは重要情報へのアクセスログだけでなく、実際の操作内容や取得したファイルなども記録することが可能です。この構成により、自社はもちろん、開発などを委託しているベンダーがテレワークを行っていても、開発環境への安全なアクセスを実現することができます。

Netskopeエージェントが入ったクライアントのみ社内リソースへのアクセスを許可し、さらに担当する開発環境へのアクセスはAccess Checkでワークフローによる制御と操作内容の記録を行うことで、必要に応じて監査可能となり、不正操作の早期発見にもつながります。

NPAとAccess Checkを用いたゼロトラストな構成例(NRIセキュア作成)

NPAとAccess Checkを用いたゼロトラストな構成例(NRIセキュア作成)

おわりに

継続 し て テレワーク を 実施 する に あたる 、 今後 どの よう に 環境 整備 を する ば いい の か 、 社内 の ルール を 定める ば よい の か 、 セキュリティ リスク は どこ に 存在 する の か 、 なかなか 結論 を 出せる ない 会社 も 多い か と 思う ます 。

本記事で、リモートアクセスならびにリモートアクセス後の重要情報の守り方についてご案内させていただきましたが、少しでもテレワーク導入や継続の参考になれば幸いです。

今回 、 Netskope ならび に 、 securecube ACCESS CHECK を ご 紹介 さ せ て いただき まし た が 、 さらに 詳しい 説明 を 聞く たい と いう 際 は 、 お 気軽 に NRI セキュア まで お 問う 合わせる ください 。