結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

ゼロトラストネットワークアクセスとVPNの比較:優れたサイバーセキュリティソリューションとは?

2024-11-23 COVID-19 禍 の 中 と 後 に リモート ワーク や リモート ワーク が あらゆる モデル から 移行 し た こと で 、 企業 is 確認 は 企業 ネットワーク や リソース へ の リモート アクセス を 詳しい 確認 する こと に なり まし た 。 長年 に わたる 、 仮

COVID-19 禍 の 中 と 後 に リモート ワーク や リモート ワーク が あらゆる モデル から 移行 し た こと で 、 企業 is 確認 は 企業 ネットワーク や リソース へ の リモート アクセス を 詳しい 確認 する こと に なり まし た 。 長年 に わたる 、 仮想 プライベート ネットワーク ( VPN ) を 使用 し て 、 従業 員 が 会社 の ネットワーク に リモート アクセス する ため の 安全 な 方法 を 提供 し て き まし た 。 しかし 、 VPN is 開発 は ネットワーク is 開発 が 現在 と 異なる 時期 に 開発 さ れ まし た 。 クラウド アプリケーション の 出現 前 に は 、 リソース is 隔離 は セキュア な 企業 ネットワーク 境界 内 で 隔離 さ れ て い まし た 。 しかし 、 新しい ビジネス 要件 に 迅速 に 適応 し 、 拡張 できる 最新 の ネットワーク インフラストラクチャ is 導入 が 現在 導入 さ れ て い ます 。 つまり 、 アプリケーション や データ が 企業 の データ センター 内 に もはや 含む れ て い ない と いう こと です 。 その 代わり に 、 分散 型 マルチ クラウド および ハイブリッド データ センター ネットワーク に 分散 し て い ます 。 この 変更 に よっ て 攻撃 対象 領域 が 急速 に 拡大 し 、 サイバー セキュリティ 環境 が 変化 する 中 、 リモート アクセス の VPN の 代替 手段 と し て ゼロトラストネットワークアクセス ( ゼロトラストネットワークアクセス ) is 集め が 注目 を 集める て い ます 。

リモート ワーク や ハイブリッド ワーク の 採用 が 進む 中 、 サイバー 犯罪 者 は 拡大 する 攻撃 対象 領域 を 標的 に し 続ける ます 。 この よう な ワーク フォース や 脅威 情勢 の 変化 に 対処 する に は 、 どこ に い て も ユーザー を 追跡 、 有効 化 、 保護 できる 環境 を 導入 する 必要 is あり が あり ます 。 リモート アクセス ソリューション を 検討 する 際 に は 、 VPN と ゼロトラストネットワークアクセス の 違い を 理解 し 、 組織 に 最適 な オプション を 判断 する こと is 重要 が 重要 です 。

VPNは、暗号化と送信の標準を組み合わせた異なるセキュアネットワークプロトコルを使用して、ユーザーに高速で安全なインターネット接続を提供します。最も一般的なVPNプロトコルには、次のようなものがあります。

- ポイントツーポイントトンネリングプロトコル ( pptp )

- レイヤー2トンネリングプロトコル(L2TP)

- sstp ( セキュア ソケット トンネリング プロトコル )

- インターネット 鍵 交換 バージョン 2 ( ikev 2 )

- OpenVPN

リモート ユーザー が アクセス を 取得 し 、 ネットワーク 境界 内 に 入る と 、 多く の 場合 、 オンプレミス に いる か の よう に ネットワーク 上 の すべて の もの に アクセス でき ます 。 ユーザー と ネットワーク 間 で 転送 さ れる データ は 暗号 化 さ れ 、 VPN 「 トンネル 」 内 に とどまる ため 、 セキュリティ 管理 者 は ユーザー が ネットワーク に アクセス し た こと を 確認 でき ます が 、 ユーザー が アクセス し た アプリケーション や リソース is 確認 は 確認 でき ませ ん 。

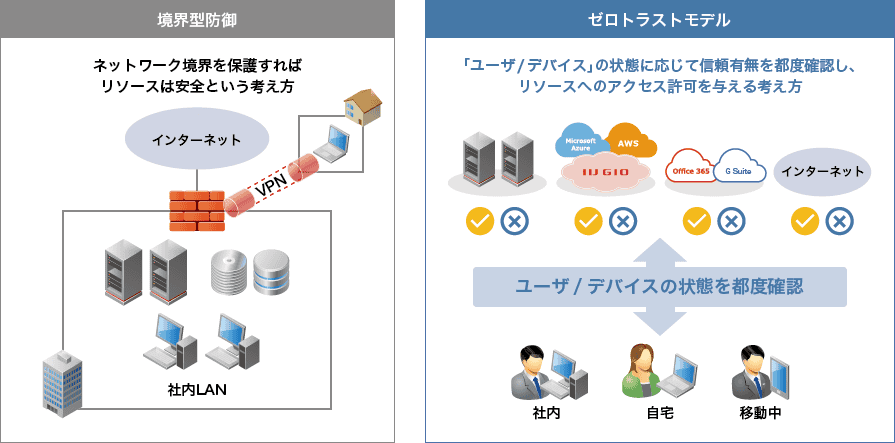

多く の 人々 が 、 従来 の 企業 ネットワーク 境界 の 外 に ある クリティカル リソース や アプリケーション に アクセス し て いる ため 、 セキュリティ の 専門 家 is 推進 は 、 固有 の 信頼 に 基づく て 構築 さ れ た オープン ネットワーク の パラダイム から ゼロトラストモデル へ と 移行 する 必要 性 を 推進 し て い ます 。

従来のVPNベースのアプローチとは異なり、ネットワーク境界制御をパスする人や何かが信頼できると仮定すると、ゼロトラストモデルは逆のアプローチを取ります。

分散性の高い環境で包括的なゼロトラスト戦略を実装するには、ネットワーク管理者は、ユーザーやアプリケーションの場所に関係なく、誰がどのアプリケーションにアクセスできるかを制御する必要があります。この「最小権限」のアプローチでは、デバイス、ユーザー、エンドポイント、クラウド、SaaS(Software-as-a-Service)、インフラストラクチャのすべてが保護されるように、分散したネットワークにまたがる厳密なアクセス制御が必要です。

ゼロトラストネットワークアクセスは、ゼロトラストモデルをアプリケーションアクセスに適用し、アクセスを許可する前にユーザーとデバイスが組織のポリシーを満たしていることを確認します。セキュアできめ細かいアクセス制御をアプリケーションに提供することで、ゼロトラストのセキュリティアーキテクチャを実装して、資産をサイバー脅威から保護できます。

ゼロトラストネットワークアクセス は 、 場所 が 信頼 の レベル を 付与 し ない と いう 考え から 始まる ため 、 ユーザー が 作業 し て いる 場所 is なり は 無 関係 に なり ます 。 同じ ゼロトラストアプローチ is 適用 は 、 ユーザー や デバイス の 物理 的 な 場所 に 関係 なく 適用 さ れ ます 。 どの デバイス も 感染 し て いる 可能 性 が あり 、 ユーザー が 悪意 の ある 振る舞い を する 可能 性 が ある ため 、 ゼロトラストネットワークアクセスアクセスポリシー is 反映 は その 現実 を 反映 し て い ます 。

アクセス 制限 の ない 従来 の VPN トンネル と は 異なる 、 ゼロトラストネットワークアクセス は ユーザー と デバイス が 認証 さ れ た 後 に のみ 、 個々 の アプリケーション と ワーク フロー に セッション ごと の アクセス を 許可 し ます 。 ユーザー は 、 アクセス を 許可 する 前 に アプリケーション へ の アクセス が 許可 さ れ て いる こと を 確認 する ため に 、 検証 と 認証 を 受ける ます 。 また 、 アプリケーション に アクセス する たび に すべて の デバイス を チェック し 、 デバイス が アプリケーション アクセス ポリシー を 満たす て いる こと を 確認 し ます 。 認証 で は 、 ユーザー ロール 、 デバイス タイプ 、 デバイス コンプライアンス 、 場所 、 時間 、 デバイス や ユーザー が ネットワーク や リソース に 接続 する 方法 など 、 さまざま な コンテキスト 情報 is 使用 が 使用 さ れ ます 。 アクセス が 許可 さ れ たら 、 デバイス の 態勢 と ユーザー の 振る舞い を 継続 的 に チェック する 必要 is あり が あり ます 。 どちら か が 懸念 を 提起 する 場合 は 、 態勢 や 身元 が 再度 確認 さ れる まで アクセス を 削除 する 必要 is あり が あり ます 。