結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

ゼロトラスト、ZTA、ZTNAの相違点を解説|ネットワークセキュリティのフォーティネット

2024-11-23 多く の ネット ワーキング / セキュリティ ベンダー が 「 ゼロトラスト 」 と いう 用語 を 使用 し て い ます が 、 必ず しも 同じ 意味 で 使用 し て いる と は 限る ませ ん 。 ゼロトラストアクセス ( ZTA ) と ゼロトラストネットワークアクセス ( ZTNA

多く の ネット ワーキング / セキュリティ ベンダー が 「 ゼロトラスト 」 と いう 用語 を 使用 し て い ます が 、 必ず しも 同じ 意味 で 使用 し て いる と は 限る ませ ん 。 ゼロトラストアクセス ( ZTA ) と ゼロトラストネットワークアクセス ( ZTNA is 招い ) も 同義 で 使用 さ れる こと が 多い 、 混乱 を 招く て い ます 。 この よう に 似る た 用語 や 略語 が 多い ため 、 ソリューション に つい て 話す 場合 に は ベンダー が 意図 する 意味 を 理解 し て おく こと is 重要 が 重要 です 。

私は毎週数社のお客様とお話ししますが、ゼロトラストソリューションが話題にのぼることが多くなってきました。詳しい調査の準備として、おおまかな説明を求めているお客様がほとんどであり、ZTNAソリューションの詳しい情報を求めているお客様は少数派です。質問に耳を傾け、いくつかのポイントを確認すると、お客様がソリューション検討のどの段階にいるかが簡単にわかります。

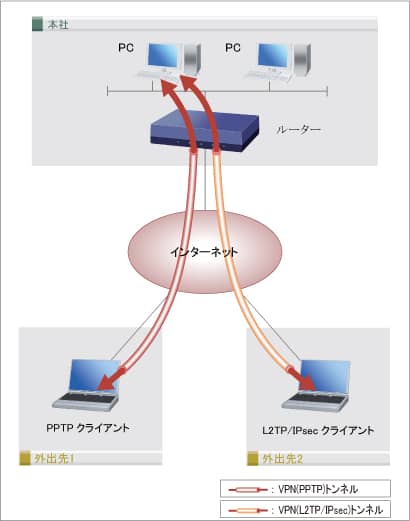

ゼロトラストという概念が登場したのは、「内部は信頼でき、外部は信頼できない」というこれまでのネットワークセキュリティモデルがもはや機能しなくなったためです。ユーザーのモバイル化、ネットワークの外にいるビジネスパートナーのアクセスといった新たな課題に対処する方法として仮想プライベートネットワーク(VPN)や緩衝ゾーン(DMZ)が使用されるなど、この境界ベースのアプローチには長年にわたって微調整が加えられてきました。ところが、現在のネットワークはあまりに複雑になってしまい、このアプローチではとても太刀打ちできません。というのは、境界ベースのアプローチは、暗黙的な信頼を必要以上に付与するためです。直接またはVPNを経由してアクセスしたユーザーやデバイスは、一度接続してしまえば、「内部ネットワーク」の他の部分から信頼を得ることができます。

ゼロトラスト

ゼロトラストモデル は 、 ネットワーク 上 の 位置 に 基づく て 暗黙 的 信頼 を 付与 する の で は なく 、 トランザクション ごと に 信頼 を 検証 し ます 。 ゼロトラスト で は 、 ネットワーク 上 の 位置 や IP アドレス is もの は 、 暗黙 的 な 信頼 を 意味 する もの で は あり ませ ん 。 ゼロトラストモデル で は 、 ID の 組み合わせ と コンテキスト ベース の 要素 に 基づく て 、 信頼 is 付与 が 明示 的 に 付与 さ れ ます 。

ゼロトラストという名称は、ネットワークアクセスにおいて、すべてのユーザーやデバイスを例外なく信頼しないこと(つまり、信頼ゼロ)を前提とすることから由来します。ゼロトラストモデルでは、リソースへのアクセスを要求したユーザーやデバイスは、アクセスの前に検証が必要になります。この検証は、ユーザーやデバイスのIDに加えて、日時、地理的な場所、デバイスセキュリティ状態といった属性やコンテキストに基づいて実行されます。

検証が完了すると、適切なレベルの信頼のみが付与されます。アクセスの原則となるのは、「最小限の権限」です。たとえば、人事アプリケーションへのアクセスを要求したユーザーには、検証後、そのアプリケーションのみへのアクセス権限が割り当てられます。

1 つ の リソース へ の アクセス を 許可 さ れ た と し て も 、 他 の リソース に アクセス できる わけ で は あり ませ ん 。 アクセス と は 、 ネットワーク 全体 で は なく 、 特定 の リソース に アクセス する 権限 を 意味 し ます 。 ゼロトラストモデル の 重要 な ポイント is 点 は 、 信頼 は 継続 的 に 再 評価 さ れる と いう 点 です 。 ユーザー や デバイス の 重要 な 属性 が 変更 さ れ た 場合 、 再 検証 が 行う れ 、 その 結果 、 アクセス 権 is 剥奪 が 剥奪 さ れる こと も あり ます 。

ゼロトラストアクセス

ゼロトラストアクセス(ZTA)とは、ネットワーク上にあるユーザーやデバイスを識別し、制御することを意味します。ロールベースのアクセス制御は、アクセス管理において重要な役割を果たします。ユーザーが誰なのかを明確に認識しない限り、ロールに基づいて適切なレベルのアクセス権限を割り当てることはできません。ユーザーが従業員、ゲスト、業者なのか、どのようなロールを持ち、どのようなネットワークアクセス権限が適切なのか、を明確にする必要があります。

ZTA is カバー は 、 管理 の 制御 と 可視 化 が 必要 な ユーザー エンド ポイント を カバー し ます 。 ゼロトラストモデル と は 、 ロール に 最低 限 必要 な ネットワーク アクセス を 割る 当てる 、 ネットワーク の 他 の 部分 に アクセス および 閲覧 する 権限 を 削除 する アクセス ポリシー を 意味 し ます 。

ZTAでは、ネットワーク上のユーザーだけでなく、ネットワーク上のデバイスのセキュリティ保護も行います。現在、ネットワーク接続デバイスは増加を続けています。これには、プリンター、エアコンや換気装置、入退室管理システムなど、幅広いIoTデバイスも含まれます。このようなデバイスに、個々を特定するユーザー名やパスワード、ロールはありません。「ヘッドレス」デバイスの検出とアクセス制御には、ネットワークアクセス制御(NAC)ソリューションを使用できます。NACポリシーを使用し、最小限のアクセス権限を付与するゼロトラスト原則をIoTデバイスに適用することで、デバイスの機能上必要なネットワークアクセスのみを割り当てることができます。

ゼロトラストネットワークアクセス

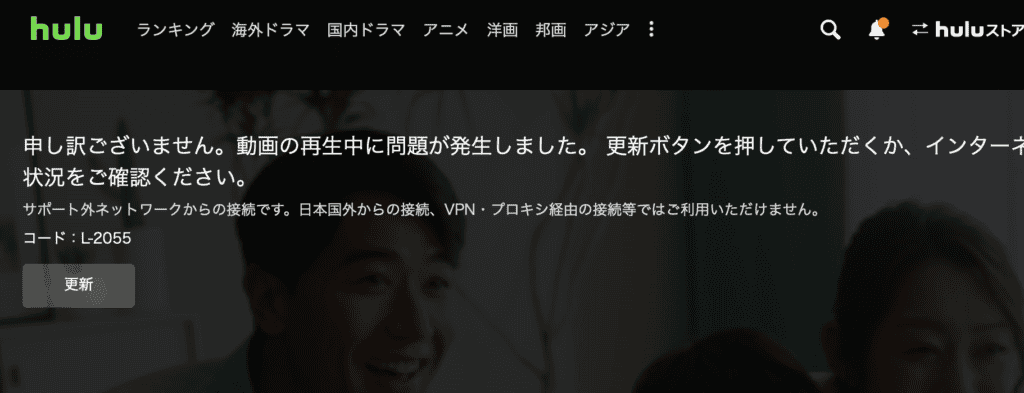

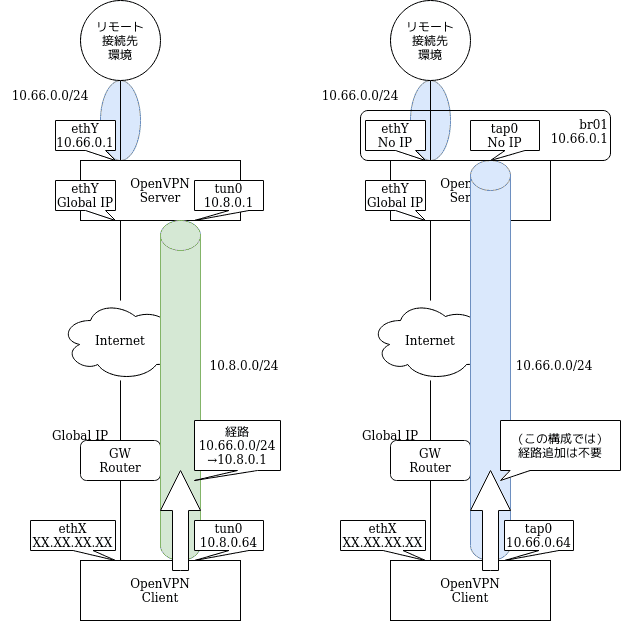

ゼロトラストネットワークアクセス(ZTNA)は、ガートナーなどのアナリストが提唱した影響を受け、業界で標準的な用語として使用されつつあります。ユーザーによるアプリケーションアクセスをブローカーが仲介することを意味するにもかかわらず、「ゼロトラストネットワークアクセス」と呼ばれているため、あまりわかりやすい名称だとは言えません。「ゼロトラストアプリケーションアクセス」という名称の方が明確かもしれませんが、いずれにしてもZTNAという用語が使用されています。ZTNAは、ZTAの大きな価値提案の1つです。

ZTNAは、ユーザーやアプリケーションの場所を問わず、アプリケーションアクセスを制御できるという点で、テレワークの増加を背景に注目が集まっています。ユーザーの場所は、企業ネットワークや自宅など多岐にわたり、アプリケーションが稼働する場所も、社内データセンタ-、プライベートクラウド、パブリックインターネット上などさまざまです。

従来型のVPNは何十年もの間、ネットワークにおいて中心的な役割を果たしてきましたが、VPNの進化型であるZTNAは、より強力なセキュリティ、きめ細かい制御、優れたユーザーエクスペリエンスを今日の複雑なネットワーク環境で実現できるため、テレワーカーを安全に接続する上で賢い選択肢だと言えます。

従来型のVPNは、「ネットワーク境界を通過したユーザーやデバイスを信頼する」という前提に基づいています。ZTNAのアプローチは逆であり、「検証されていないユーザーやデバイスは信頼しない」というアプローチに基づいています。VPNとは異なり、ZTNAはゼロトラストモデルをネットワークの枠を超えて拡張し、アプリケーションをインターネットから隠蔽することで、攻撃対象領域を縮小します。

ゼロトラスト 、 ゼロトラストアクセス 、 ゼロトラストネットワークアクセス の 相違 点

従来型ネットワークの外にあるリソースにアクセスするユーザーが増加すると、ネットワーク境界は消滅し、位置に基づいたアクセス権限の付与は不可能になります。ゼロトラストという用語を目にしたときには、「ユーザーやデバイスを自動的に信頼することはなく、検証後に最小限のアクセス権限を付与し、再検証を行う」という意味が一般的であることを覚えておいてください。ZTAは、この概念に基づき、ネットワークにアクセスするユーザーとデバイスの識別に重点を置いたモデルです。ZTNAは、アプリケーションアクセスの課題に対応するものであり、VPNの代替としてよく使用されます。