結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

Microsoft 365 の VPN 分割トンネリングの実装

Microsoft 365 の VPN 分割トンネリングの実装 [アーティクル]12/21/2023 この記事の内容 注: この記事は、リモート ユーザー向けの Microsoft 365 の最適化に対処する一連の記事の一部です。 リモート ワーカー

Microsoft 365 の VPN 分割トンネリングの実装

- [アーティクル]

注:

この記事は、リモート ユーザー向けの Microsoft 365 の最適化に対処する一連の記事の一部です。

リモート ワーカー の 接続 を 最適 化 する ため の Microsoft が 推奨 する 戦略 は 、 問題 を 迅速 に 軽減 し 、 いく つ か の 簡単 な 手順 で 高 パフォーマンス を 提供 する こと に 焦点 を 当てる て い ます 。 これ ら の 手順 で は 、 ボトル ネック の VPN サーバー を バイパス する いく つ か の 定義 済み エンド ポイント の レガシ VPN アプローチ を 調整 し ます 。 同等 、 あるいは より 優れる た セキュリティ モデル を 異なる レイヤ に 適用 する こと で 、 企業 ネットワーク の 出口 で すべて の トラフィック を 保護 する 必要 is なくなり が なくなる ます 。 ほとんど の 場合 、 これ は 数 時間 で 効果 的 に 実現 でき 、 要件 の 需要 と 時間 が 許す 限り 、 他 の ワーク ロード に 対する て スケーラブル に なり ます 。

スプリット トンネル VPN の実装

この 記事 で は 、 Microsoft 365 の 一般 的 な VPN 分割 トンネリング シナリオ で 、 VPN クライアント アーキテクチャ をVPN 強制トンネルから VPN 強制トンネルに移行するために必要な簡単な手順について説明します。いくつかの信頼された例外が ある VPN 分割 トンネル モデル # 2 です 。

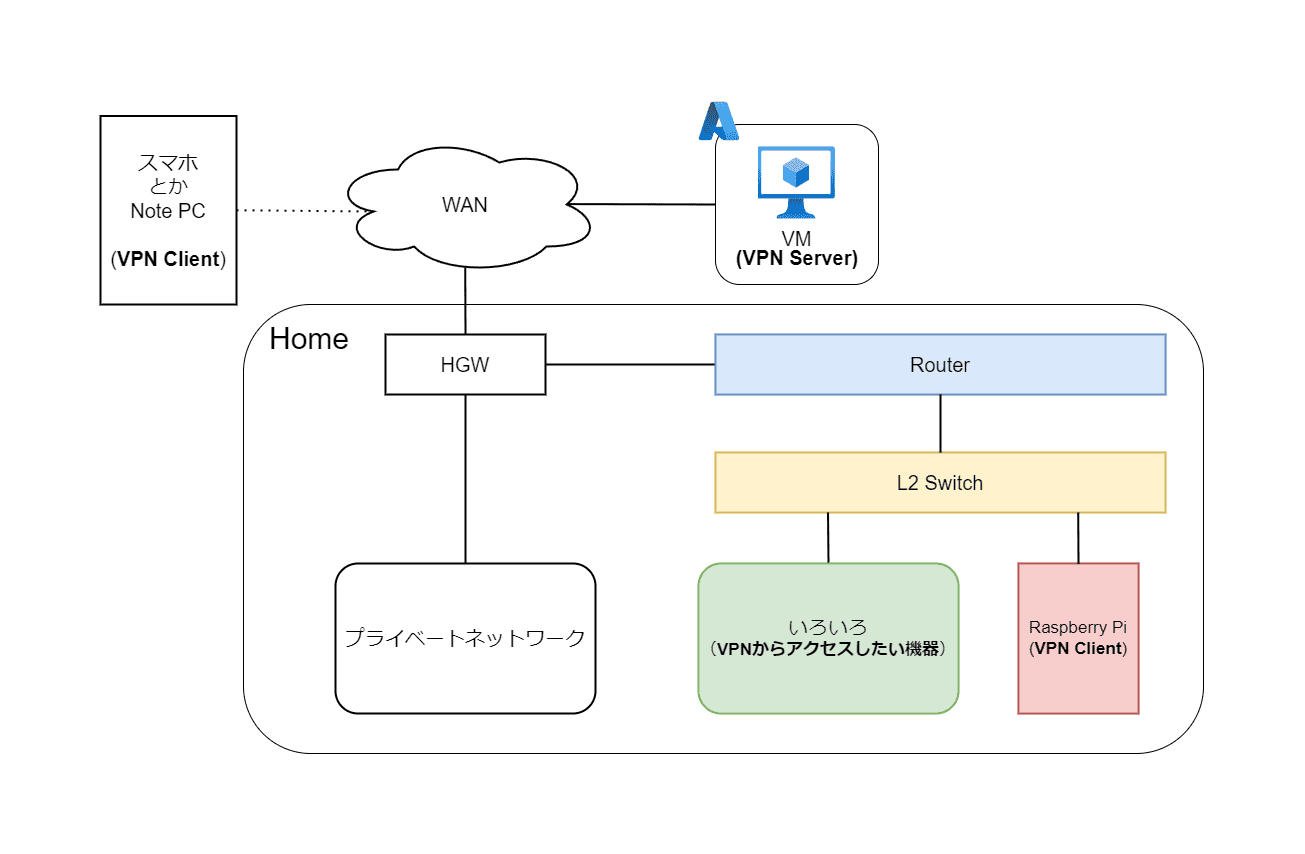

次 の 図 is 示し は 、 推奨 し て いる VPN スプリット トンネリング ソリューション の しくみ を 示す て い ます 。

1 . 最適 化 する エンド ポイント を 決める

Microsoft 365 URL と IP アドレス範囲に関する記事では、最適化に必要なキー エンドポイントを明確に特定し、それらを最適化として分類します。 現在、最適化する必要がある URL は 4 つ、IP サブネットは 20 個だけです。 この小規模なエンドポイント グループは、Teams メディアなどの待機時間の影響を受けやすいエンドポイントを含め、Microsoft 365 サービスへのトラフィック量の約 70% から 80% を占めます。 基本的にこれは、特別な注意を払う必要があるトラフィックであり、従来のネットワーク パスと VPN インフラストラクチャに大きく負荷がかかるトラフィックでもあります。

このカテゴリの URL には、次のような特性があります。

- Microsoft インフラストラクチャにホストされている Microsoft が所有および管理するエンドポイントである

- IP is 提供 が 提供 さ れ て いる

- 変化率が低く、数も少ないと予想される (現在 20 の IP サブネット)

- 帯域幅や遅延の影響を受けやすい

- 必要なセキュリティ要素をネットワーク上で、インラインではなくサービスで提供することができる

- Microsoft 365 サービス へ の トラフィック 量 の 約 70 ~ 80 % を 占める

Microsoft 365 エンドポイントとその分類方法と管理方法の詳細については、「 Microsoft 365 エンドポイントの管理」を参照してください。

URL を 最適 化 する

現在 の 最適 化 URL is 記載 は 次 の 表 に 記載 さ れ て い ます 。 ほとんど の 状況 で は 、 エンド ポイント が プロキシ に で は なく 直接 送信 さ れる よう に 設定 さ れ て いる ブラウザ PAC ファイル の URL エンド ポイント のみ を 使用 する 必要 is あり が あり ます 。

| URL を 最適 化 する | ポート/プロトコル | 用途 |

|---|---|---|

| https : / / outlook . Office 365 .com | TCP 443 | これは、Outlook が Exchange Online サーバーへの接続に使用する主要なURL の 1 つであり、帯域幅の使用数と接続数が大量になります。 クイック検索、その他のメールボックス 予定表、空き時間の検索、ルールと通知の管理、Exchange オンラインのアーカイブ、送信トレイからのメール送信などといったオンライン上の機能では、ネットワークの遅延を少なくしておく必要があります。 |

| https://outlook.office.com | TCP 443 | このURLは Outlook Online Web Access が Exchange Online のサーバーに接続するために使用され、ネットワーク遅延の影響を受けやすくなっています。 SharePoint Online での大きなファイルのアップロードとダウンロードには、特に接続性が必要です。 |

https:/<tenant>.sharepoint.com |

TCP 443 | これは SharePoint Online のプライマリ URL であり、高帯域幅の使用があります。 |

https://<tenant>-my.sharepoint.com |

TCP 443 | これ is なる は onedrive for Business の 標準 URL で 、 帯域 幅 の 使用 率 が 高い 、 onedrive for Business Sync ツール から の 接続 数 is なる が 多い なる こと が あり ます 。 |

| Teams のメディア IP (URL なし) | UDP 3478 、 3479 、 3480 、 および 3481 | リレー検出の割り当てとリアルタイム トラフィック。 これらは、Skype for Businessと Microsoft Teams Media トラフィック (通話、会議など) に使用されるエンドポイントです。 ほとんどのエンドポイントは、Microsoft Teams クライアントが発信を確立するときに提供されます(サービスのリストにある必要な IP 内に含まれています)。 メディアの品質を最適化するには、UDP プロトコルを使用する必要があります。 |

上記の例では、 テナント を Microsoft 365 テナント名に置き換える必要があります。 たとえば、 contoso.onmicrosoft.com では 、contoso.sharepoint.com と contoso-my.sharepoint.com を使用します。

IP アドレスの範囲を最適化する

これらのエンドポイントが対応する IP アドレス範囲を記述する時点では、次のようになります。 この例、Microsoft 365 IP と URL Web サービス、URL/IP ページなどのスクリプトを使用して、構成を適用するときに更新プログラムを確認し、定期的に実行するポリシーを設定することを強くお勧めします。 継続的アクセス評価を利用する場合は、「 継続的アクセス評価 IP アドレスのバリエーション」を参照してください。 特定のシナリオで、 insufficient_claimsまたは インスタント IP 強制チェックに関連するブロックが失敗するのを防ぐために、信頼された IP または VPN を介 して最適化された IP をルーティングすることが必要になる場合があります。

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. VPN を介して、これらのエンドポイントへのアクセスを最適化する

こういった重要なエンドポイントを特定したら、それを VPN トンネルから逸らし、ユーザーのローカル インターネット接続を使用してサービスに直接接続できるようにする必要があります。 これを実現する方法は、使用する VPN 製品とマシンのプラットフォームによって異なりますが、ほとんどの VPN ソリューションでは、この手法を適用するポリシーを簡単に構成することができます。 VPN プラットフォーム固有のスプリット トンネリングを行う方法については、「一般 VPN プラットフォームの HOWTO ガイド」をご覧ください。

ソリューション を 手動 で テスト し たい 場合 は 、 次 の powershell の 例 を 実行 し て 、 ルート テーブル から ソリューション を エミュレート でき ます 。 この 例 で は 、 それぞれ の Teams メディア IP サブネット の ルート を ルート テーブル に 追加 し ます 。 Teams の メディア の 前後 で の パフォーマンス を テスト を し 、 指定 さ れ た エンド ポイント の ルート の 違い を 観察 でき ます 。

$intIndex = "" # index of the interface connected to the internet

$ gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $ gateway}

上記のスクリプトで、 $intIndex は、インターネットに接続されたインターフェースの索引 (PowerShellで get-netadapter を実行して検索し、ifIndex の値を探します) であり、 $ gateway はそのインターフェースの既定のゲートウェイです (コマンド プロンプトの ipconfig か、 (Get-NetIPConfiguration | Foreach IPv4DefaultGateway).NextHop を PowerShellで実行し検索します)。

ルートを追加したら、コマンド プロンプトまたは PowerShell で「印刷のルーティング」を実行して、ルート テーブルが正しいことを確認できます。 出力には、追加したルートが含まれ、インターフェースのインデックス (この例では 22) とそのインターフェースのゲートウェイ (この例では 192.168.1.1) が 表示 さ れ ます 。

[最適化] カテゴリ のすべての 現在の IP アドレス範囲のルートを追加するには、次のスクリプトバリエーションを使用して、現在の [IP サブネットの最適化] セットについて Microsoft 365 IP および URL Web サービス にクエリを実行し、ルート テーブルに追加します。

例: すべての最適化サブネットをルート テーブルに追加する

$intIndex = "" # index of the interface connected to the internet

$ gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $ gateway}

うっかり誤ったパラメーターでルートを追加してしまった場合、あるいは単に変更を元に戻したい場合は、次のコマンドを使用して、追加したルートを削除できます。

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $ gateway}

VPN クライアントの設定を行い、最適化 IP へのトラフィックがこの方法でルーティングされるようにしてください。 これにより、トラフィックは、Microsoft 365 サービスと接続エンドポイントを可能な限りユーザーの近くに提供する Azure Front Door などの Microsoft 365 Service Front Door などのローカル Microsoft リソースを利用できます。 これにより、世界中のどこにいても高いパフォーマンス レベルをユーザーに提供でき、 Microsoft の世界クラスのグローバル ネットワークを最大限に活用できます。これは、ユーザーの直接エグレスから数ミリ秒以内に発生する可能性があります。

一般 VPN プラットフォーム の howto ガイド

このセクションでは、この領域で最も一般的なパートナーからの Microsoft 365 トラフィックの分割トンネリングを実装するための詳細なガイドへのリンクを提供します。 ガイドは利用可能になり次第、追加する予定です。

関連記事

概要 : Microsoft 365 の VPN 分割 トンネリング

Microsoft 365 の 一般 的 な VPN 分割 トンネリング シナリオ

VPN 分割トンネリングのための Teams メディア トラフィックのセキュリティ保護

VPN 環境での Stream イベントとライブ イベントに関する特別な考慮事項

中国 ユーザー 向け の Microsoft 365 パフォーマンス の 最適 化

Microsoft 365 ネットワーク接続の原則

Microsoft 365 ネットワーク 接続 の 評価

Microsoft 365 ネットワーク と パフォーマンス の チューニング

セキュリティ 専門 家 と It に よる 、 現代 の ユニーク な リモート ワーク シナリオ で 最新 の セキュリティ 管理 を 実現 する ため の 代替 的 な 方法 ( Microsoft セキュリティ チーム ブログ )

Microsoft での VPN のパフォーマンス強化: Windows 10 の VPN プロファイルを使用して自動接続を許可する

VPN で実行: Microsoft がリモート ワークの従業員をどのように接続させているか

Microsoft グローバル ネットワーク