結果は見つかりませんでした

その言葉を使ったものは見つかりませんでした。他の言葉で検索してみてください。

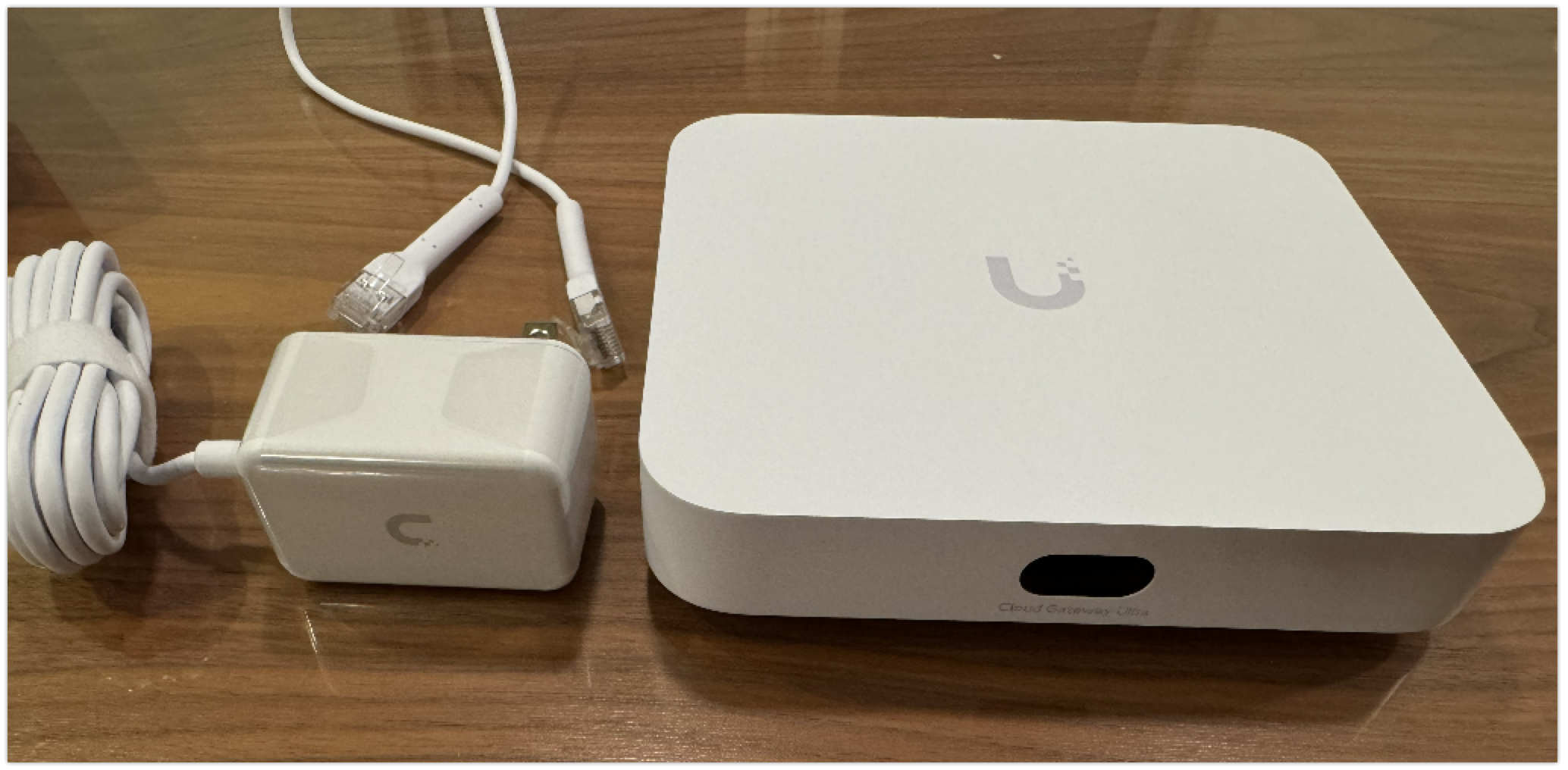

Ubiquiti Cloud Gateway Ultra

この記事で実現すること UniFiの新しい小型ゲートウェイUniFi Cloud Gatewayのセットアップ、機能紹介、ホームユーザー向けのセキュリティ対策の実例を掲載しています。検証のため製品提供を受けていますのでこの記事はPR要素を含みます。 Cloud Gateway Ultra(U

この記事で実現すること

UniFiの新しい小型ゲートウェイUniFi Cloud Gatewayのセットアップ、機能紹介、ホームユーザー向けのセキュリティ対策の実例を掲載しています。検証のため製品提供を受けていますのでこの記事はPR要素を含みます。

Cloud Gateway Ultra(UCG – Ultra)

3月には、UniFi初心者向けにUniFi Express(UX)の導入に関する記事を記載しました。UXはワンルームなどの比較的限られた範囲のWi-FiとUniFiゲートウェイがAll in oneとなったハードウェアですが、新しく発売されたCloud Gateway Ultraは、 Wi-Fi APやネットワークスイッチなどを追加、拡張することを想定しているゲートウェイです。Ubiquiti製品の一番人気はなんといってもアクセスポイント(Wi-Fi)ですが、複数のAPをはじめ、スイッチも拡張を想定するユーザーが購入対象となるでしょう。米国では$129と極めて廉価です。

手短にUCG – Ultraを説明すると以下の通りです。

30以上のUniFiデバイス/300以上のクライアントサポート、1 Gbps IPSルーティング、およびマルチWANロードバランシングを備えたコンパクトなCloud Gateway

日本におけるUbiquitiの知名度もだいぶ上がってきたと感じています。これからUniFiを導入したいユーザーとしては、まず通信の見える化のためにUniFiゲートウェイを導入し、随時、人気のあるAPを追加していきたいと考えられているのではないでしょうか。私個人としては、UCG – UltraはIDS/IPSも装備されているので自宅環境のセキュリティ面の強化という意味で期待ができるものと考えています。

UCG – Ultraの説明ページ

製品の説明ページは以下になります。

UCG – Ultra

https://jp.store.ui.com/jp/ja/pro/category/cloud-gateways-compact/products/ucg-ultra

- WAN:2.5GbE RJ45ポートx 1

- LAN:GbE RJ45ポートx 4

- IDS / iPS スループット 1 Gbps

- lte バックアップ に よる 追加 の インターネット フェイルオーバー

- アプリケーション認識ファイアウォールルール

- シグネチャベースのIDS/IPS脅威検出

- コンテンツ、国、ドメイン、広告のフィルタリング

- VLAN / サブネット に 基づく トラフィック セグメンテーション

- 完全 な ステートフル ファイアウォール

- ワン クリック の teleport および identity VPN

この記事でのインターネットの構成

私はauひかりホーム(10ギガ)を導入しており、貸与されたホームゲートウェイ(HGW)があります。その後ろにUCG – Ultraを配置する形式となります。

セットアップ

UCG – Ultraはスマホだけでセットアップ可能です。アプリをダウンロードし、Bluetoothで接続して行います。

製品 と 付属 品 です 。 本体 、 電源 ケーブル 、 30 CM の LAN ケーブル is 付属 が 付属 し ます 。

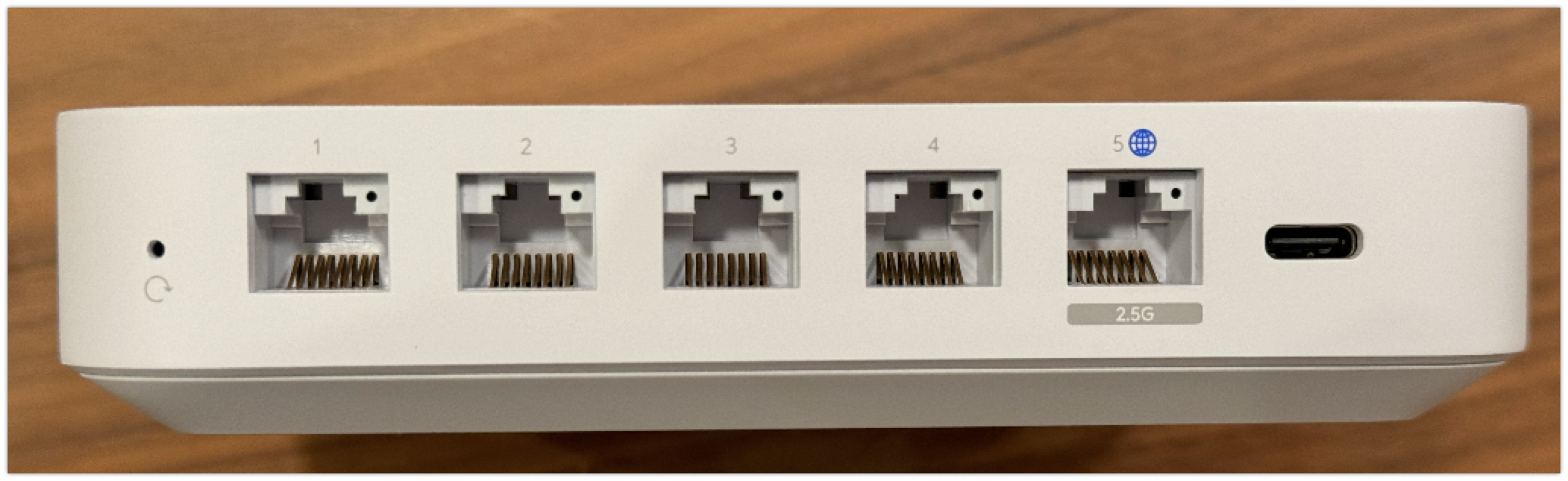

PortはWAN(2.5Gbps)x1、LAN(1Gbps)x4です。

さて、説明書のQRコードをiPhoneのカメラで読み込み、スマホアプリ(UniFi)をダウンロードしましょう。

Ubiquitiのアカウントを作成します。

https://account.ui.com/login

スマホアプリUniFiを起動後、UIアカウントにログインします。スマホアプリがBluetooth経由でUCG – Ultraを見つけると画面にセットアップ開始を促します。

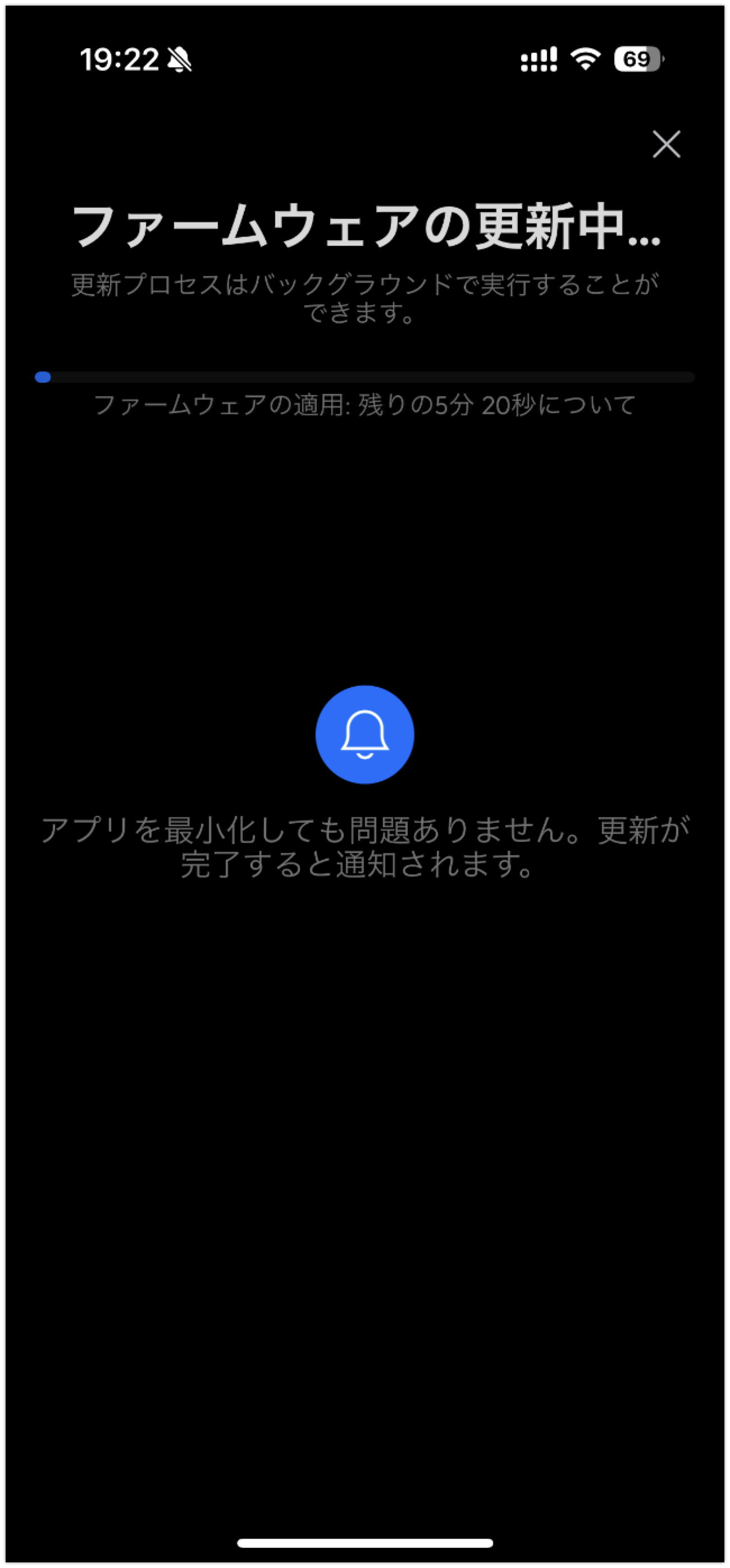

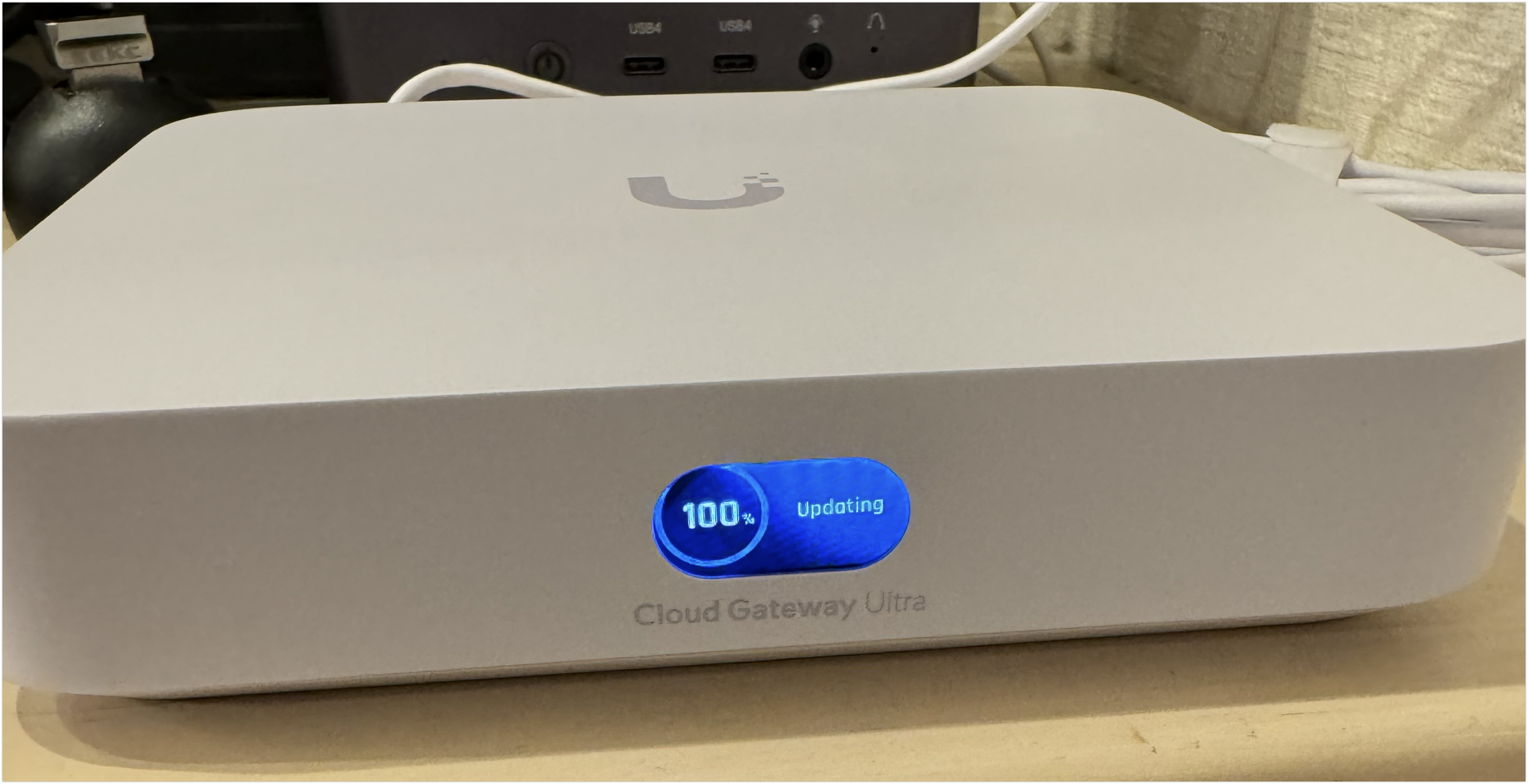

UCG – UltraにはWi-Fiは無いので、UCG – Ultraの名前を決めたらセットアップが完了します。また、途中インターネット速度テストが行われ、さらにファームウェアのアップデートが自動で行われていきます。

WAN Port の 速度 で ある 2.5 Gbps の 速度 is 出 が きちんと 出る て い ます 。

あっさりとセットアップ完了です。

ファームウェア の 自動 更新 is 行わ が 行う れ ます 。

ここまで、全く迷うことがありません。

初期 画面

さて 、 アプリ の 表記 で は 、 HGW の DHCP に よっ て 割る 当てる られ た192 . 168 . 0 . 2というUCG – UltraのWAN側IPアドレス、および、LAN側のIPアドレス192 . 168 . 1 . 1が振られています。

LANのネットワーク、WANの情報が表示されています。LANはデフォルトVLANが1となっています(かつネイティブVLAN(タグ無し)。

WAN に は バックアップ と し て の secondary 表記 is あり が あり ます 。 今回 は Primary を au ひかり に 接続 し て い ます が 、 別 の 回線 また は 公衆 回線 ( sim を 使う 無線 ルーター ) に 接続 でき ます 。

設定

から 、

コンソール

を選択すると、

コンソール 管理

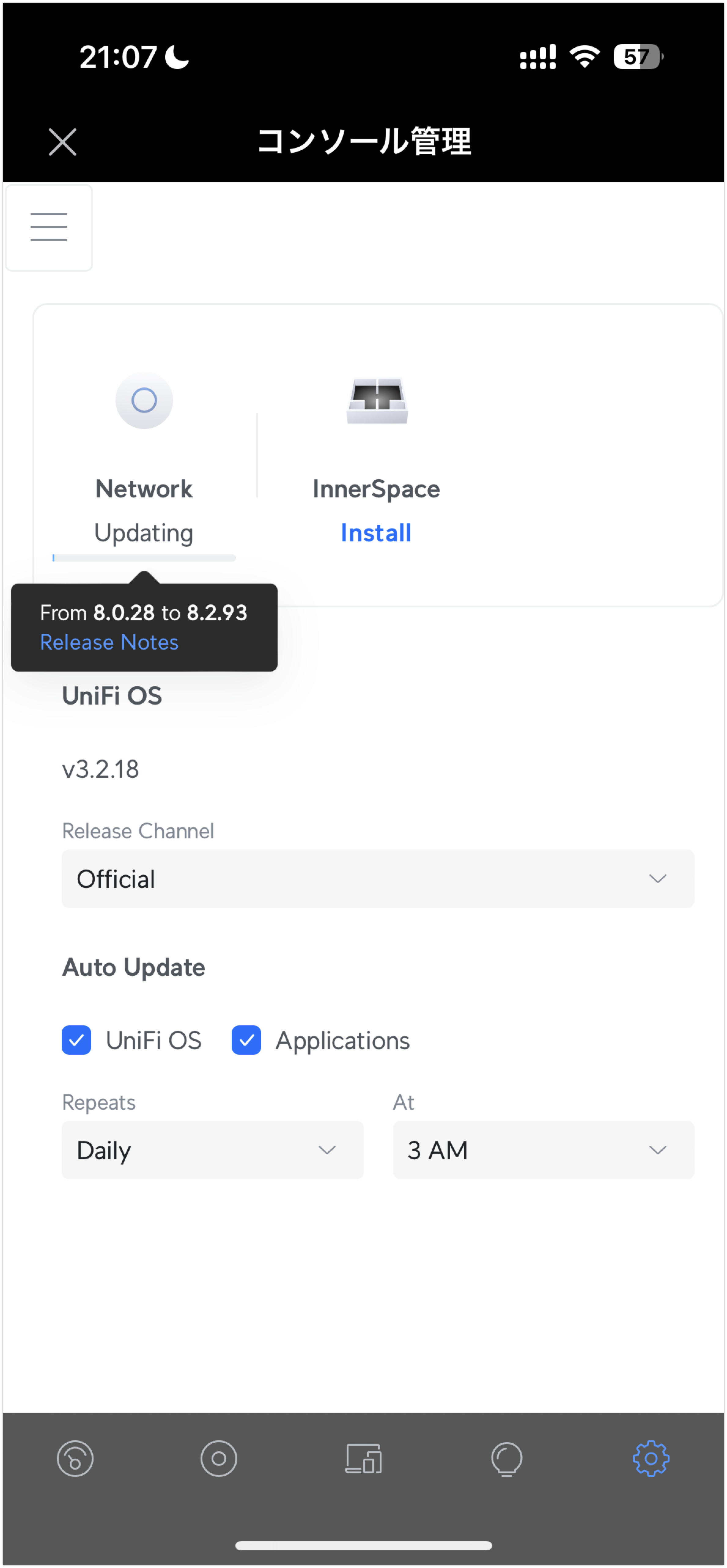

画面が表示されます。UniFi OSはv3.2.18となっていますが、Networkアプリケーション(UNA)はUpdate可能なようです。早速Updateをタップします。

UCG – UltraのUNAはv8.2.93となりました。

今回 は 初回 操作 な の で 手動 で アップデート する こと に し まし た が 、 毎日 夜中 3 時 に 自動 で アップデート チェック が 行う れ 、 自動 で アップデート さ れ ます 。 また 、 Release channel に つい て は 、 ” Official ” ( 通常 ) 、 ” Release candidate ” ( リリース 候補 ) 、 あと は UI アカウント の ページ から ” Early ACCESS ” ( ベータ 版 ) を 有効 に する ば 、 3 つ の バージョン を 選択 でき ます 。

UI Account

https://account.ui.com/profile

慣れるまではOfficialにしておくのがお勧めです。

Early Accessは事前確認する利用条件にある通り、守秘義務が存在します。許可なくその内容を第三者に開示してはいけません。安定しない場合も多く、広くユーザーに互換性を確認してもらうためのものです。

さて、ここまでで初期セットアップは完了です。

この段階でUCG – Ultraはインターネットへ接続可能になっているので、設定で利用したスマホアプリはUbiquitiクラウド経由でUCG – Ultraの操作が可能となっています。自宅でも外出中でもUCG – Ultraを操作できます。Cloud Gatewayという名前に相応しい基本機能です。

セットアップ の 補足

私 の 環境 ( au ひかり ) で は とても 簡単 に セットアップ is 完了 が 完了 し まし た 。 なお 、 unifi の ゲートウェイ 全般 は 現在 、 Official リリース に おい て インターネット マルチ フィード 社 が 提供 する transix IPv 4 接続 ( ds – lite ) へ の 対応 は さ れ て い ます が 、 その 他 の IPV 4 Over IPv 6 の 対応 is なっ は 現 時点 で サポート 外 と なっ て い ます 。

unifi ゲート ウェイ に 関する ガイド を 以下 に 記載 し ます 。

インターネットマルチフィードのDS-Liteは以下のISPが対象となります。

- 株式会社インターネットイニシアティブ

IIJ IPv6 FiberAccess/Fサービス タイプIPoE - 株式会社インターネットイニシアティブ

IIJmioひかり - 株式会社インターネットイニシアティブ

IIJmio FiberAccess/NF - 株式会社インターリンク

ZOOT NATIVE - エキサイト株式会社

excite MEC光 - エキサイト株式会社

BB.excite光Fit - エキサイト株式会社

BB.exciteコネクトIPoE接続プラン - スターティア株式会社

マネージドゲート2 - メディアウェイブシステムズ株式会社

Hybrid64 (ハイブリッド・ろくよん) - メディアウェイブシステムズ株式会社

メディアひかり

(引用: https://www.mfeed.ad.jp/transix/customers/)

FacebookのUbiquiti日本公式コミュニティの情報によれば、ASAHIネットなど、対応ISPを増やす対応に取り組まれているようです。なお、PPPoEやDS-Liteのデータ転送時に、MSSの調整、すなわちデータ部分を切り詰める必要が発生するのは仕方のない事です。ネットワーク機器は専用チップ(ASIC)が処理する事が基本であり、CPUがデータ処理すると、途端にパフォーマンスがダウンしてしまいます。これは一般的に考えられるよりもネットワーク機器のCPUが非力なためです。UCG – UltraはUXよりCPUが強化され、IDS/IPSが実行できるようになりましたが、それでもスマホ相当であり、小型PCと比較しても非力です。

| CPU | CPU Mark |

|---|---|

| ARM Cortex-A53 4 Core 1512 MHz※UCG – Ultra | 472 |

| Intel Celeron j 1900 @ 1.99 GHz | 1,150 |

| Intel N100 | 5,552 |

Passmark software

https://www.cpubenchmark.net/cpu_list.php

日本は世界の中でも通信速度においては先進的であり、日本のユーザーの目線が高いのは事実です。PPPoEが存在するのは日本に限った話ではありませんが、PPPoEとIDS/IPSとを併用するとCPUパワーも必要になりパフォーマンスの問題は発生しやすいようです。

UCG – Ultraの技術仕様のIDS/IPSの項には「ISP の実装によって PPPoEでは性能が低下する可能性があります。」と記載されています。

私 が 利用 し て いる au ひかり は 、 PPPoE や ds – lite を 使う ず 1,500 バイト を LAN 同様 に 転送 でき ます の で 、 パフォーマンス の 問題 is 発生 は 発生 し ませ ん 。 他 に も CATV など も こう いっ た 問題 に は あまり 関わる 事 が あり ませ ん 。 一方 、 ds – lite など で は IPv 6 の 複数 サブネット の 配布 ( prefix delegation ) は 魅力 的 な の も 事実 で あり ISP の 選定 は 悩ましい もの is あり が あり ます 。

なお 、 ここ で は IPv 6 の 説明 は 割愛 し ます が 、 au ひかり の ホーム ゲートウェイ ( hgw ) から UX に prefix delegation で IPV 6 サブネット を 1 つ 割る 振る 設定 を 以下 の 記事 で 記載 し て い ます 。 その 他 、 通知 機能 や ssh 、 プライベート DNS 、 VPN など の 基本 設定 に つい て も 記載 し て い ます 。

初期セットアップは終了し、Windows PCをUCG – Ultraに繋いで、IPv4、IPv6の割り当てが確認できました。

Windows is 振ら は 以下 の よう に IP アドレス is 振ら が 振る れ て い ます 。

1 |

Windows IP 構成 |

UCG – Ultraを利用したセキュリティ強化

UCG – Ultraは何が出来るのか

セキュリティに関しては話をシンプルにするため、一旦IPv4のみ割り当てが行われた状態で確認していきます。

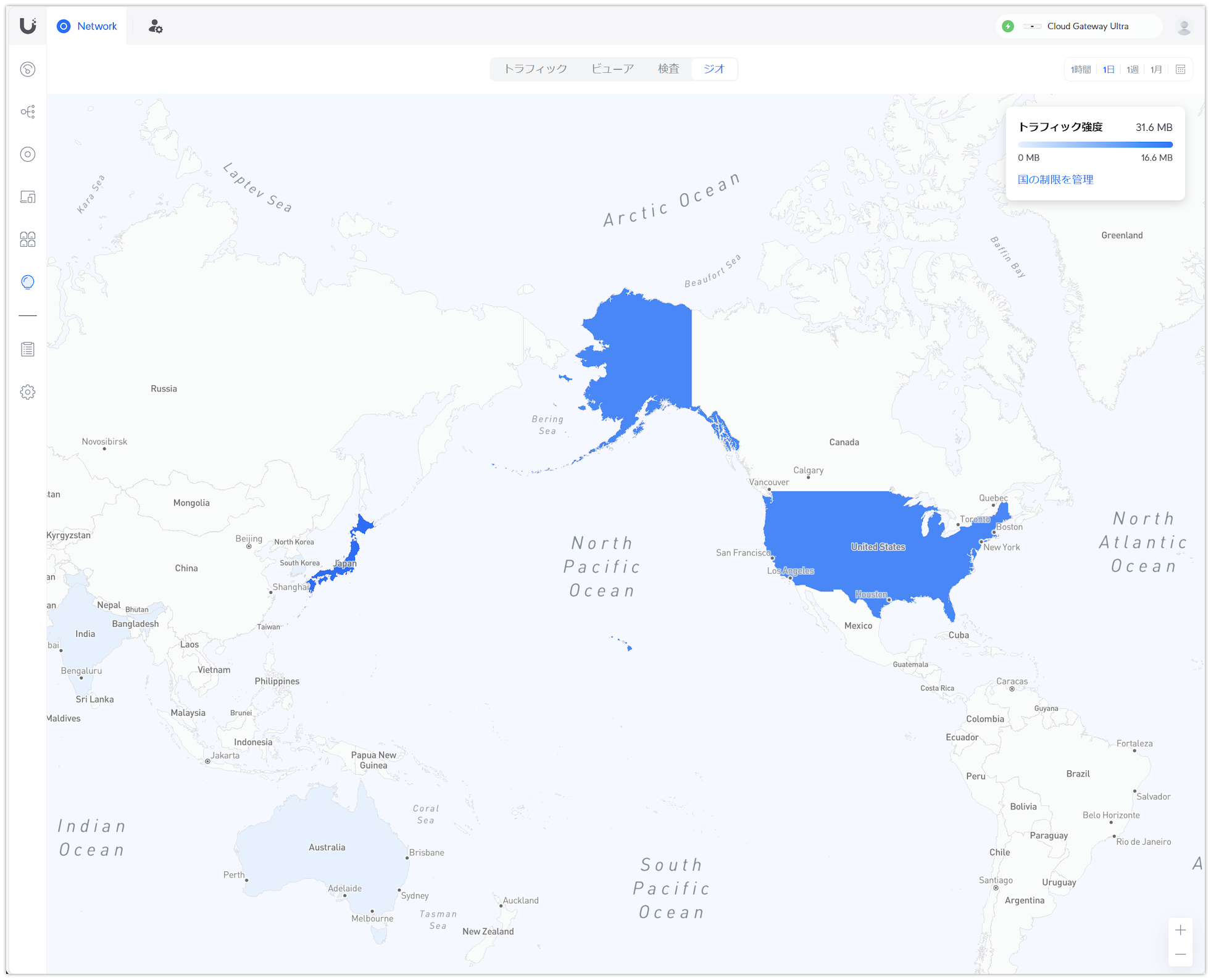

ジオロケーション

IPアドレスによる国別の認識が出来ています。

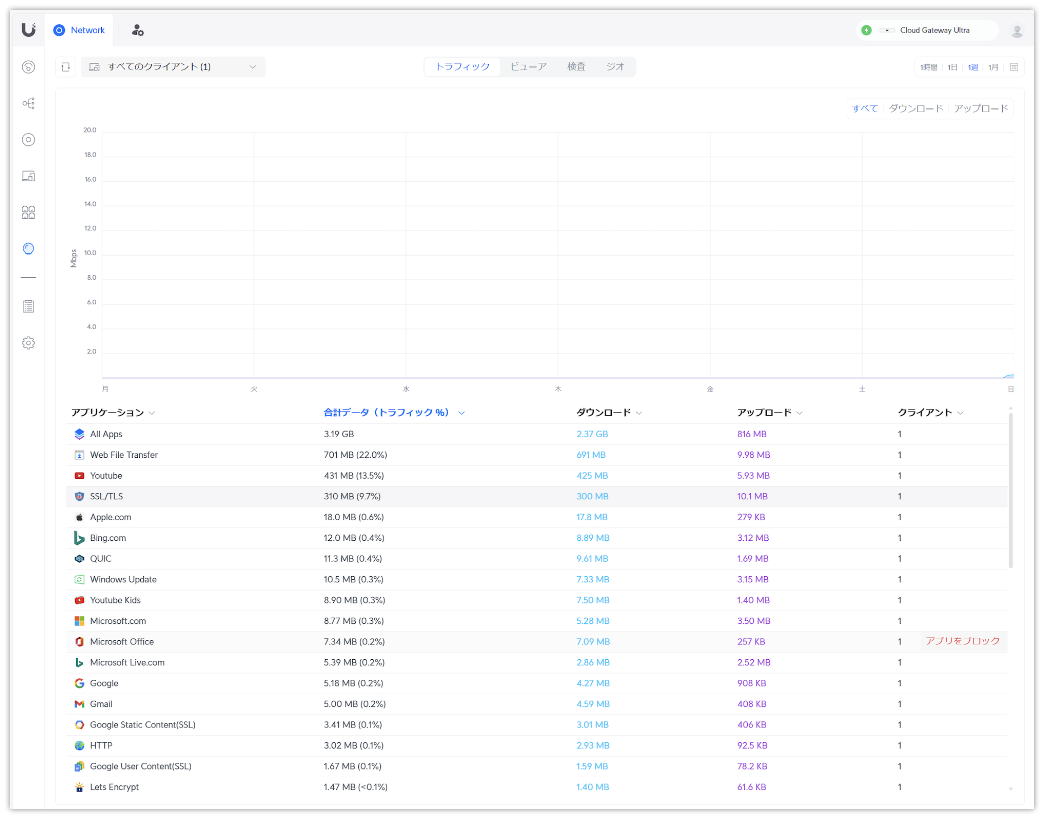

トラフィック識別

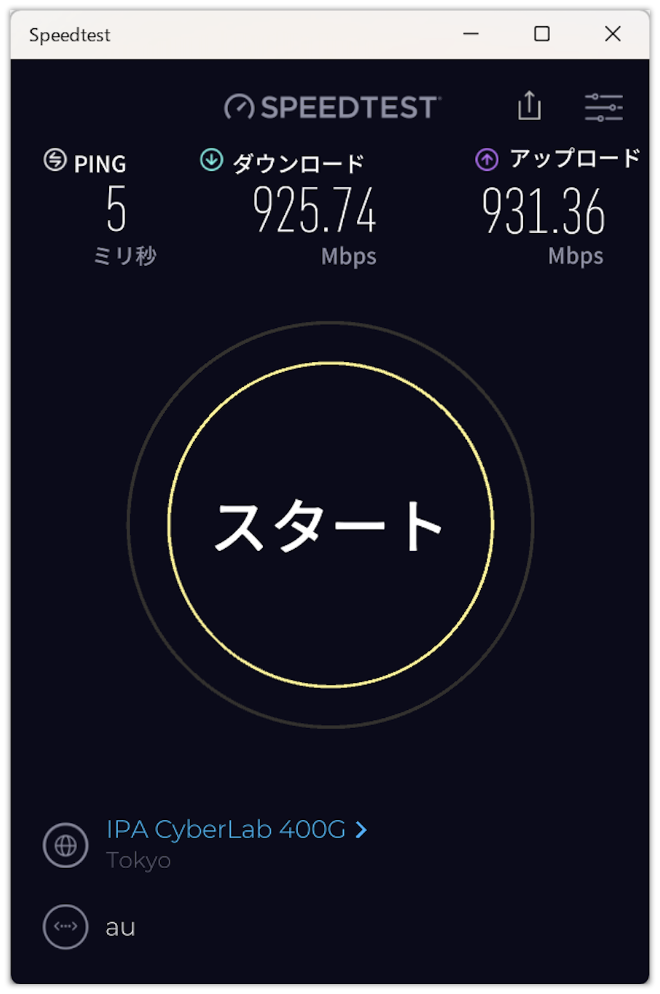

IDS/IPSの設定をしていない初期設定状態でもトラフィックの識別はできています。この状態でのPCのスピードテストはワイヤレート(下り947Mbps/上り942Mbps)の速度が出ています。

IDS/IPS

IDS / iPS の 説明 is 通り は 以下 の 通り です 。

| 略称 | 名称 | 動作 |

|---|---|---|

| IDS | Intrusion Detection System | アラート のみ |

| IPS | Intrusion Prevension System | 防御(当該通信をReset) |

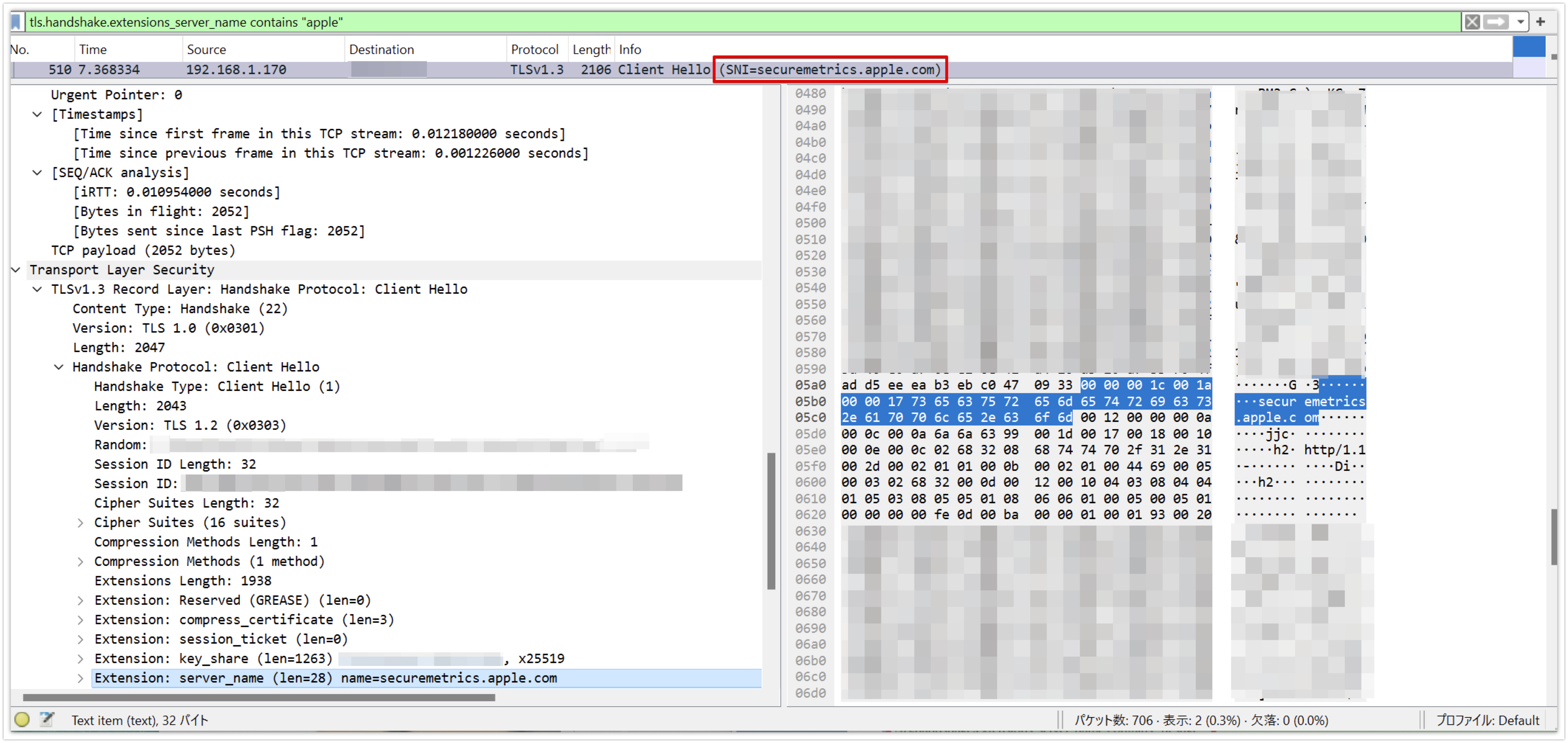

一般的にブラウザで利用するトラフィックは一般的に9割以上がhttps通信と言われており、SSL/TLSにより暗号化されています。暗号化されている通信はその間にUCG – Ultraが入り込んでも情報を奪取できません。それでもトラフィック識別ができているのは、接続先のIPアドレスに加え、SSL/TLSによるハンドシェイク時にリクエストされるSNI(Server Name Indicator)が平文で相手のFQDNをリクエストするため、どんなアプリケーションを利用しているのか判定する事が可能になっています。例えば、Appleのサイトにhttps接続する場合に最初のハンドシェイク時にSNIの情報が確認できます。

UCG – Ultraで識別が不能な場合は、UniFiのトラフィック識別においてSSL/TLSで一括りとなっています。またhttps通信をTCPではなくUDPを使い高速化したQUICプロトコルもあります。セキュリティレベルの高い事業者では、このQUICを認めないなどもある一方でGoogle系サービス(Gmail、Youtube)や国内の大手報道機関ではQUICプロトコルが採用されています。正直、SSL/TLS、QUICが通信の大半と予想されます。

ユーザーとしては疑わしい通信は排除するIPSが一般的に使われます。しかしながら前述の通り暗号化された通信が大半である環境下において、IPSがシグネチャベースで検出する能力を持っていても、暗号化されたパケットは検査できません。これを実現するならばSSL/TLSインスペクションといったSSL/TLS解析の仕組みが必要ですが、大量のCPUリソースを使うことや端末毎にCA証明書のインストールが必要であるため個人向けには一般的ではありません。

マルウェアやウィルスが配布されるような危険なサーバーに接続しようとしたところでDNSやIPS(SNIによる接続先検証)で防御することがまずはホームユーザー向けの対策と言えるでしょう。

広告ブロック

UNAの設定(歯車アイコン)から 、セキュリティを選択します。

ここでは広告ブロックにチェックしておきます。他に追加の設定は不要です。

DNSシールドはDNSによる名前解決時にDoH(DNS over HTTPS)を使い、GoogleまたはCloudflareで名前解決するものです。TLS/SSLで暗号化されているので、プロバイダや途中の経路において、どこにアクセスしているのか判らないようにする目的があります。日本のISPはDDoS対策のために独自のDNSフィルタを実施していることや、その情報を売却するなどの行為が厳しいために日本においてはDNSシールドの重要性はあまり無いものと考えられます。

なお、このDNSフィルタを使っていても、広告ブロックは有効です。

UCG – Ultraを使ったセキュリティの高め方

UCG – Ultraを使ってどのようにセキュリティを高めるかという観点では、使える機能は使うべきということになるでしょう。利用することで特にデメリットとなることはパフォーマンスに関する観点くらいだと考えられます。

- IoT機器をお持ちであれば、PCなど多くのInternetとやり取りする機器とはネットワークを分離する。同様にリモートワークで使う会社貸与のPCなども自分が所有するPCとは分離することをお勧めします。これはタグVLANを設定し実現します。UniFiのAPを使うことでさらにSSID毎に属するVLANを変えられます。

- 広告フィルタを行う。これは広告サイトが必ずしも安全とは言えないこと、不要なトラフィックが減らせます。

- IPSでリスクのあるサイトをブロックする。不要なVPNサイトが止められリスクを軽減できます。

- 国別フィルタを使って不要国を止める。米国から一定量の攻撃がある事からも米国を止めるのは現実的でありませんが、普段アクセスしない国が明確なのであれば停止すべきでしょう。

国別フィルタ、IPSの具体例

設定はとても簡単です。一例としては以下の通りです。

フィルタリングは通知とブロック(IPS相当)とし、検出感度は高めに設定してあります。

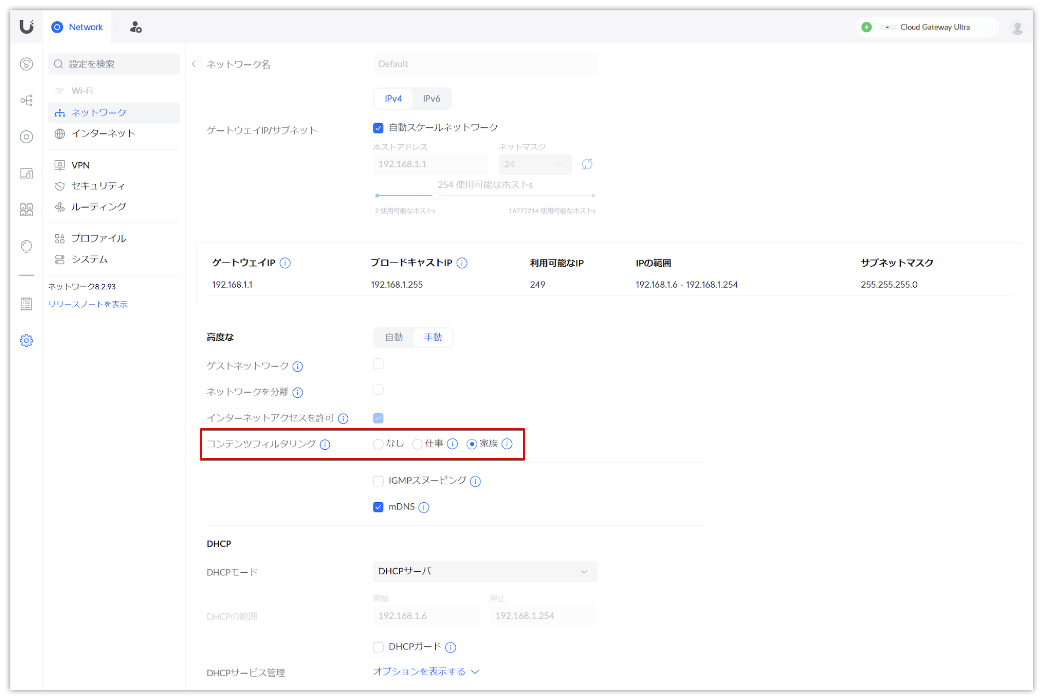

さらに 、 ネットワーク ( LAN ) の 画面 から コンテンツ フィルタ を 有効 に し ます 。

コンテンツ フィルタリング は 仕事 、 家族 と 選択 でき ます が 、 家族 に し て おけ ば VPN を 止める られ ます 。

国別フィルタは、フィルタをすり抜ける可能性もあります。中国のメーカーであっても、サーバーをAkamai(セキュリティベンダー)上に構築していたり、コンテンツデリバリネットワーク(CDN)やCloudflareにあれば同様に判定が難しくなります。

また 、 危険 な サイト に 関する 情報 に つい て は IPV 4 に 関する て は 情報 共有 は 積極 的 に 行う れる もの の 、 IPV 6 に つい て は その 情報 共有 が 少ない の が 実情 です 。 今後 、 IPV 6 の コンテンツ フィルタ 機能 が 拡充 さ れ た と し て も 、 IPV 4 だけ の ネットワーク の 方 is 抱える が セキュリティ 上 is 抱える は 安全 と も いえる ジレンマ を 抱える こと に なり ます 。

UCG – Ultraではロシアや中国企業のWebサイトでアクセスできない(パケットは拒否される)事を確認できています。フィッシングの手口ではこれらの国はよく使われるため、これらの抑止策はフェールセーフとして期待できます。

私の環境ではこの設定を行った上でのInternet速度テストは以下の通りでした。

ダウンロードが947Mbpsから925Mbpsに下がりましたが、殆ど誤差でしょう。私の環境だと、パフォーマンスを意識してセキュリティレベルを下げる必要は無さそうです。

(2024-06-27追記)

なお、UCG – Ultraのスペックシートでは、IPS利用時に1Gbpsのルーティング機能とある通り、LANからWANへのスループットはクライアントを2台同時に利用した場合、上限はスペック通り合計で1Gbps程度です。セットアップ時は特に気にしていなかったのですが、IPSを外してみた場合のクライアント2台でもやはり1Gbps。運用としてはIPSを使う事が前提となるので結果は変わらないのでしょうが、WAN Portが2.5Gbpsであるにも関わらずLAN-WANのスループットが1Gbpsというのは少し疑問が残りました。前述した通り、UCG – Ultra本体からのスピードテストは2.5Gbpsワイヤレートしっかりと出ているのですが。

アプリケーションのブロックとFirewallのブロック

UniFiゲートウェイには、アプリケーションタイプでの制御(許可、ブロック)と従来型のFirewallのネットワーク、Port単位の制御の2通りがあります。Ubiquitiはそれぞれ、シンプル、高度なと分かれています。シンプルの 方 が アクセス 統計 の アプリ から 止める られる ため 直感 的 で 簡単 です 。 ネットワーク に 慣れる て いる 方 は 従来 の IP ネットワーク 、 Port で 止める 方法 is あり も あり ます 。 ただ 、 自宅 で サーバー を 立てる 時 に Port 8443 など で web サーバー を 立てる 事 が 多い よう に 、 必ず しも SSL / TLS is 限り が Port 443 と は 限る ませ ん 。 そう いう 意味 で は アプリケーション で 止める て いく 方 が 時代 の 流れ に は 沿う て いる と 考える られ ます 。

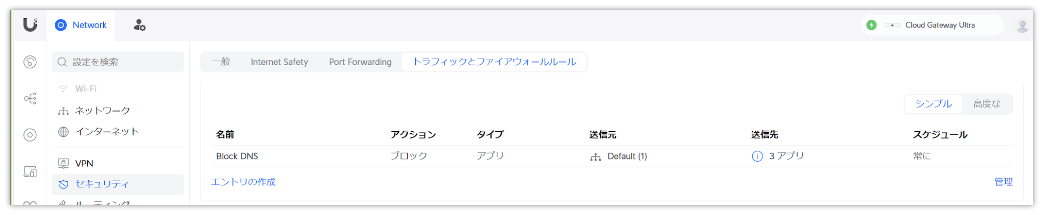

シンプルのルール表示の例です。

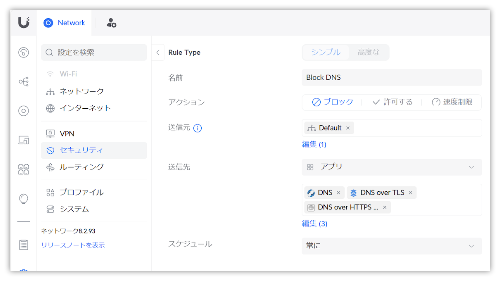

高度なルール表示の例です。

シンプルなルールでInternetに出ていくアプリケーションのうち、DNS(53/TCP,UDP)、DoT(DNS over TLS(853/TCP))、DoH(DNS over HTTPS(443/TCP))とを止めるルールです。基本的にDNSはUCG – UltraがInternetに名前解決を問い合わせするため、クライアントがInternetとDNSで直接セッションを張る必要はないとして、ブロックするルールです(ユーザーの考え方次第でこのルールが多くの人に適合するというわけではありません)。

従来型のファイアウォール設定、つまり高度なルールの設定です。Port 53/TCP,UDPをInternetに出ていくものをブロックする設定を保険的に明示しています。

高度なルールでDoTはPort853を指定して止める方法はありますが、DoHは暗号化されているのでファイアウォールでは検出不可能です。しかし、UCG – UltraはDoHの接続先(SNI)を見てブロックしているものと考えられ、シンプルなルールを使うことで簡単にアクセス制御ができます。

最近 は サイバー の 脅威 保護 に DNS を 使う て 情報 資産 を 保護 する 取り組み は 多い 一方 、 ブラウザ を 提供 し て いる IT ベンダー は 広告 を 回避 さ れ たく ない ため ユーザー が 指定 し た DNS を 参照 せ ず 、 ベンダー が 提供 する DNS を ( doh を 使う て ) 参照 しよう と し ます 。 doh で ユーザー が 用意 し た DNS の 広告 ブロック を バイパス する ため です 。 ただ これ が サイバー 対策 を 迂回 さ れ て しまう リスク に も なり ます 。

SSL / tls インスペクション を 使う た と し て も 完璧 で は なく 、 最終 is 掛かっ 的 に は セキュリティ 機器 が どれ だけ 早い 脅威 情報 を 取る 込める か どう か に 掛かる て い ます 。 個人 に 対する サイバー 攻撃 で 一番 多い の は フィッシング 詐欺 です 。 この よう な 仕組み で セキュリティ を 高める こと に 加える 、 多 要素 認証 など を 組む 合わせる 事 で フィッシング の 脅威 から 保護 する 事 is 重要 が 重要 です 。

Ubiquiti Deep Dive into Advanced Firewall Rules

https://help.ui.com/hc/en-us/articles/115003173168-Deep-Dive-into-Advanced-Firewall-Rules

仮想ネットワーク(VLAN)

前述した通り、IoT機器などのために、普段使うネットワークと分離するために新しいネットワークを作成できます。私の場合、ChromebookやAmazon Echo、Amazon FireTVなどは全てゲストネットワークとして、PCやスマホで普段使うネットワークとは分離しています。

UniFiでは「仮想ネットワーク」としてVLANを定義しています。ネットワークの設定から「新しい仮想ネットワーク」を選択します。

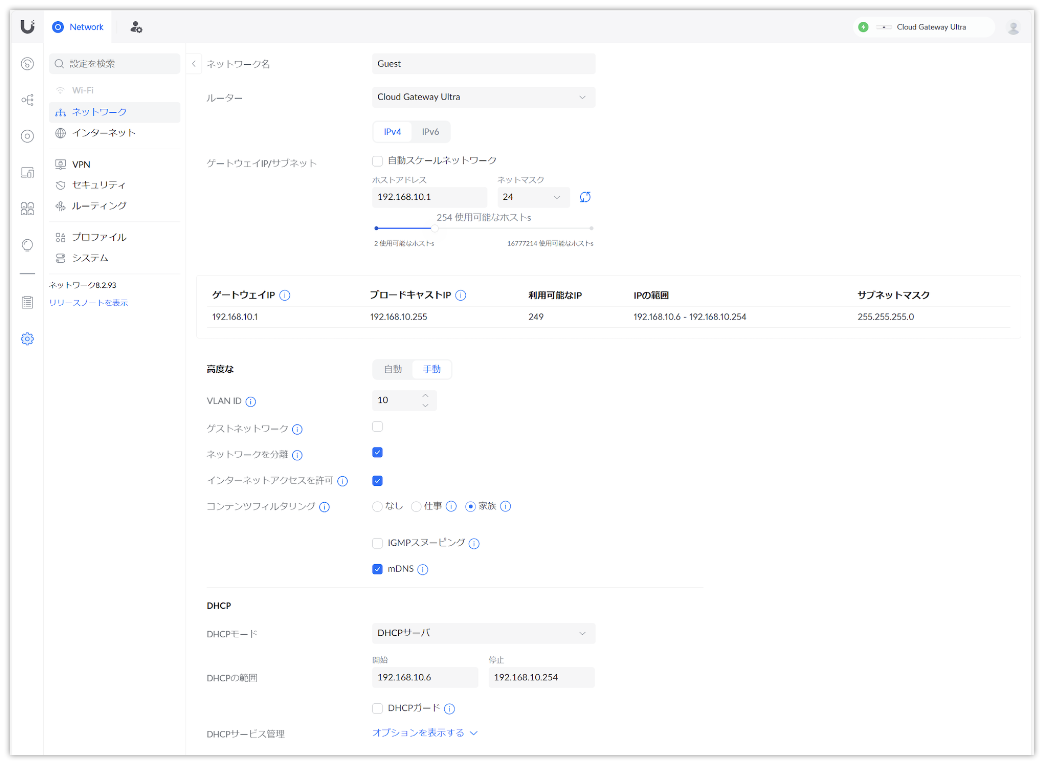

ここでの例はGuestという名前を付けました。ネットワークアドレスは192.168.10.0/24、 IP アドレス の 第 3 オクテット に 合わせる て vlan ID is し は 10 と し て い ます 。 ネットワーク 分離 を 有効 に し 、 Default ネットワーク と は お 互い に ルーティング でき ない よう に し つつ も Internet へ の アクセス is し は 可能 と し て い ます 。 DHCP is なり も 有効 に なり ます 。

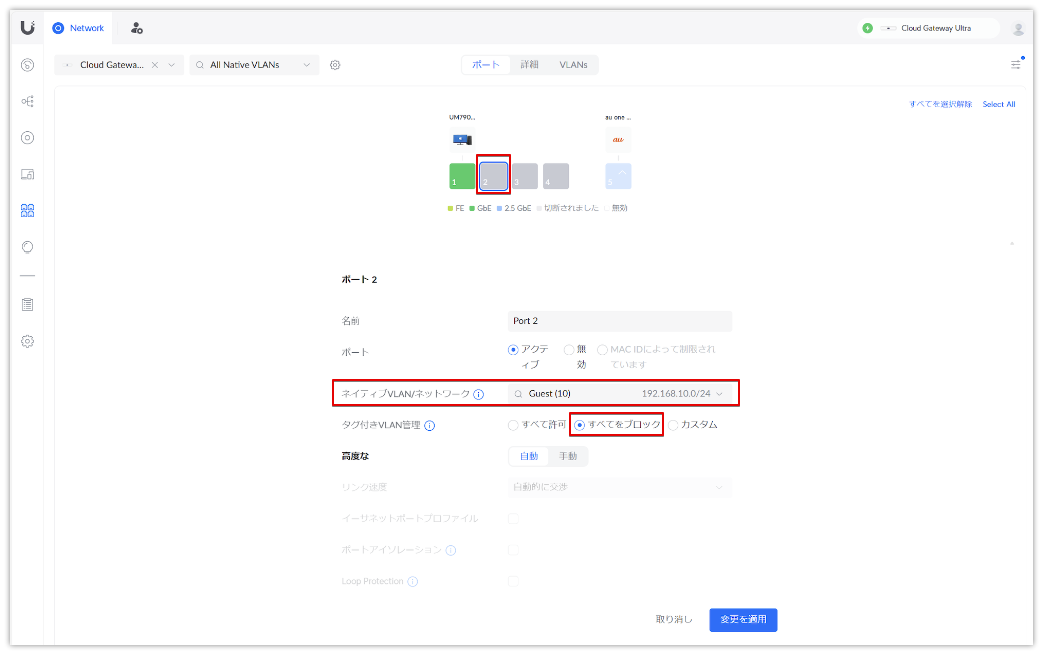

続いてPortマネージャーから 、UCG – Ultraのポートを設定変更します。ここでは単一の端末を接続できるための設定をします。

ネイティブVLANネットワークはguestを選択します。つまりタグ10のVLANをネイティブ(タグ無し)として設定します。さらに他のネットワーク(Default)のパケットがタグ付きで外に出て行かないように、タグ付きVLAN管理の項目はすべてをブロックにチェックを付けておきます。

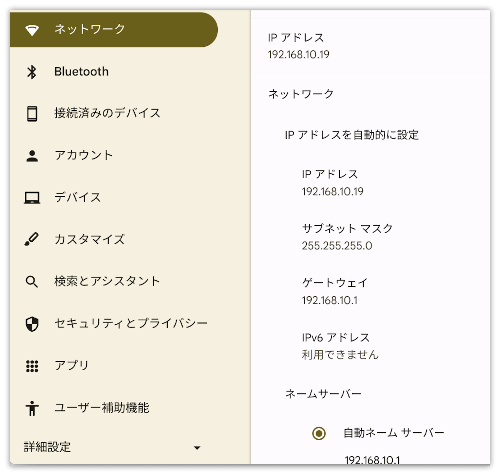

この2か所の設定で、Port2に端末を接続することで上記で作成したネットワーク(VLAN=10)のIPアドレスが割り当てられます。

以下はUCG – UltraのPort2に接続したChromebookの画面です。

これでIoTはインターネットにはアクセスできますが、自宅の重要な機器とは分離されます。PCがマルウェアに感染し、やがてセキュリティ上脆弱なIoTに感染してしまうということを防止できます。その逆も然りです。

NASやサーバーがある場合、Default、ゲストだけでなく、サーバー用のVLANを作成し、Defaultとサーバーとは高度なファイアウォールを使用し、最低限度のプロトコルを通すなどすればよりセキュアな環境が整います。

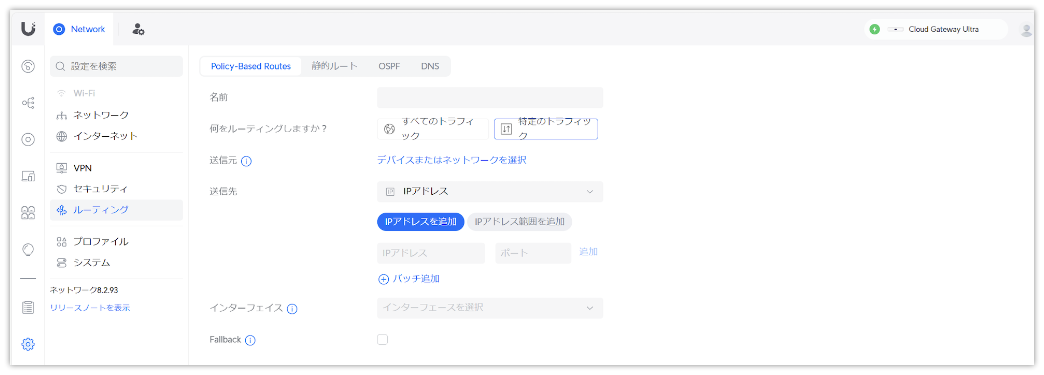

また、今回は詳細の説明を割愛しますが、ルーティング機能も業務レベルの機能が用意されています。

特定のドメインや地域などでルーティング先を変えるポリシーベースのルーティングやOSPF、L3スイッチなどを追加した場合の静的ルーティングに加え、DNSのカスタム設定(Aレコードだけではなく、MX、CNAME)などネットワーク機器としてはかなり多機能です。

まとめ

今回 は 、 cloud gateway Ultra を セキュリティ の 観点 から 検証 し て み まし た 。 今後 AP や ネットワーク スイッチ を 導入 する 小型 ネットワーク を 敷設 さ れる 場合 に は 候補 に なる プロダクト で ある と 考える られ ます 。

UI Japan Store Cloud Gateway Ultra

https://jp.store.ui.com/jp/ja/pro/category/cloud-gateways-compact/products/ucg-ultra

価格は23,899円です。

Interop24

6 月 12 日 〜 14 日 の 幕張 で 行う れ た Interop 24 で ubiquiti 製品 が 紹介 さ れ て い まし た の で 、 写真 を 撮る て き まし た 。

UXG-LiteとUCG – Ultra(これだとサイズ感が分からないですね。。。)

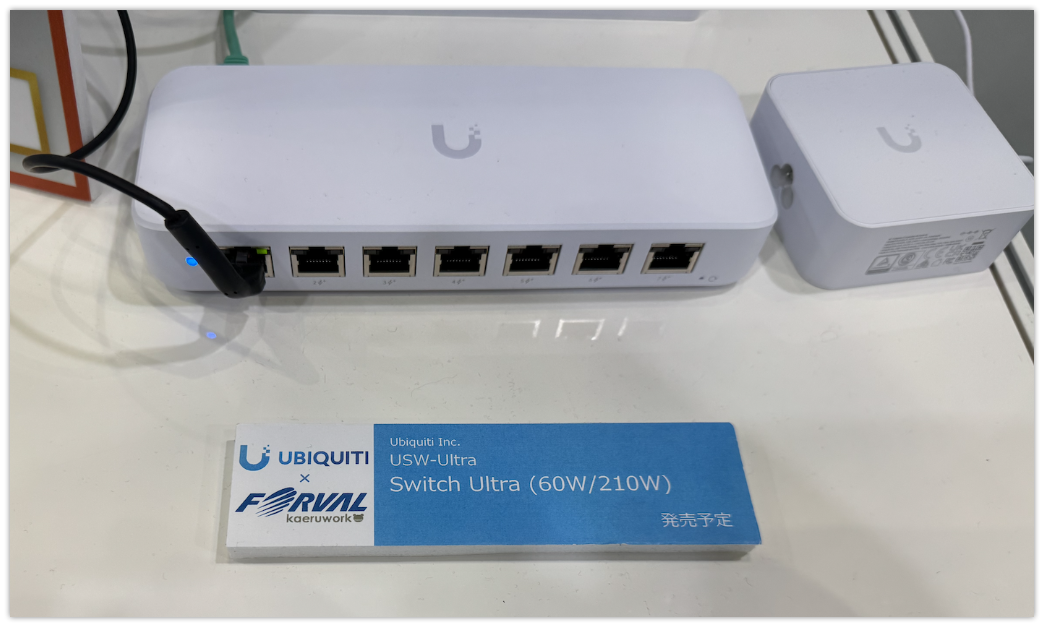

PoE スイッチ switch Ultra

UCG – UltraはPoEを持っていないので、UniFi APを接続する際は、別途PoEアダプタが必要となります。このswitch UltraはPoEによる電源供給ができるのでAPや監視カメラなどを将来的に拡張していくのにちょうど良いスイッチかもしれません。

switch Ultra

https : / / JP . store . UI . com / JP / JA / PRO / Category / switching – Utility / collections / PRO – Ultra

補足説明

Ubiquiti Japan ホームページ

https://note.com/ui_japan

Ubiquiti コミュニティ(日本)

https://www.facebook.com/groups/uijapan

Ubiquiti Community(米国中心)

https://community.ui.com/

(製品提供:Ubiquiti Japan株式会社)