未找到结果

我们无法找到任何使用该词的内容,请尝试搜索其他内容。

虛擬私人網路

2024-11-22 VPN其中的例子,虚拟私人网络的讯息透过公用的网络架构(例如:互联网)来传送内部網的网络讯息。 虛擬私人網路(英語:Virtual Private Network,缩写:VPN)将专用网络延伸到公共网络上,使用户能够在共享或公共网络上发送和接收数据,就像他们的计算设备直接连接到专用网络上一样[1]

VPN其中的例子,虚拟私人网络的讯息透过公用的网络架构(例如:互联网)来传送内部網的网络讯息。

虛擬私人網路(英語:Virtual Private Network,缩写:VPN)将专用网络延伸到公共网络上,使用户能够在共享或公共网络上发送和接收数据,就像他们的计算设备直接连接到专用网络上一样[1]。VPN的好处包括增加专用网络的功能、安全性和管理,它提供了对公共网络上无法访问的资源访问通常用于远程办公人员。加密很常见但不是VPN连接的固有部分。[2]

VPN是通过使用专用线路或在现有网络上使用隧道协议建立一个虚拟的点对点连接而形成的。可从公共 Internet 获得的 VPN可以提供广域网(WAN)的一些好处。 从用户的角度来看,可以远程访问专用网络中可用的资源。[3]

虚拟专用网络主要分为以下三个类别类别:

主机到网络的配置类似于将一台计算机连接到一个局域网。此类型提供对企业网络(例如 Intranet)的访问。这可用于需要访问私人资源的远程办公人员,或移动工作者能够访问重要的工具而不暴露在公共互联网上。

站点对站点的配置连接两个网络。这种配置将一个网络扩展到地理位置上不同的办公室,或将一组办公室扩展到一个数据中心。互连链路可能运行在不同的中间网络上,例如通过 IPv4 网络连接的两个 IPv6 网络。[4]。

在站点对站点配置的背景下,术语intranet和extranet被用来描述两种不同的使用情况。[5]intranet站点对站点VPN描述了一种配置,由VPN连接的站点属于同一个组织,而extranet站点对站点VPN则连接了属于多个组织的站点。

通常情况下,个人与远程访问VPN互动,而企业则倾向于利用站点与站点之间的连接来实现企业与企业、云计算和分支机构的场景。尽管如此,这些技术并不相互排斥,在一个非常复杂的商业网络中,可以结合起来,实现对位于任何特定站点的资源的远程访问,例如位于数据中心的订购系统。

VPN系统也可按以下方式分类:

- 用于传输流量的隧道协议

- 隧道的终止点位置,例如在客户边缘或网络供应商边缘

- 连接的拓扑结构类型,如站点到站点或网络到网络

- 提供的安全级别

- 它们呈现给连接网络的OSI层,如第2层电路或第3层网络连接

- 同时连接的数量

VPN不能使在线连接完全匿名,但它们通常可以增加隐私和安全。为了防止私人信息的泄露,VPN通常只允许使用隧道协议和加密技术的认证远程访问。

- 保密性,即使网络流量在数据包层面被嗅探到(网络嗅探器和深度数据包检查),攻击者也只能看到加密的数据。

- 发件人认证,防止未经授权的用户访问VPN

- 信息完整性,以检测任何竄改传输信息的情况。

- 互联网协议安全(IPsec)最初是由互联网工程任务组(IETF)为IPv6开发的,在RFC 6434将其作为建议之前,所有符合标准的IPv6实施中都要求使用该协议。[6]这个基于标准的安全协议也被广泛用于IPv4和第二层隧道协议。它的设计符合大多数安全目标:可用性、完整性和保密性。IPsec使用加密技术,将IP数据包封装在IPsec数据包内。解封发生在隧道的末端,原始的IP数据包被解密并转发到其预定的目的地。

- IKEv2是一个缩写,代表互联网密钥交换第二卷。它是由微软和思科创建的,与IPSec一起用于加密和认证。它的主要用途是在移动设备上,无论是3G还是4G LTE网络,因为它能在连接丢失时有效地重新连接。

- 传输层安全(SSL/TLS)可以对整个网络的流量进行隧道化处理(如OpenVPN项目和SoftEther VPN项目)或确保单个连接的安全。一些供应商通过SSL提供远程访问VPN功能。SSL VPN可以从IPsec遇到网络地址转换和防火墙规则问题的地方连接。

- 数据报传输层安全(DTLS)在Cisco AnyConnect VPN和中使用[7],以解决SSL/TLS在TCP上进行隧道传输的问题(在TCP上进行隧道传输会导致巨大的延迟和连接中止[8])。

- 微软点对点加密(MPPE)与点对点隧道协议以及其他平台上的一些兼容实现一起工作。

- 微软安全套接字隧道协议(SSTP)通过SSL/TLS通道对点对点协议(PPP)或第2层隧道协议的流量进行加密(SSTP在Windows Server 2008和Windows Vista Service Pack 1中引入)。

- 多路径虚拟专用网络(MPVPN)。Ragula系统开发公司拥有注册商标 “MPVPN”[9]。

- Secure Shell(SSH)VPN – OpenSSH提供VPN隧道(有别于端口转发),以确保远程连接到网络或网络间链接。OpenSSH服务器提供有限数量的并发隧道。VPN功能本身不支持个人认证。[10][11]

- WireGuard是一种协议。2020年,Linux[12]和安卓[13]内核都增加了对WireGuard的支持,使其被VPN供应商采用。默认情况下,WireGuard利用Curve25519进行密钥交换,利用ChaCha20进行加密,但也包括在客户端和服务器之间预先共享对称密钥的能力。

在建立安全的VPN隧道之前,必须对隧道端点进行认证。用户创建的远程访问VPN可以使用密码、生物识别技术、双因素认证或其他加密方法。网络到网络的隧道通常使用密码或数字证书。它们永久地存储密钥,使隧道自动建立,不需要管理员的干预。

可信的VPN不使用加密隧道,而是依靠单一供应商的网络安全来保护流量。[14]。

- 多协议标签交换(MPLS)经常覆盖VPN,通常在可信传输网络上进行服务质量控制。

- L2TP[15]是一种基于标准的替代方案,也是对两种专有VPN协议的折衷方案,吸取了每种协议的优良特性。思科的第二层转发(L2F)[16](2009年已经过时)和微软的点对点隧道协议(PPTP)[17]。

从安全角度看,VPN要么信任底层传输网络,要么必须用VPN本身的机制来执行安全。除非受信任的传输网络只在物理上安全的站点之间运行,否则受信任的和安全的模式都需要一个认证机制,以使用户获得对VPN的访问。

移动虚拟专用网络用于VPN的端点不固定在一个IP地址上,而是在各种网络中漫游,如手机运营商的数据网络或在多个Wi-Fi接入点之间漫游,而不会中断安全的VPN会话或丢失应用会话。[18] 移动VPN广泛用于公共安全领域,使执法人员能够访问计算机辅助调度和犯罪数据库等应用,并用于有类似要求的其他组织,如现场服务管理和医疗保健[19]。

传统VPN的局限性在于它们是点对点的连接,往往不支持广播域;因此,基于第二层和广播包的通信、软件和网络,如Windows网络中使用的NetBIOS,可能无法像局域网那样得到完全支持。VPN的变种,如虚拟专用局域网服务(VPLS)和第二层隧道协议是为了克服这一限制。[20]

許多公司企業的員工等使用虛擬私人網路(VPN)來訪問其内部的網絡,以達到遠程辦公的作用。

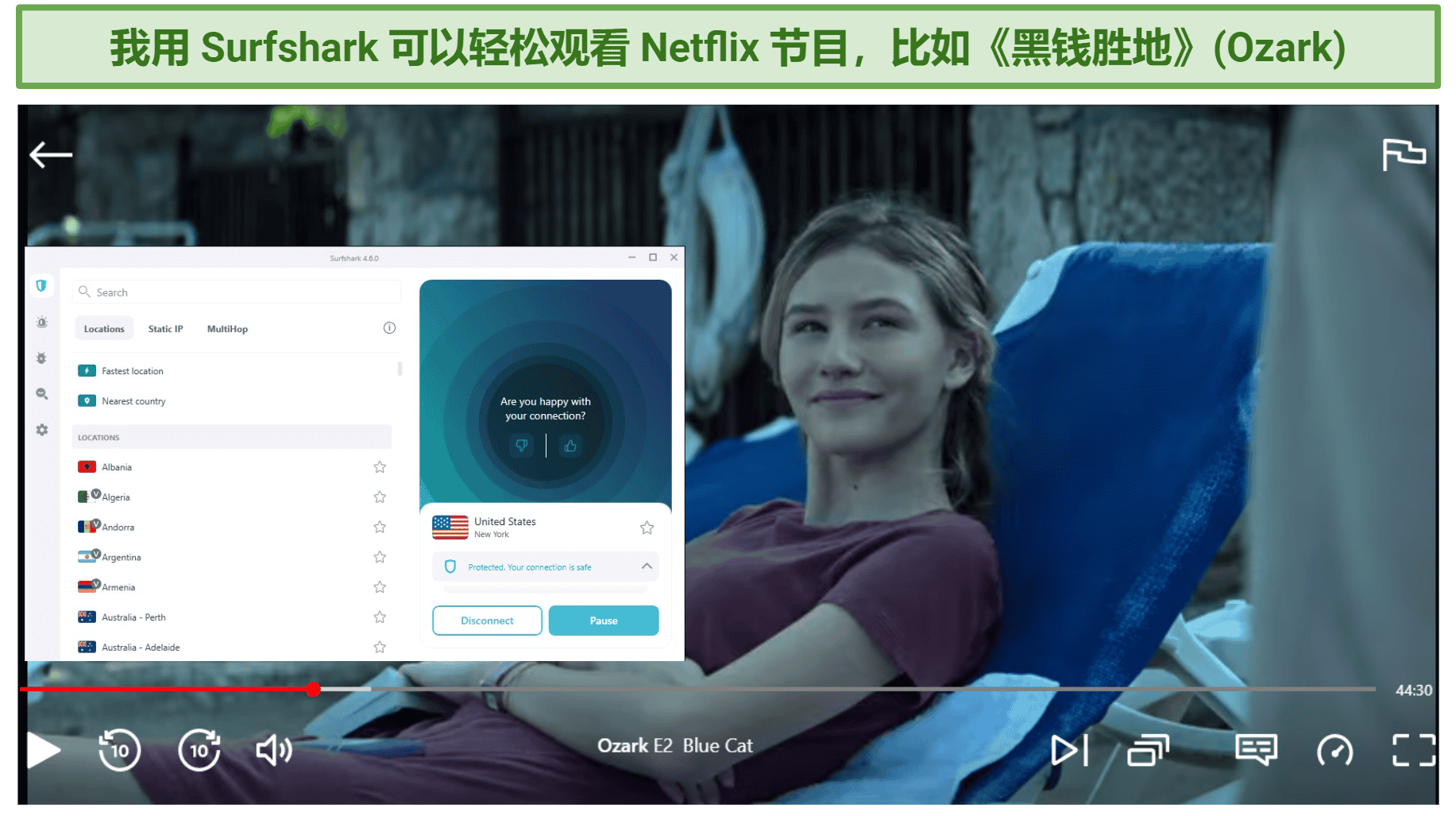

也有部分使用者使用商业VPN服务来解决互联网隐私安全、绕开内容提供网站的地区限制等问题。[21]

在中国大陆,由於防火长城导致中国大陆境內對海外網路的限制及封鎖,中國大陆興起以採用虛擬私人網路連接外國網絡的突破網絡審查方法,俗稱翻牆。許多外资公司、學術單位因欲連回海外網站,也多自行架設VPN或採用付費的VPN服務。

2020年5月,中華人民共和國十三届全国人大三次会议表决通过《全国人民代表大会关于建立健全香港特别行政区维护国家安全的法律制度和执行机制的决定》,當局雖暫未對香港互聯網進行明顯網絡審查,但己有網站被香港政府以《國安法》名義下要求香港電訊商作出封鎖,引發香港民眾對互聯網隱私的關注,導致“VPN”相關的内容在香港的搜尋量大升。[需要第三方來源]

- 虚拟私人网络不会让互联网变得“私有”。即使IP地址被隐藏,通过跟踪cookie和设备指纹仍然可以找到用户。[22]

- 虚拟私人网络不会使用户免于黑客袭击。[22]

- 虚拟私人网络本身并不是一种良好的互联网隐私保护手段——信任负担直接从ISP转移到VPN服务提供商。[23]