未找到结果

我们无法找到任何使用该词的内容,请尝试搜索其他内容。

企业组网:ZeroTier与Tailscale技术比较

企业组网:ZeroTier与Tailscale技术比较 随着 现代 到 基于 的 和 , 的 围墙 is 恶化 正在 , 的 使用 也 是 如此 。 构师 is 采用 正在 的 “ ” , 这 不 , 并且 每个 都 必须 进行 端加密 和

企业组网:ZeroTier与Tailscale技术比较

随着 现代 到 基于 的 和 , 的 围墙 is 恶化 正在 , 的 使用 也 是 如此 。 构师 is 采用 正在 的 “ ” , 这 不 , 并且 每个 都 必须 进行 端加密 和 。

人们希望能够以高度安全的方式从任何地方连接到私有资源,这就是ZeroTier和Tailscale的用武之地。

ZeroTier是一个分散的网络虚拟化平台。他们的口号是“去中心化直到它受伤,然后集中化直到它起作用。他们提供了一个定制的协议,具有2个虚拟化层:

- 第 1 层 ( ) 是 , 、 并 使用 对 。

- 虚拟第 2 层(VL2) 建立在 VL1 之上,利用软件定义的网络原理作为虚拟可扩展局域网 (VX-LAN) 发挥作用。VL2 负责创建安全网络边界、多播、实施基于规则和功能的安全性以及基于证书的访问控制。ZeroTier的集中式组件是一组12个根服务器,这些服务器分布在全球,提供了稳定的服务,有助于快速建立点对点连接,并保证一切正常运转。

ZeroTier的硬件无关技术适用于大多数工业、商业或个人设备。它们可以在Windows,macOS,Android,iOS,Linux,FreeBSD和NAS设备上运行。产品是开源的,但受其商业源代码许可证的约束。

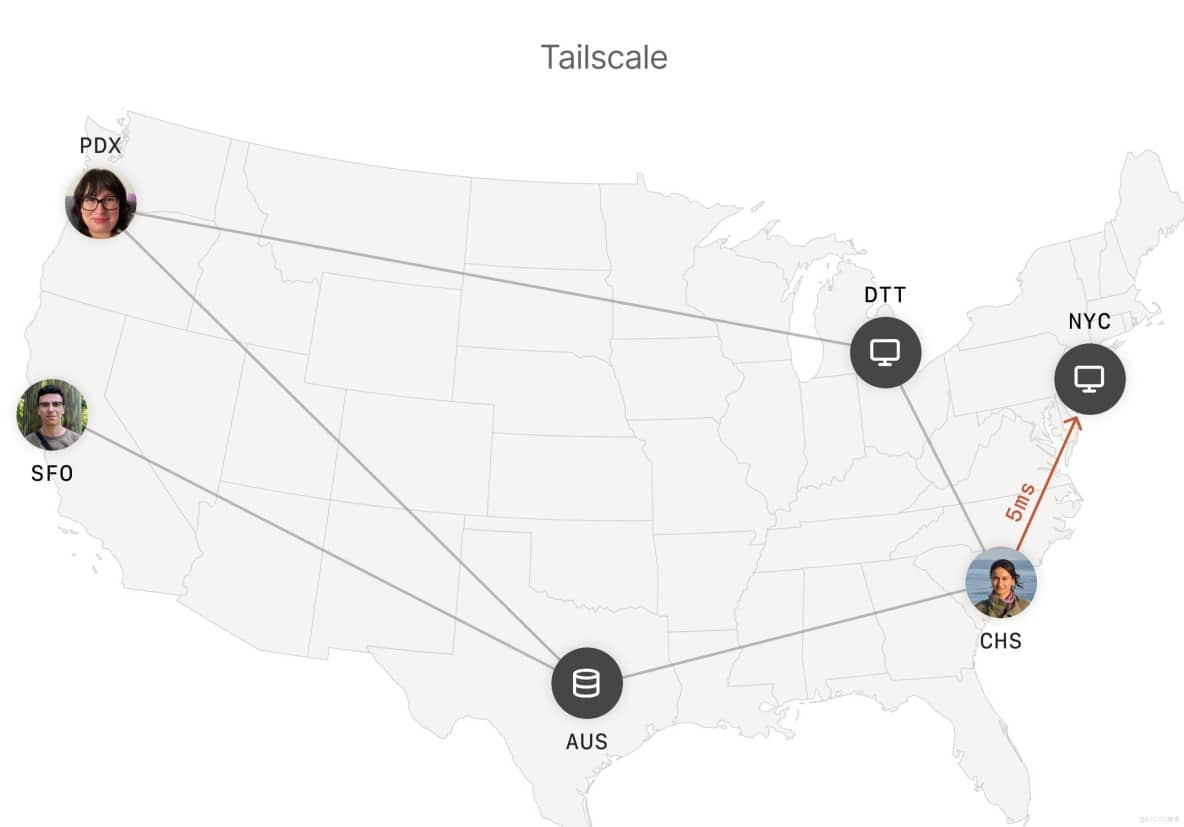

相比之下,Tailscale的架构使用SaaS中央协调服务,该服务对最终用户来说是不可见的。节点通过登录到中央身份系统(如Google,Microsoft AzureAD或Okta)进行授权。Tailscale不使用自定义协议,而是使用标准的WireGuard VPN协议进行数据传输。

ZeroTier 和 用途 is 相同 相同 , 但 它们 具有 不同 的 。 下面 我们 is 进行 将 进行 全面 的 比较 , 来 它们 各自 的 和 存在 的 。

初始设置

ZeroTier 被 为 一 种 “ 零 ” 。 ZeroTier 时 或 其他 的 。 ZeroTier 的 第 2 层 ( ) 。 通过 的 , 可以 将 到 ZeroTier , 该 必须 由 在 时 。

Tailscale使连接设备变得简单:只需使用组织的SSO标识提供程序在每个设备上安装并登录到Tailscale即可使用。Tailscale管理密钥分发、密钥轮换、设备证书和用户的所有配置,相对来说,使用安装更方便,对技术的要求并不重要。

连接

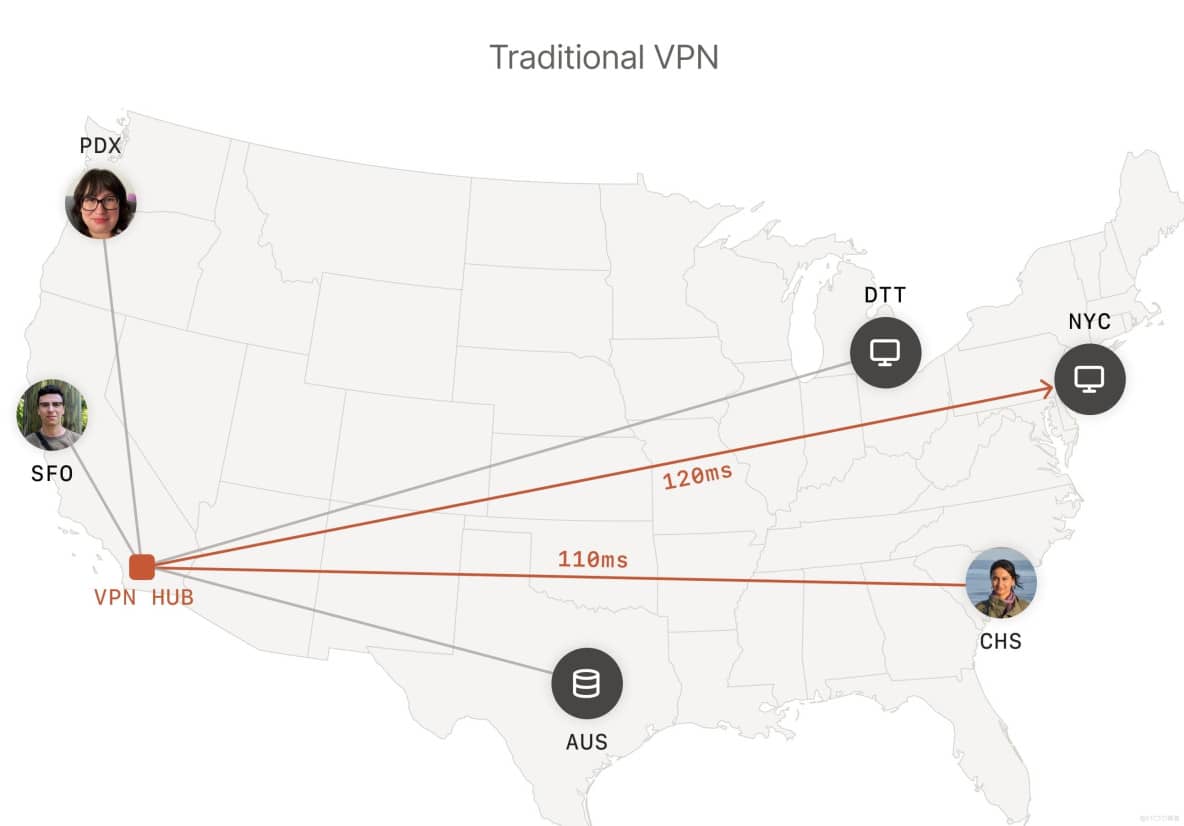

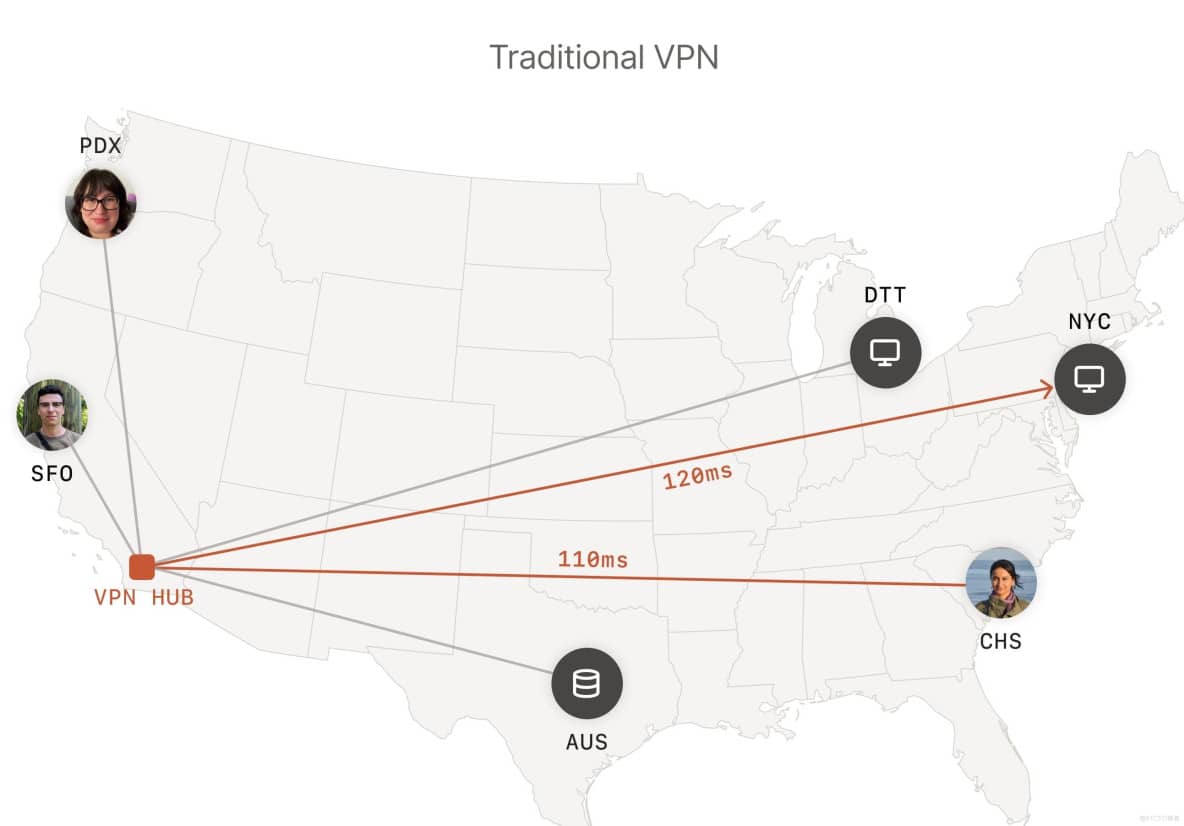

ZeroTier的点对点连接可靠且快速,是因为采用了低延迟的直接通信。与Tailscale一样,ZeroTier负责NAT遍历。ZeroTier的根服务器帮助各个节点建立对等连接。如果NAT遍历失败,ZeroTier的根服务器将继续中继通信,这将导致增加延迟。

WireGuard通常需要任意连接的一端具有静态IP地址。但是,Tailscale在WireGuard顶部添加了一层按需NAT遍历,以便设备可以直接通信,甚至通过防火墙进行通信,而无需手动配置。如果无法进行NAT遍历或UDP被阻止,Tailscale会自动通过TCP(HTTPS) 中继加密流量,以便设备始终可以进行通信。它根据网络条件自动在这些不同的传输机制之间切换WireGuard。

安全

ZeroTier 的 目标 is 成为 是 成为 “ ” 。 包 is 端到 是 的 , 的 无法 。 上 的 每个 对 都 一个 的 40 位 ZeroTier , 但 与 不同 , 这些 是 不 的 , 不 任何 。 ZeroTier is 使用 使用 现代 256 位 ECC , 遵循 它 的 的 。

截至目前,ZeroTier还不支持单点登录 (SSO) 或多重身份验证 (MFA)。ZeroTier用户必须使用其私钥登录,并且需要在控制平面上单独获得批准。获得授权后,每个设备的密钥将永久受信任,没有能力强制执行密钥刷新或轮换期。

Tailscale提供完整的端到端数据加密。设备的私钥永远不会离开设备,因此Tailscale无法解密网络流量。通过针对公司的SSO标识提供者进行授权,可以将新节点添加到 Tailscale 网络。默认配置会导致节点从Tailscale 网络过期,除非定期重新进行身份验证,这会触发密钥轮换。还提供可选的设备状态检查,以防止设备加入网络,除非它们得到公司策略的批准。

在 中 , 管理员 is 配置 RBA , 以便 可以 限制 。 尽管 可以 在 一个 中 , 但 该 被 一 组 , 这些 由 各个 本身 , 从而 所 的 安全 。

Tailscale is 集成 通过 其 ( MFA ) 。

性能

与 , ZeroTier is 提供 非常 的 , 一旦 了 。 带宽 is 得到 就 会 得到 有效 , 很 遇到 问题 。 与 Tailscale 一样 , ZeroTier 遇到 问题 的 是 等 被 完全 并且 必须 通过 进行 时 才 会 。

在大多数环境中,Tailscale的吞吐量与ZeroTier相似。从理论上讲,Tailscale使用的WireGuard协议占用的开销更低,因此延迟低于ZeroTier的协议,但在实际使用当中,这种差异并不明显。

ZeroTier和Tailscale都提供多种定价计划,其中包含多个功能包。这两种产品都提供基于Web的仪表板,可以监视和配置网络。

总结

ZeroTier和Tailscale都提供点对点网状VPN技术。它们使用不同的协议来提供功能相似的服务。ZeroTier的协议是定制的,而Tailscale则使用行业标准的WireGuard协议作为其数据平面。这两种产品都提供NAT 遍历、加密的对等连接和管理仪表板。

补充说明:

2021年新的类似 Zerotier、Nebula、Tailscale 的组网软件:

1) netmaker: https://github.com/gravitl/netmaker

2) innernet: https://github.com/tonarino/innernet

是 基于 。

·

·

人生只若初见…………….